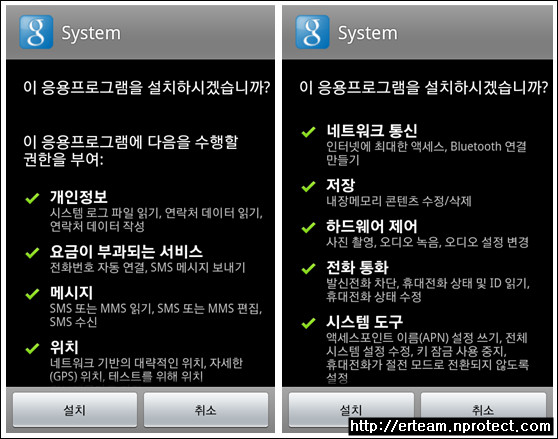

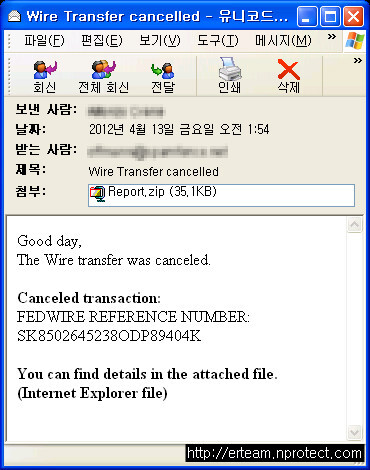

1. 개 요 최근 성인 동영상 파일로 위장한 악성파일이 웹 하드 사이트 등을 통해서 지속적으로 유포가 이루어지고 있다. 지난번에도 블로그를 통해 공개한 바 있듯이 유포처가 주로 국내 웹 하드 사이트이고, 해당 악성파일이 자극적인 내용의 파일명으로 위장되어 있어 일반 사용자들의 경우 인터넷을 통해 파일을 다운로드할때 각별한 주의가 필요한 상태이다. 특히, 이러한 성인 동영상 위장형 악성파일의 경우 파일 크기가 일반적인 동영상 파일 크기 수준이며, 확장명이 .exe 형태이나 실행 시 .avi 등의 동영상 파일을 재생하는 것이 특징이므로 이점 또한 참고할 수 있도록 하자. [주의]악성파일을 품은 섹스 동영상, 당신을 유혹한다. ☞ http://erteam.nprotect.com/254 2. 유포 경로 및 감염..