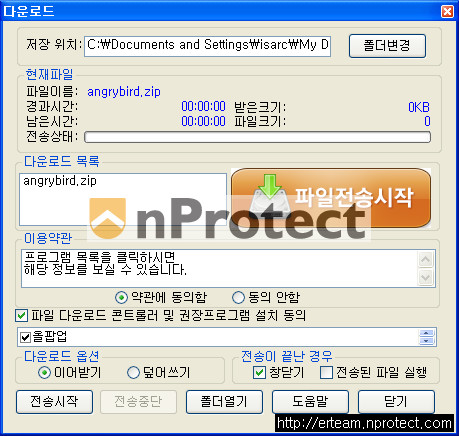

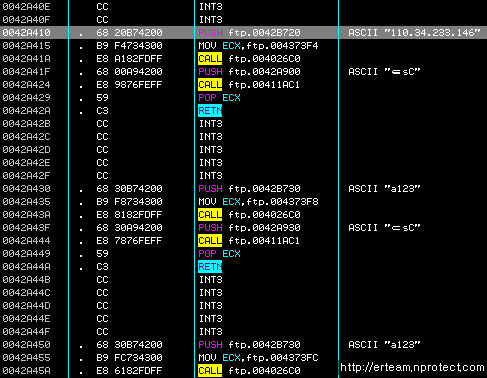

1. 불청객 애드웨어와 KRBanker, 내 안에 너 있다. 잉카인터넷 대응팀은 최근 금융사 보안모듈의 메모리를 변조하는 지능화된 공격방식의 파밍용 악성파일이 변칙적인 광고성 악성 프로그램(애드웨어)을 통해서 은밀하게 전파되는 정황을 포착하였고, 그 실체를 처음으로 공개하고자 한다. 그동안 전자금융사기를 위한 악성파일들은 불특정 다수의 웹 사이트에 각종 보안 취약점 코드를 삽입하고 보안상태가 허술한 이용자들에게 무작위로 감염시키는 이른바 Drive By Download 기법이 주류를 이루고 있어, 웹 관제 감시센서 등을 통해서 조기에 탐지하여 차단하는 효과를 발휘하고 있다. 그러나 이번과 같이 포털사이트의 블로그나 인터넷 카페 등에 마치 정상적인 프로그램처럼 둔갑한 애드웨어 파일의 내부에 별도 악성파일을..