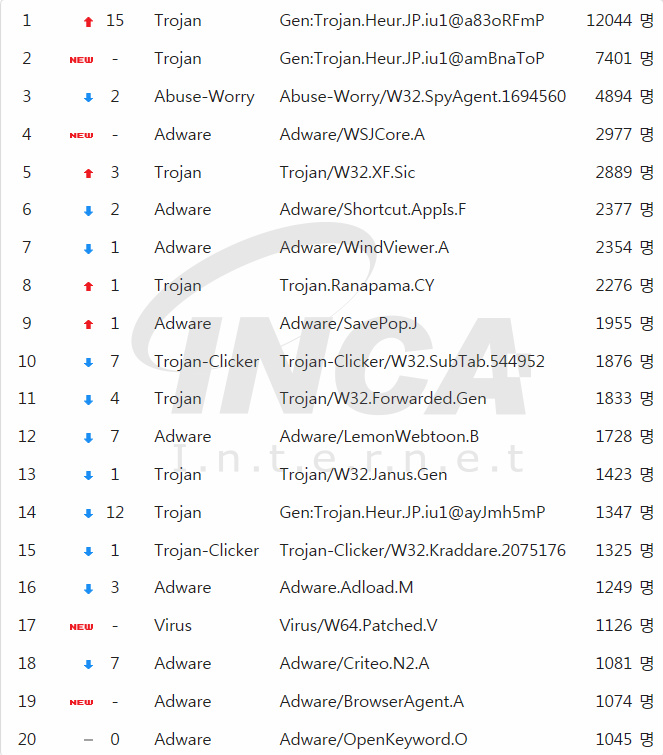

2015년 10월 악성코드 통계 (1) 악성파일 탐지 현황 2015년 10월(10월 1일 ~ 10월 31일) 한 달간 잉카인터넷 대응팀은 사용자에게 가장 많이 피해를 준 *악성파일 현황을 조사하였으며, [그림 1]은 접수된 악성파일 중 가장 많이 탐지된 악성파일 20건을 탐지 건수를 기준으로 정리한 악성파일 Top20현황이다. 가장 많이 탐지된 악성파일은 Trojan(트로이목마) 유형이며 총 11,500명의 사용자가 피해를 입었다. *악성파일 현황은 nProtect Anti Virus-Spyware(nProtect AVS) 등 nProtect 제품에서 탐지된 악성파일을 기준으로 작성됨. [그림 1] 2015년 10월 악성파일 Top20 현황 (2) 악성코드 진단 비율 10월 한달 동안에는 접수된 악성파일..