Mermaid 랜섬웨어

새롭게 등장한 Mermaid 랜섬웨어 감염 주의

1. 개요

최근 발견된 “Mermaid (Deniz Kızı)” 랜섬웨어는 KesLan 계열의 악성코드로 알려져 있으며, 다운로더 및 드롭퍼를 통해 “svchost.exe” 파일명으로 유포되고 있다. 해당 랜섬웨어는 터키어로 인어라는 뜻의 Deniz_Kızı라는 확장자 명을 암호화 한 파일에 덧붙이며, 복구 무력화와 작업관리자 비활성화 등 사용자의 정상적인 PC 사용을 방해하고 있어 주의가 필요하다.

이번 보고서에서는 “Mermaid” 랜섬웨어에 대해 알아보고자 한다.

2. 분석 정보

2-1. 파일 정보

| 구분 | 내용 |

| 파일명 | svchost.exe |

| 파일크기 | 2,499,072 bytes |

| 진단명 | Ransom/W32.DP-Mermaid.2499072 |

| 악성 동작 | 파일 암호화 |

2-2. 실행 과정

“Mermaid” 랜섬웨어는 드롭퍼, 다운로더를 통해 ‘C:\Users\\AppData\Local\Temp\svchost.exe’ 경로에 파일을 생성 후 실행시키며, 장난스러운 문자열을 출력한다.

생성된 “svchost.exe”가 실행되면 볼륨 섀도우 삭제, 윈도우 복구 모드 비활성화 및 시스템 백업 삭제 등 정상적인 복구를 방해하기 위한 동작을 수행하며, 레지스트리 변경을 통해 작업관리자 실행을 비활성화 한다. 이후 드라이브의 파일을 검색하여 파일을 암호화한 뒤, 랜섬노트를 실행하여 감염사실을 통보한다.

3. 악성 동작

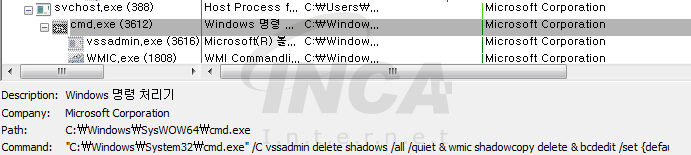

3-1. 복구 무력화

“Mermaid” 랜섬웨어는 “CMD.exe”를 통해 아래 [표 1]과 같이 볼륨 섀도우 복사본, 시스템 상태 백업을 삭제하며 윈도우 복구 모드 비활성화 등 사용자의 정상적인 복구를 방해하기 위한 명령을 수행한다.

| 명령어 | 기능 |

| vssadmin delete shadows /all /quiet | 볼륨 새도우 복사본 삭제 |

| wmic shadowcopy delete | 볼륨 새도우 복사본 삭제 |

| bcdedit /set {default} bootstatuspolicy ignoreallfailures | 윈도우 오류 복구 알림 비활성화 |

| bcdedit /set {default} recoveryenabled no | 윈도우 복구 모드 비활성화 |

| wbadmin delete catalog -quiet | 백업카탈로그 삭제 |

| wbadmin delete systemstatebackup -keepversions:0 | 모든 시스템 상태 백업 삭제 |

[표 1] 복구 무력화 목록

3-2. 작업관리자 비활성화

이후 작업관리자를 사용자가 실행할 수 없도록 ‘HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\

System’ 레지스트리 키를 수정하거나 생성하여 작업관리자를 비활성화 시킨다.

3-3. 파일 암호화

다음으로 사용자의 파일을 검색한 뒤 아래 [표 2]의 확장자를 대상으로 파일 암호화를 진행하며, 숨김속성 폴더의 파일은 암호화되지 않는다.

| 구분 | 내용 |

| 암호화 대상 확장자 |

txt, doc, docx, intex, pdf, zip, rar, onetoc, css, lnk, xlsx, ppt, pptx, odt, jpg, |

[표 2] 암호화 대상

암호화된 파일의 확장자로 [그림 4]와 같이 .Deniz_Kızı 를 덧붙인다.

3-4. 랜섬노트 실행

마지막으로 암호화 한 경로에 Please Read ME!!!.hta 랜섬노트를 생성 후 실행하여 감염 사실과 복구 방법을 안내한다.

4. 결론

이번 보고서에서 알아본 “Mermaid” 랜섬웨어는 KesLan 계열의 악성코드로 알려져 있으며, 최근 해당 계열의 변형 랜섬웨어가 발견되고 있다. 따라서 유포 방법, 기능 추가 및 새로운 변형 랜섬웨어의 출현 가능성이 있어 사용자의 주의가 필요하다. 랜섬웨어의 피해를 최소한으로 예방하기 위해서는 발신지가 불분명한 링크나 첨부파일을 함부로 열어보아서는 안되며, 백신제품을 설치하고 꾸준히 업데이트 할 것을 권고한다. 또한 중요한 자료는 별도로 백업해 보관하여야 한다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Endpoint Security 5.0에서 진단 및 치료가 가능하다.

'분석 정보 > 랜섬웨어 분석 정보' 카테고리의 다른 글

| [랜섬웨어 분석] Zeoticus 랜섬웨어 (0) | 2020.01.10 |

|---|---|

| [랜섬웨어 분석] Somik 랜섬웨어 (0) | 2020.01.10 |

| [랜섬웨어 분석] TurkStatik 랜섬웨어 (0) | 2019.12.20 |

| [랜섬웨어 분석] Maoloa 랜섬웨어 분석 (0) | 2019.12.13 |

| [랜섬웨어 분석] bigbosshorse 랜섬웨어 분석 (0) | 2019.12.10 |