Somik 랜섬웨어

새로 등장한 Somik Ransomware 감염 주의

1. 개요

최근 등장한 “Somik” 랜섬웨어는 “somik1.exe” 파일명으로 발견되었으며, 여러 개의 랜섬노트를 통해 감염사실을 통보한다. 해당 랜섬웨어는 B, C, D 드라이브와 사용자들이 일반적으로 사용하는 EXE, TXT 확장자 파일을 암호화 하여 정상적인 PC 사용을 방해하고 있기 때문에 주의가 필요하다.

이번 보고서에서는 “Somik” 랜섬웨어에 대해 알아보고자 한다.

2. 분석 정보

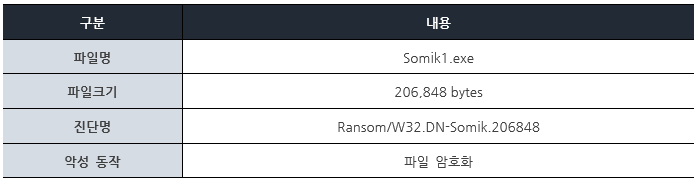

2-1. 파일 정보

2-2. 실행 과정

“Somik” 랜섬웨어 실행 시, 해당 랜섬웨어가 중복 실행 되었다면 알림 창을 띄우고 프로그램을 종료시킨다. 중복 실행되지 않았다면, 사용자 PC 정보를 검색한 뒤 C, B, D 드라이버의 파일을 암호화한다. 마지막으로 바탕화면에 랜섬노트 생성 후 실행하여 사용자에게 감염 사실과 복구 방법을 통보한다.

3. 악성 동작

3-1. 알림 창 실행

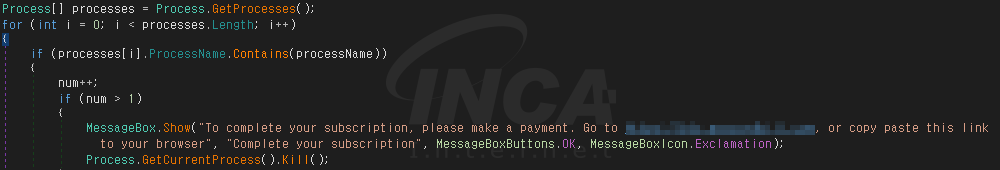

“Somik” 랜섬웨어 실행 시, 현재 실행되고 있는 프로세스를 검색한 후 중복 실행 여부를 확인한다.

중복 실행 되었다면 아래의 [그림 3]과 같이 “가입을 완료하려면 결제하십시오”라는 내용의 알림 창이 실행되며, 확인 버튼을 누르면 프로그램이 종료된다.

3-2. 파일 암호화

“Somik” 랜섬웨어가 중복 실행되지 않았다면 공개 키를 생성한 뒤 사용자의 PC, 사용자명과 함께 공격자에게 전송한다.

공격자에게 데이터를 전송한 뒤 C 드라이브를 대상으로 다음 [표 1]의 암호화 제외 파일 및 경로를 확인하여 조건에 해당하는 파일을 암호화한다.

C 드라이브 파일을 암호화 한 뒤 공격자에게 OK1라는 문자열을 전송하고 B, D 드라이브를 대상으로 파일을 암호화한다.

암호화된 파일은 [그림 7]와 같이 파일 이름 끝에 arnoldmichel2@tutanota.com를 덧붙인다.

3-3. 랜섬노트

B, D 드라이브 파일 암호화 이후 바탕화면에 5개의 랜섬노트를 생성하고, 공격자에게 OK2라는 문자열을 전송한다. 마지막으로 랜섬노트를 실행하여 사용자에게 감염 사실과 복구 방법을 안내한다.

4. 결론

이번 보고서에서 알아본 “Somik” 랜섬웨어는 정확한 유포 경로가 확인되지 않았지만, 시스템을 구성하는 주요 폴더 이외에 대부분의 파일을 암호화하고 있어 사용자의 주의가 필요하다. 랜섬웨어의 피해를 최소한으로 예방하기 위해서는 발신지가 불분명한 링크나 첨부파일을 함부로 열어보아서는 안되며, 백신제품을 설치하고 꾸준히 업데이트 할 것을 권고한다. 또한 중요한 자료는 별도로 백업해 보관하여야 한다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Endpoint Security 5.0에서 진단 및 치료가 가능하다.

TACHYON Endpoint Security 5.0에서 랜섬웨어 차단 기능을 이용하면 의심되는 파일의 암호화 행위를 차단할 수 있다.

'분석 정보 > 랜섬웨어 분석 정보' 카테고리의 다른 글

| [랜섬웨어 분석] Ako 랜섬웨어 (0) | 2020.01.22 |

|---|---|

| [랜섬웨어 분석] Zeoticus 랜섬웨어 (0) | 2020.01.10 |

| [랜섬웨어 분석] Mermaid 랜섬웨어 (0) | 2019.12.30 |

| [랜섬웨어 분석] TurkStatik 랜섬웨어 (0) | 2019.12.20 |

| [랜섬웨어 분석] Maoloa 랜섬웨어 분석 (0) | 2019.12.13 |