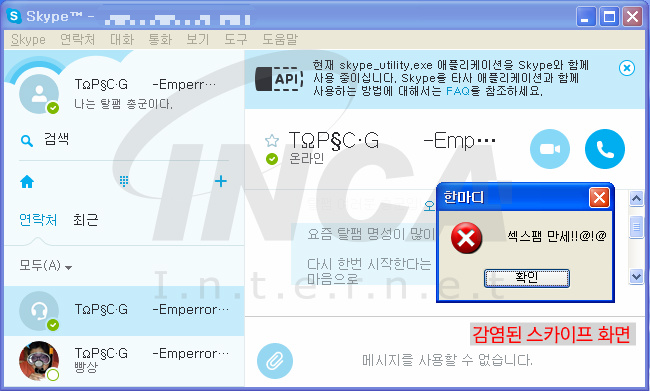

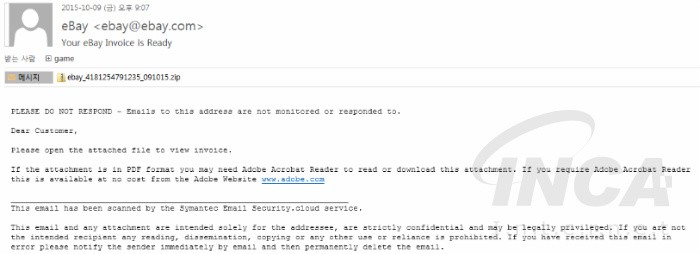

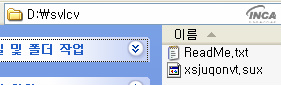

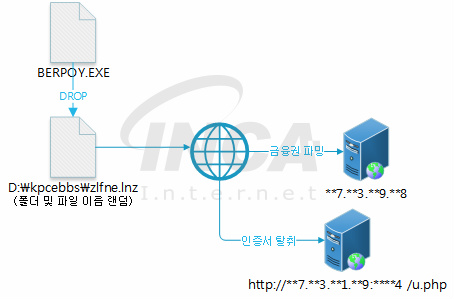

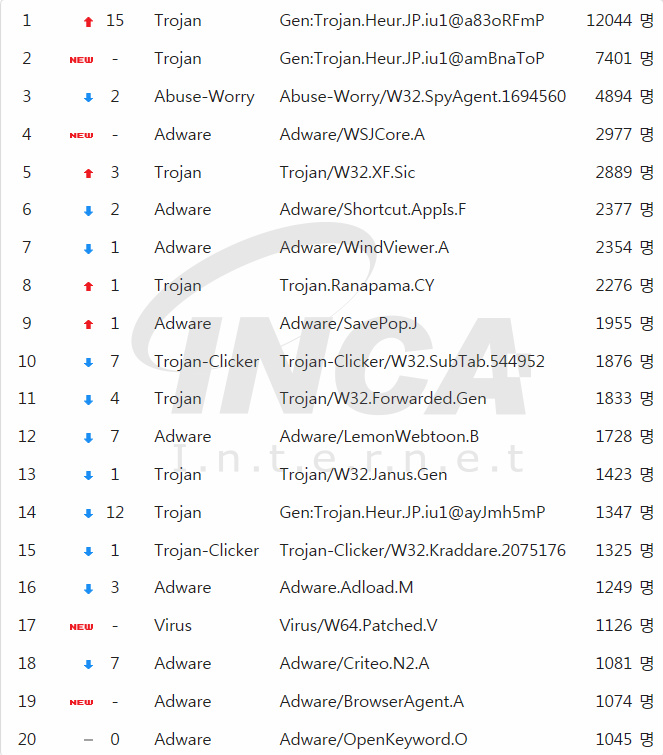

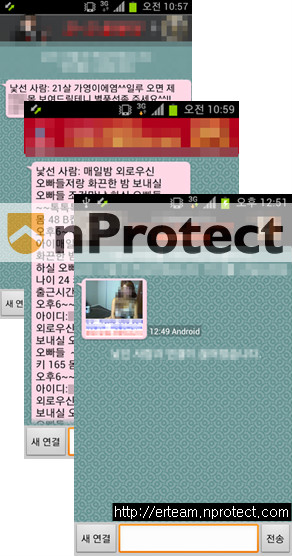

skype_utility.exe 악성코드 분석 보고서 1. 개요 1.1. 파일정보 파일명 skype_utility.exe 파일크기 45,056 byte 진단명 Trojan/W32.Agent.45056.BXY 악성동작 스카이프 프로필 변경 / 등록 연락처 대상 스팸 메시지 발송 1.2. 분석환경 운영체제 Windows XP SP3 32bit (한글) 분석도구 PEview, OllyDbg , VB Decompiler 2. 분석정보2.1. 수집 경로본 악성파일은 메일로 수집되었다. 악성파일을 분석한 결과 스카이프(인터넷 음성통화, 메시지 전송 프로그램) 사용자를 대상으로 제작된 것으로 보이지만 복제 및 전파, 은닉 루틴이 발견되지 않아 그 피해 및 파급력은 크지 않을 것으로 보인다. 2.2. 파일 분..