2분기 국가별 해커 그룹 동향 보고서

러시아

2023년 2분기에는 CozyBear 해커 그룹과 FancyBear 해커 그룹의 공격이 발견되었다. 두 해커 그룹은 러시아 정부기관을 배후로 두고 있는 것으로 전해지며, 2000년대 초반부터 활발하게 활동하였다. 이번 2분기에는 CozyBear 해커 그룹과 FancyBear 해커 그룹이 유사하게 피싱 메일을 활용한 APT 공격을 수행하였다.

CozyBear

CozyBear 해커 그룹은 2008년부터 활동한 것으로 전해지며, 러시아 대외정보국(SVR)을 배후로 두고 있는 해커 그룹이다. 해당 그룹은 CozyBear를 비롯하여, APT29, The Dukes 등의 이름으로도 불린다. 주로 NATO 회원국의 정부 네트워크 및 연구기관, 싱크탱크를 표적으로 공격하였으며, 최근에도 이를 대상으로 하는 공격이 발견되었다.

4월 중순, CozyBear 그룹의 새로운 캠페인이 등장하였다. 해당 캠페인은 3월부터 시작된 것으로 전해지며, 폴란드의 침해대응센터와 폴란드 군 방첩 조직에 의해 발견되었다.

해당 캠페인에서는 유럽의 대사관을 사칭하는 이메일을 외교관 직원들에게 유포하는 스피어 피싱 공격 기법을 사용하였다. 메일에는 PDF 문서 및 다운로드 링크가 포함되어있고, 해당 링크로 연결하면 “ENVTSCOUT” 라고 하는 공격자의 서명 스크립트가 포함된 악성 웹사이트로 연결된다. 해당 웹 사이트에서 HTML Smuggling 기법을 통해 최종적으로 악성 코드를 다운로드하도록 한다. 이때, HTML Smuggling 기법은 HTML5 및 자바 스크립트의 기능을 악용하여 악성코드를 자동으로 피해자 PC에 다운로드 하도록 하는 공격 기법이다.

아래의 그림은 피싱 메일에 첨부된 ISO 파일을 통해 유포된 모듈로, DLL과 XSD 파일이 숨김 속성으로 있으며 문서 파일로 위장한 실행 파일이 존재한다.

FancyBear

FancyBear 해커 그룹은 2004년부터 활동한 것으로 추정되며, 러시아 정보총국(GRU)를 배후에 두고 있는 것으로 전해진다. 해당 그룹은 APT28 또는 Pawn Storm 등의 이름으로도 불리우며, 정부 및 군대, 보안 조직 등을 대상으로 공격을 수행하였다.

최근 FancyBear 그룹의 APT 공격이 발견되었다. 이 공격은 지난 2021년에 발생한 캠페인과 유사하게, 특정 기업을 표적으로 피싱 메일을 유포하였다. 해당 공격은 우크라이나 CERT-UA을 통해 발표되었으며, 우크라이나 정부기관을 대상으로 해당 부서의 관리자로 위장하여 “Windows Update” 제목의 피싱 메일을 전송한 것으로 전해진다.

CERT-UA에 따르면, FancyBear 그룹은 아래의 PowerShell 스크립트를 통해 C2 서버에서 다운로드 등의 동작을 수행하였다.

북한

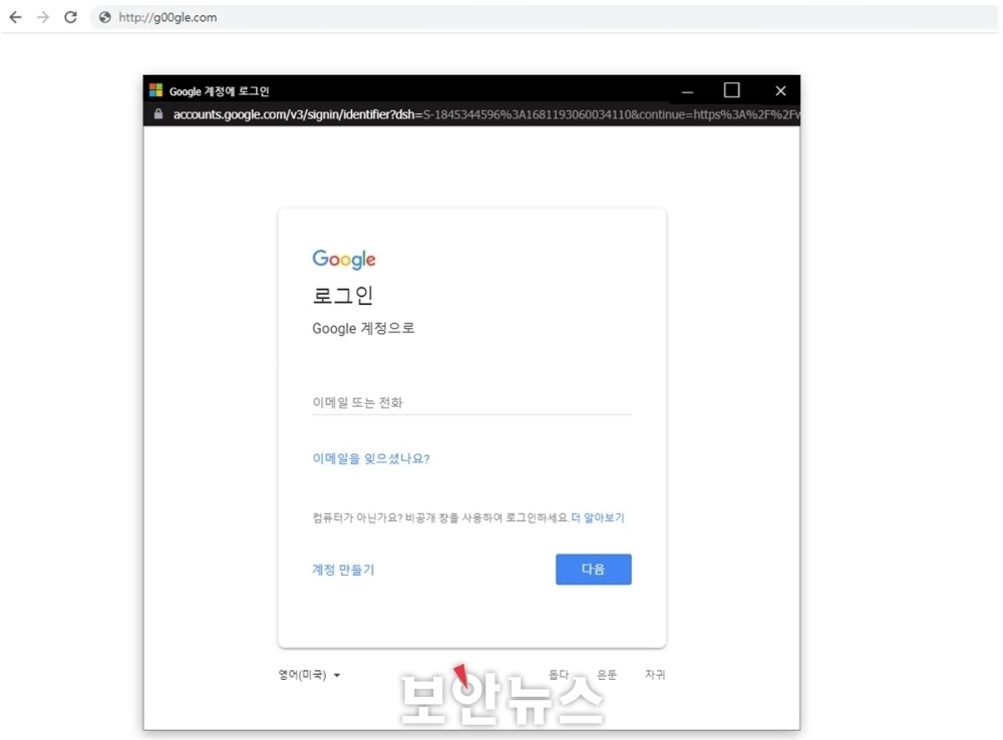

이번 2분기에 북한의 해커 그룹은 다양한 공격 기법을 활용하여 APT 공격을 수행하였다. 북한 정부를 배후로 둔 해커 그룹은 여러 공격 기법 중에서 사용자가 모르게 피싱 페이지를 띄우는 BitB (Browser in the Browser) 기법을 사용하였다. 그리고 국내 보안 인증프로그램의 취약점을 악용한 워터링 홀 공격 기법을 활용하였다.

영남이공대학의 사이버보안연구센터에 따르면, 최근 북한 해커 그룹의 피싱공격에서 BitB 기법을 사용한 것이 발견되었다. BitB 기법은 피싱 페이지의 주소 표시줄에 실제 사이트 주소가 표시되어, 사용자가 피싱 페이지임을 눈치채지 못하게 하는 공격 기법이다.

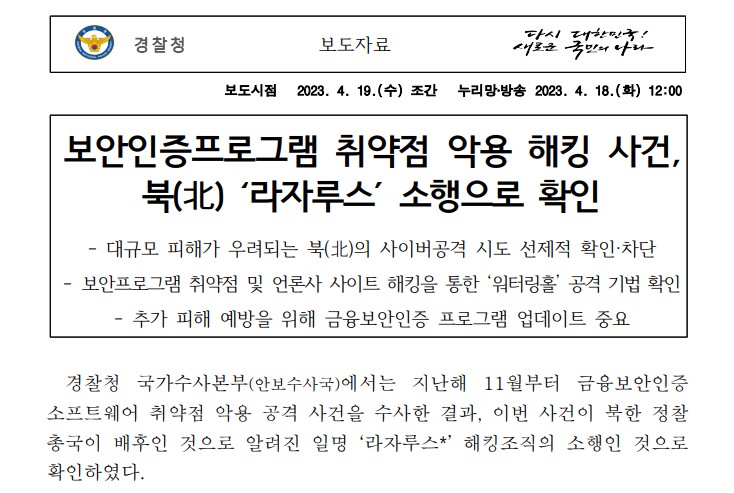

2분기에 발견된 북한 해커 그룹의 워터링 홀 공격은 금융보안인증 프로그램이 피해자 PC에 설치되어 있을 때, 특정 언론사 사이트에 접근하면 악성코드를 설치하도록 설계되었다. 경찰청 국가수사본부에 따르면, 국내 언론사 8곳을 포함하여 61개 기관이 감염되었다고 전해진다.

중국

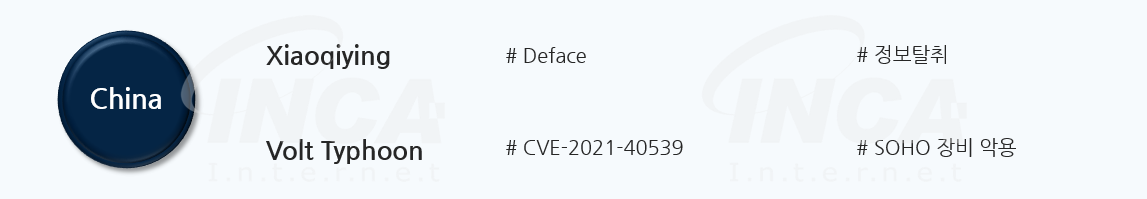

2분기에는 중국의 해커 그룹들이 정보를 탈취하기 위해 특정 국가의 기업과 조직을 공격하는 사례가 발견되었다.

Xiaoqiying 해커 그룹은 1분기에 이어 한국의 기업을 대상으로 공격을 수행하였으며, Volt Typhoon 해커 그룹은 미국의 사회 기반 시설을 공격한 것으로 알려졌다.

Xiaoqiying

수년 간 한국을 대상으로 해킹 공격을 수행하였던 중국 해커 그룹 Xiaoqiying (晓骑营) 의 새로운 공격 활동이 발견되었다.

Xiaoqiying 은 올해 1월 경, 대규모 해킹 작전을 선포하고 한국의 정부부처 및 공공기관 등을 대상으로 공격을 수행한 바 있다. 해당 공격은 취약점을 주로 이용했으며, 이후 해킹을 과시하거나 멤버를 모집하기 위한 문구가 담긴 이미지로 공격 대상의 웹사이트를 변조했다. 또한, 자신들의 웹사이트, 텔레그램 및 해킹 포럼 등을 통해 탈취하였다고 주장하는 정보를 게시했다.

https://isarc.tachyonlab.com/5490

약 한 달여간 공격을 수행한 해커 그룹은 2월 경, 공격을 중단하고 다시 돌아오겠다고 공지한 뒤 잠적을 감춘 것으로 알려졌다. 이후 4월 경, 자신들의 웹사이트를 통해 한국의 인프라 관련 업체를 공격하였다고 주장하며 관련 내용을 게시했다.

게시된 내용에 따르면 피해 업체의 정보를 탈취하고 웹사이트를 변조하였다고 주장하고 있으며, 변조된 웹사이트의 이미지가 기존 공격에서 사용한 이미지와 유사한 것으로 확인된다. 또한, 텔레그램 채널을 새로 개설한 것으로 보아 추가 공격이 있을 것으로 추정되고 있다.

Volt Typhoon

NSA, CISA 등 미국과 국제 사이버 보안 당국은 최근 중국 정부의 지원을 받는 것으로 추정되는 해커 그룹 Volt Typhoon 이 미국의 사회 기반 시설을 공격하고 있다고 밝히며, 사이버 보안 권고를 발표했다.

Vanguard Panda 로도 불리는 Volt Typhoon 해커 그룹은 2021년 중반부터 활동하며 주로 괌의 위치한 시설을 공격한 것으로 알려졌다.

이들은 초기 침투를 위해 CVE-2021-40539 등의 취약점을 이용하였으며, 이후 웹셸을 설치하거나 CMD, PowerShell 등 시스템에 설치된 정상 도구를 이용해 정보탈취 등의 악성행위를 수행했다. 또한, 탐지를 회피하기 위해 로그와 악성코드를 삭제하며, SOHO (Small Office & Home Office) 네트워크 장비를 이용하여 악성 트래픽을 합법적인 트래픽에 숨긴 것으로 확인되고 있다.

이란

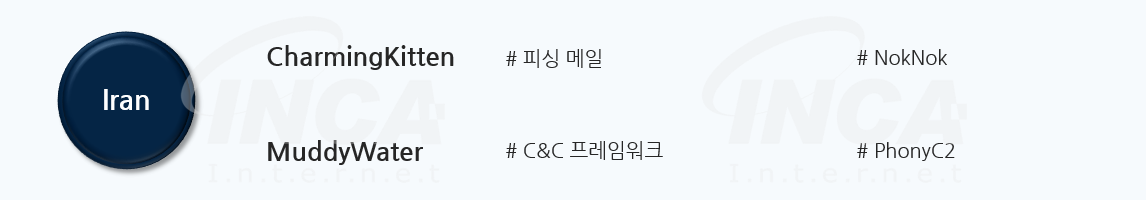

2분기에는 이란의 해커 그룹들이 공격에 사용하는 도구를 교체하고 공격에 사용한 사례가 발견되었다.

Charming Kitten 해커 그룹은 Windows OS 버전의 악성코드를 Mac OS 버전으로 개발하여 유포하였으며, MuddyWater 해커 그룹은 새로운 C&C 프레임워크를 공격에 사용하고 있는 것으로 알려졌다.

Charming Kitten

이란의 이슬람 혁명 수비대 (IRGC) 의 지원을 받는 것으로 알려진 Charming Kitten 해커 그룹의 피싱 공격이 지속적으로 발견되고 있다. 해당 그룹은 APT35, Cobalt Illusion, Mint SandStorm 라는 이름으로도 불리며, 정보탈취 등의 목적을 가지고 최소 2011년부터 활동해 온 것으로 알려졌다.

https://isarc.tachyonlab.com/5438

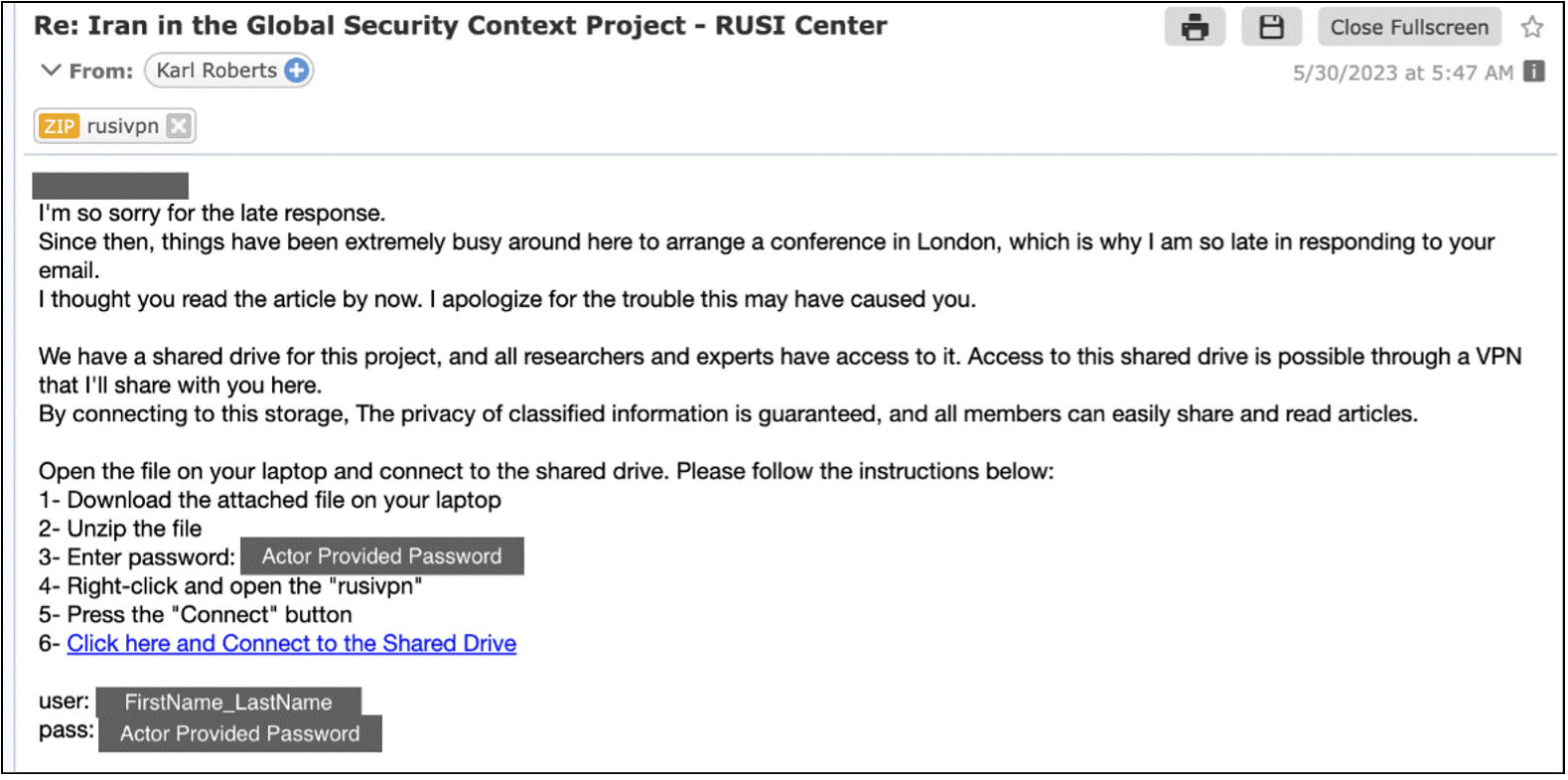

공격 대상을 유인하기 위해 소셜미디어 플랫폼을 통해 대상과 관계를 구축하고 악성 링크를 전달하는 방식을 많이 사용해 왔지만 최근에는 피싱 메일을 이용해 악성코드를 유포하는 것으로 분석되고 있다.

또한, 공격 시기마다 다른 악성코드들을 유포하는 것이 확인되는데 4월에는 PowerLess, BellaCiao 백도어 악성코드를 사용하였으며, 이후에는 CharmPower 혹은 PowerStar 라고 불리는 백도어 악성코드를 사용한 것으로 알려졌다. 그리고 최근에는 Mac OS를 사용하는 대상을 공략하기 위해 PowerStar 악성코드의 Mac OS 버전인 NokNok 악성코드를 제작해 유포하였다.

MuddyWater

SeedWorm 으로도 불리는 MuddyWater 해커 그룹은 이란 정보보안부 MOIS 의 하위조직으로 분류되며, 2017년에 처음 발견된 이후 정보 탈취를 목적으로 주로 중동 국가를 대상으로 공격을 수행했다.

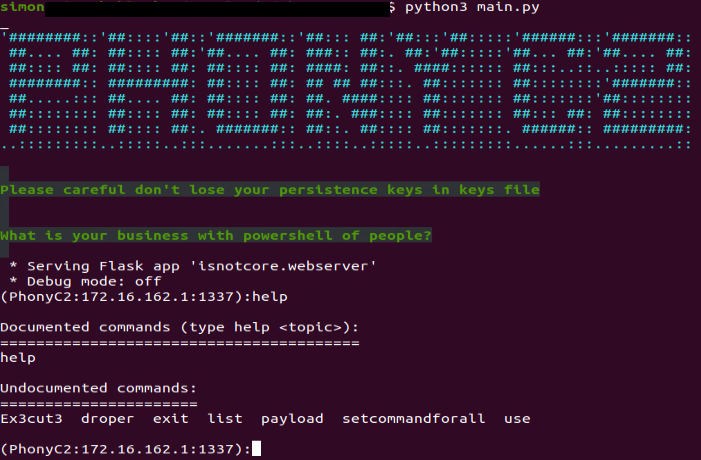

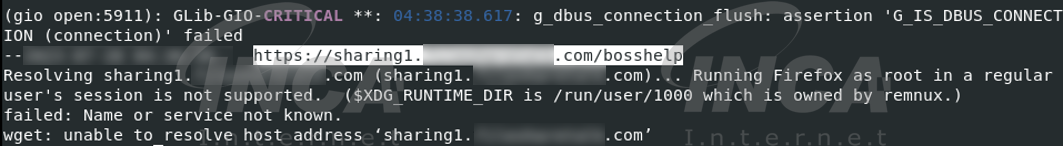

해당 그룹은 지속적으로 공격 기법과 도구를 개선해 온 것으로 알려져 있는데, 최근에는 C&C 프레임워크를 기존에 사용해왔던 MuddyC3 가 아닌 PhonyC2 로 변경한 것으로 밝혀졌다.

PhonyC2 는 2021년에 등장한 C&C 프레임워크로 MuddyC2 와 구조와 기능이 유사한 것으로 확인된다. 해당 프레임워크를 통해 1분기에는 Technion 대학교를 공격하였으며, 최근에는 PaperCut MF/NG 인쇄 관리 서버를 대상으로 진행된 공격에서도 사용한 것으로 알려졌다.

기타

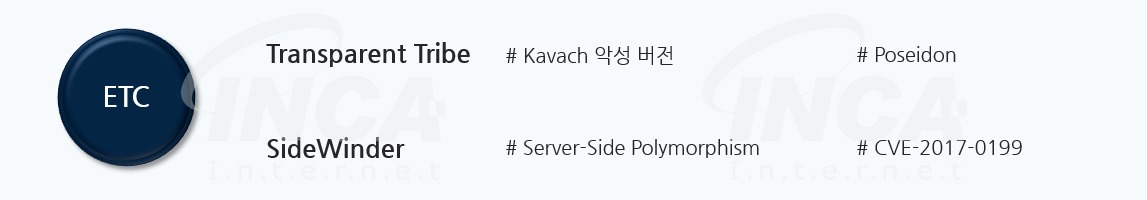

위에 언급한 해커 그룹 외에도 여러 해커 그룹들이 탐지를 회피하고 악성 코드를 유포하기 위해 정상 도구의 악성버전을 제작하거나 서버 측 다형성 기법을 사용한 공격이 발견되었다.

Transparent Tribe

파키스탄 해커 그룹 Transparent Tribe 는 APT36, Mythic Leopard 로도 불리며, 주로 인도 정부기관과 군대 관련 조직을 대상으로 공격하는 것으로 알려졌다.

해당 그룹은 최근 인도 정부 기관에서 사용하는 2단계 인증 (2FA) 도구 Kavach 의 악성 버전를 이용하는 것으로 알려졌는데, 작년에는 Kavach 악성 버전을 통해 정보 탈취를 목적으로 하는 악성코드를 유포한 바 있다. 그리고 최근에는 유사한 방식을 사용하여 Linux 사용자를 대상으로 Poseidon 악성코드를 유포한 사례가 발견되었다.

이렇게 유포된 Poseidon 백도어 악성코드는 키로깅, 화면 캡쳐, 파일 업로드 및 다운로드 등의 추가 악성행위를 수행한다.

SideWinder

파키스탄 정부 기관을 대상으로 하는 SideWinder 해커 그룹의 공격이 발견되었다.

인도 해커 그룹으로 알려진 SideWinder는 Razor TIger, Rattlesnake 로도 불리며, 최소 2012년부터 파키스탄, 아프가니스탄, 중국, 네팔을 중심으로 군대, 정부 및 기업들을 공격해 온 것으로 알려졌다. 주로 피싱 메일, 악성 문서를 이용하여 악성코드를 유포하며, 탐지를 회피하기 위해 서버 측 다형성 및 DLL 사이드 로딩 기법을 사용한다.

이번에 발견된 공격은 파키스탄 정부 관리를 대상으로 악성 Word 문서를 유포하였으며, 악성 Word문서는 원격 템플릿 주입 취약점 CVE-2017-0199 를 통해 악성 RTF 파일을 다운로드한다. 악성 RTF 는 공격자가 서버 측 다형성을 이용하고 있어 유포된 파일마다 크기, 내용 등이 다른 것으로 확인된다.

다운로드 된 악성 RTF 는 내부에 포함된 악성 개체를 통해 백도어 악성코드를 실행하며, 공격자의 명령을 수행한다.

'동향 리포트 > 분기별 동향 리포트' 카테고리의 다른 글

| 2023년 3분기 국가별 해커그룹 동향 보고서 (0) | 2023.10.13 |

|---|---|

| 2023년 3분기 랜섬웨어 동향 보고서 (0) | 2023.10.13 |

| 2023년 2분기 랜섬웨어 동향 보고서 (0) | 2023.07.11 |

| 2023년 1분기 국가별 해커그룹 동향 보고서 (0) | 2023.04.10 |

| 2023년 1분기 랜섬웨어 동향 보고서 (0) | 2023.04.10 |