1. 랜섬웨어 통계

2024년 하반기(7월 1일 ~ 12월 31일) 동안 잉카인터넷 대응팀은 랜섬웨어 신•변종 현황을 조사하였으며, 하반기에 발견된 신•변종 랜섬웨어의 건수는 [그림 1]과 같다. 하반기에는 월 평균 17건의 랜섬웨어가 발견됐으며 이 중, 신종 랜섬웨어는 7월에, 변종 랜섬웨어는 10월과 12월에 가장 많이 발견됐다.

2024년 하반기(7월 1일 ~ 12월 31일) 동안 월별로 랜섬웨어가 요구한 랜섬머니를 조사했을 때 주로 비트코인(BTC)을요구했고, 랜섬머니를 요구하지 않는 경우는 매월 낮은 비율을 차지했다.

2024년 하반기(7월 1일 ~ 12월 31일) 동안 랜섬웨어가 요구한 랜섬머니를 조사했을 때 비트코인(BTC) 요구가 23%로 가장 많았고, 랜섬머니를 요구하지 않는 경우는 6% 비율을 차지했다. 그 외에도 이메일, 홈페이지 및 텔레그램 등의 방법을 사용해 랜섬머니를 요구했다.

2024년 하반기(7월 1일 ~ 12월 31일) 동안의 신•변종 랜섬웨어는 아래 표와 같고, 신종은 붉은색, 변종은 푸른색으로 표시했다. 이외에 표시된 색상은 하반기 내 신•변종이 5건 이상인 랜섬웨어이다.

2. 신/변종 랜섬웨어

7월

2000USD

파일명에 ".공격자 이메일.2000USD" 확장자를 추가하고 "----Read-Me-----.txt"라는 랜섬노트를 생성하는 "2000USD" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 특정 프로세스와 작업 관리자의 실행을 차단하고 특정 프로세스를 종료하며 윈동우 디펜더를 무력화한다.

NordCrypters

파일명에 ".enc" 확장자를 추가하고 "КАК ВОССТАНОВИТЬ ВАШИ ФАЙЛЫ.txt"라는 랜섬노트를 생성하는 "NordCrypters" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 디스크를 생성하고 시스템 복원을 무력화한다.

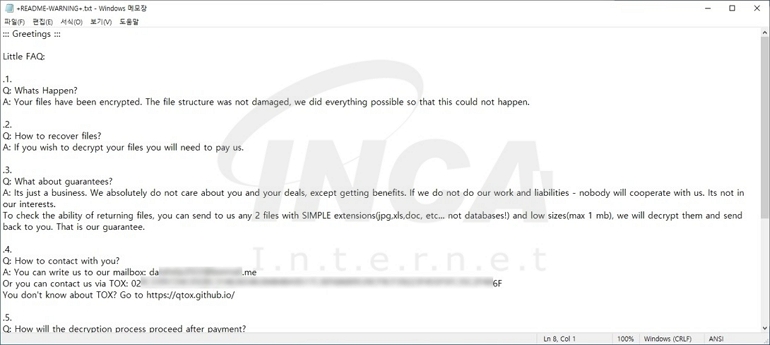

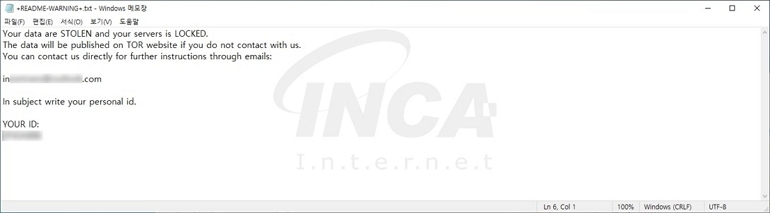

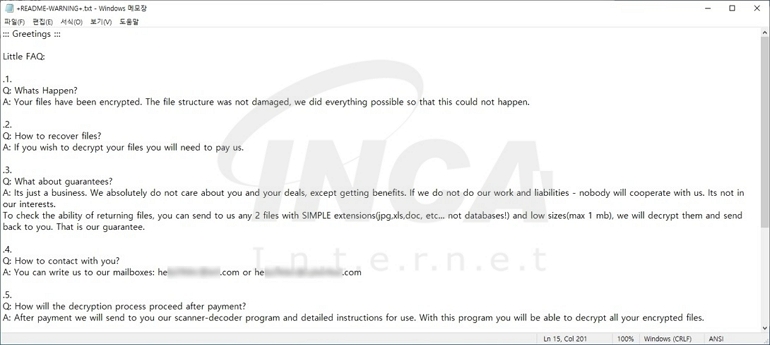

Makop

파일명에 ".[사용자 ID].[공격자 이메일].ursq" 확장자를 추가하고 “+README-WARNING+.txt”라는 랜섬노트를 생성하는 "Makop" 랜섬웨어 변종이 발견됐다. 해당 랜섬웨어는 바탕 화면 배경을 변경하고 시스템 복원을 무력화한다.

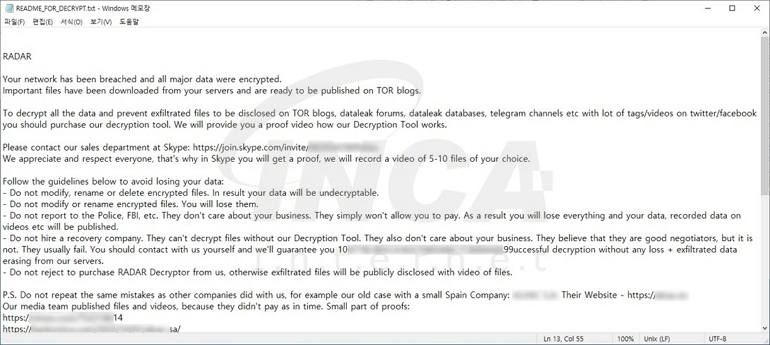

RADAR

파일명에 ".무작위 문자열" 확장자를 추가하고 "README_FOR_DECRYPT.txt"라는 랜섬노트를 생성하는 "RADAR" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 바탕 화면 배경을 변경하고 특정 프로세스를 종료한다.

8월

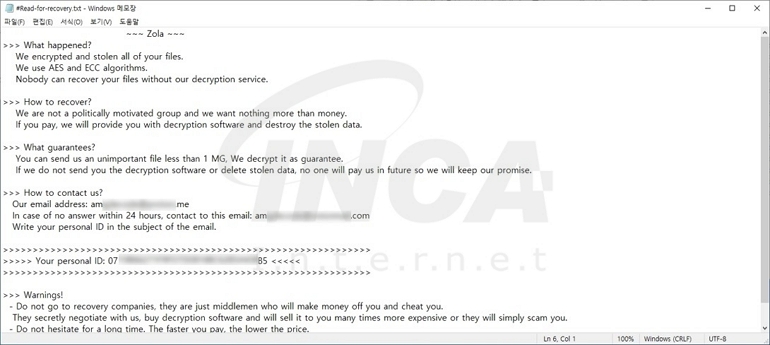

Proton

파일명에 ".[공격자 이메일].Zola" 확장자를 추가하고 "#Read-for-recovery.txt"라는 랜섬노트를 생성하는 "Proton" 랜섬웨어의 변종이 발견됐다. 해당 랜섬웨어는 바탕 화면 배경을 변경하고 휴지통을 비운다.

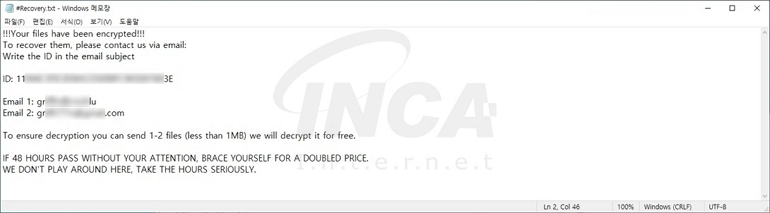

Griffin

파일명에 ".10자리 랜덤한 문자열.griffin" 확장자를 추가하고 " #Recovery.txt"라는 랜섬노트를 생성하는 "Griffin" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 특정 프로세스를 종료하고 파일의 아이콘을 변경한다.

Makop

파일명에 ".[사용자 id].[공격자 이메일].insom" 확장자를 추가하고 "+README-WARNING+.txt"라는 랜섬노트를 생성하는 "Makop" 랜섬웨어의 변종이 발견됐다. 해당 랜섬웨어는 특정 프로세스를 실행하고 시스템 복원을 무력화한다.

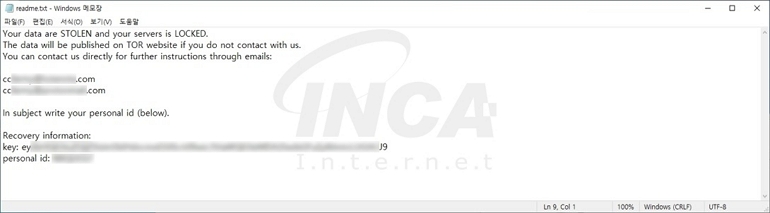

Dice

파일명에 ".dice" 확장자를 추가하고 " readme.txt"라는 랜섬노트를 생성하는 "Dice" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 시스템 복원을 무력화한다.

9월

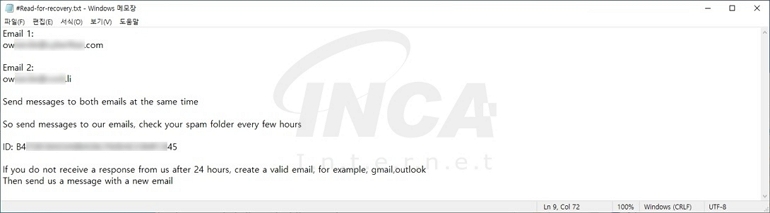

Ownerd

파일명에 ".[공격자 이메일].ownerd" 확장자를 추가하고 "#Read-for-recovery.txt"라는 랜섬노트를 생성하는 "Ownerd" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 바탕 화면 배경을 변경하고 특정 프로세스를 종료한다.

Colony

파일명에 ".[공격자 이메일].colony96" 확장자를 추가하고 "#Read-for-recovery.txt"라는 랜섬노트를 생성하는 " Colony" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 특정 프로세스를 종료하고 바탕 화면 배경을 변경하며 자동 실행 폴더에 등록해 지속성을 확보한다.

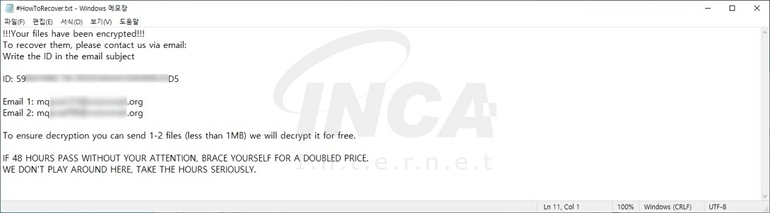

Mqpoa

파일명에 "랜덤한 문자열.mqpoa" 확장자를 추가하고 "#HowToRecover.txt"라는 랜섬노트를 생성하는 "Mqpoa" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 디스크를 생성하고 아이콘을 변경한다.

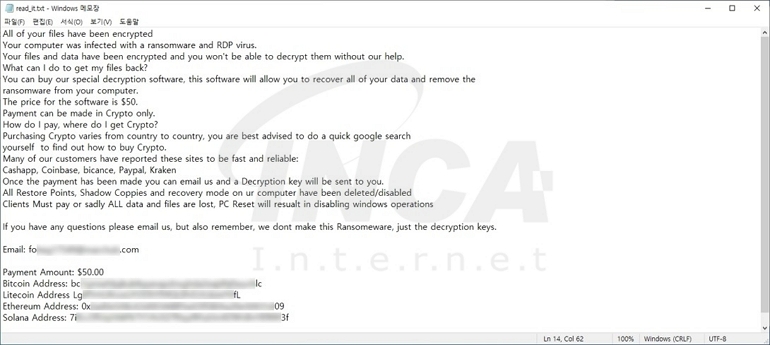

Chaos

파일명에 ".encrypted" 확장자를 추가하고 " read_it.txt”라는 랜섬노트를 생성하는 "Chaos" 랜섬웨어의 변종이 발견됐다. 해당 랜섬웨어는 바탕 화면을 변경하고 자동 실행 폴더에 등록해 지속성을 확보한다.

10월

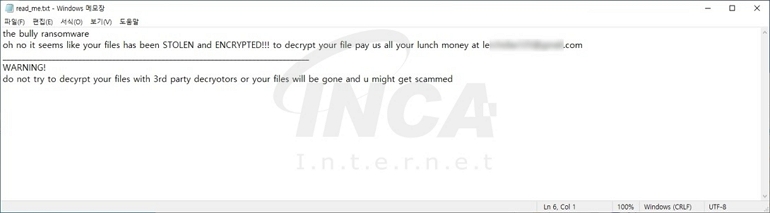

Chaos

파일명에 ".HAHAHAIAMABULLY" 확장자를 추가하고 "read_me.txt"라는 랜섬노트를 생성하는 "Chaos" 랜섬웨어의 변종이 발견됐다. 해당 랜섬웨어는 자동 실행 레지스트리에 등록해 지속성을 확보하고 시스템 복원을 무력화한다.

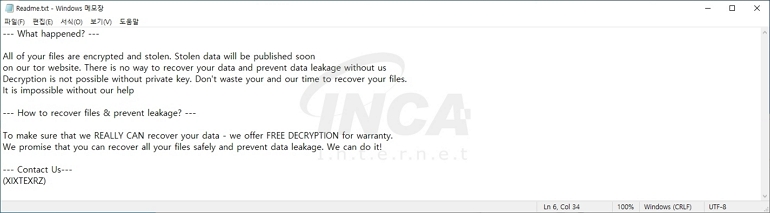

XIXTEXRZ

파일명에 ".crypted" 확장자를 추가하고 " Readme.txt"라는 랜섬노트를 생성하는 "XIXTEXRZ" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 특정 프로세스를 종료하고 자동 실행 폴더에 등록해 지속성을 확보하며 바탕 화면 배경 변경한다.

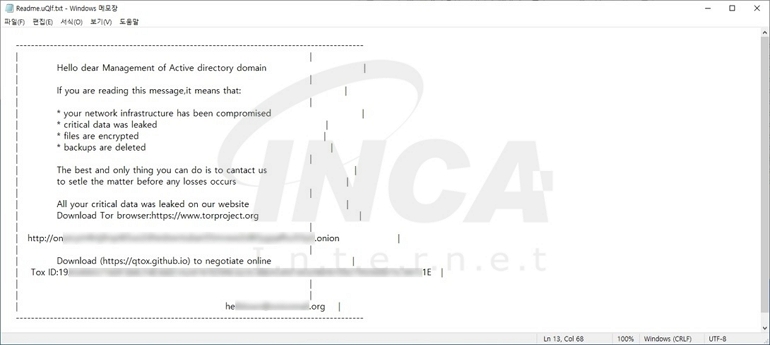

Helldown

파일명에 ".uQlf" 확장자를 추가하고 "Readme.uQlf.txt"라는 랜섬노트를 생성하는 "Helldown" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 특정 프로세스를 종료하고 윈도우를 재부팅한다.

Makop

파일명에 “.[사용자 ID].[공격자 이메일].FIOI" 확장자를 추가하고 “+README-WARNING+.txt”라는 랜섬노트를 생성하는 "Makop" 랜섬웨어 변종이 발견됐다. 해당 랜섬웨어는 바탕 화면 배경을 변경하고 시스템 복원을 무력화한다.

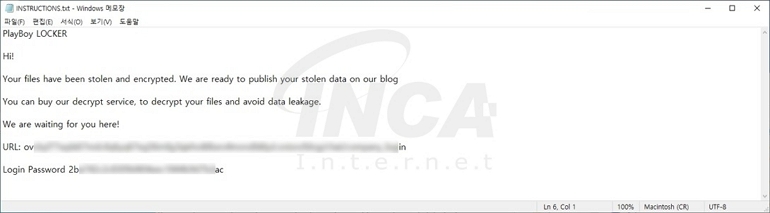

PlayBoy Locker

파일명에 ".PLBOY" 확장자를 추가하고 "INSTRUCTIONS.txt"라는 랜섬노트를 생성하는 "PlayBoy Locker" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 바탕 화면 배경을 변경하고 자동 실행 레지스트리에 등록해 지속성을 확보한다.

11월

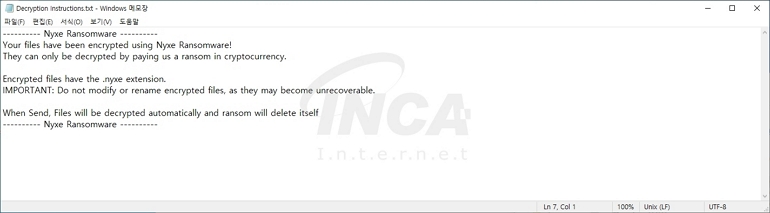

Nyxe

파일명에 “.nyxe" 확장자를 추가하고 “Decryption Instructions.txt"라는 랜섬노트를 생성하는 "Nyxe" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 바탕 화면 배경을 변경한다.

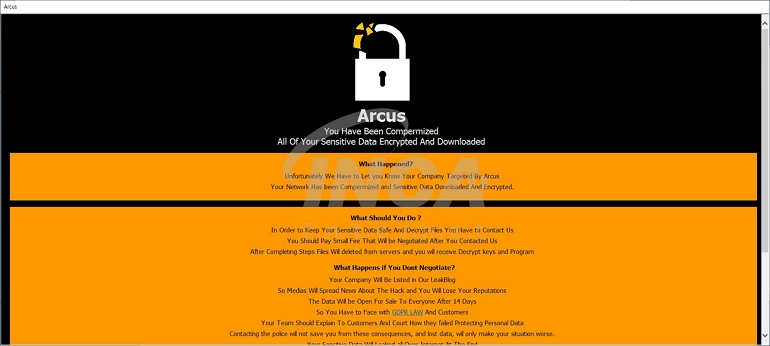

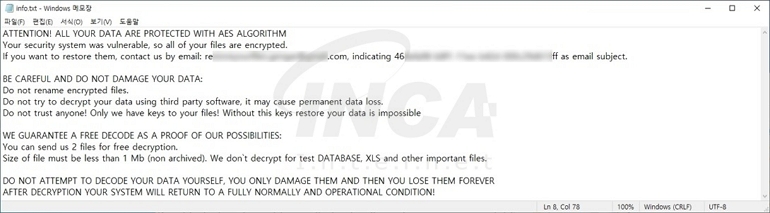

Dharma

파일명에 ".id[사용자 ID].[공격자 이메일].Arcus" 확장자를 추가하고 [그림 23]과 [그림 24]의 랜섬노트를 생성하는 "Dharma" 랜섬웨어의 변종이 발견됐다. 해당 랜섬웨어는 바탕 화면 배경을 변경하고 방화벽 사용을 해제한다.

- Dharma 랜섬웨어 랜섬노트 : info.txt

- Dharma 랜섬웨어 랜섬노트 : info.hta

R2Cheats

파일명에 "_R2Cheats" 확장자를 추가하고 "ransom_note.txt"라는 랜섬노트를 생성하는 "R2Cheats" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 자동 실행 레지스트리에 등록해 지속성을 확보하고 작업 관리자 실행을 차단하며 작업 스케줄러를 등록한다. 또한, 시스템 복원을 무력화하고 이벤트 로그를 삭제한다.

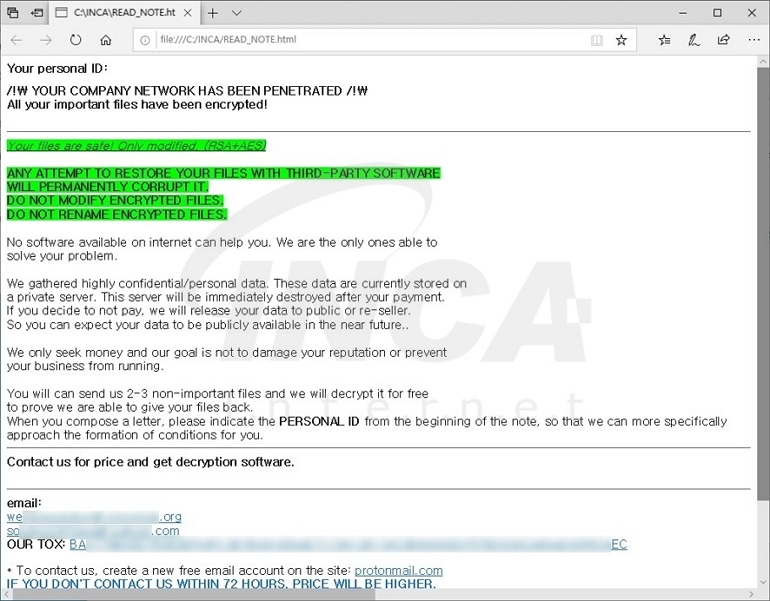

WeHaveSolution

파일명에 ".wehavesolution247" 확장자를 추가하고 "READ_NOTE.html"라는 랜섬노트를 생성하는 "WeHaveSolution" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 바탕 화면 배경을 변경하고 시스템 복원을 무력화한다.

12월

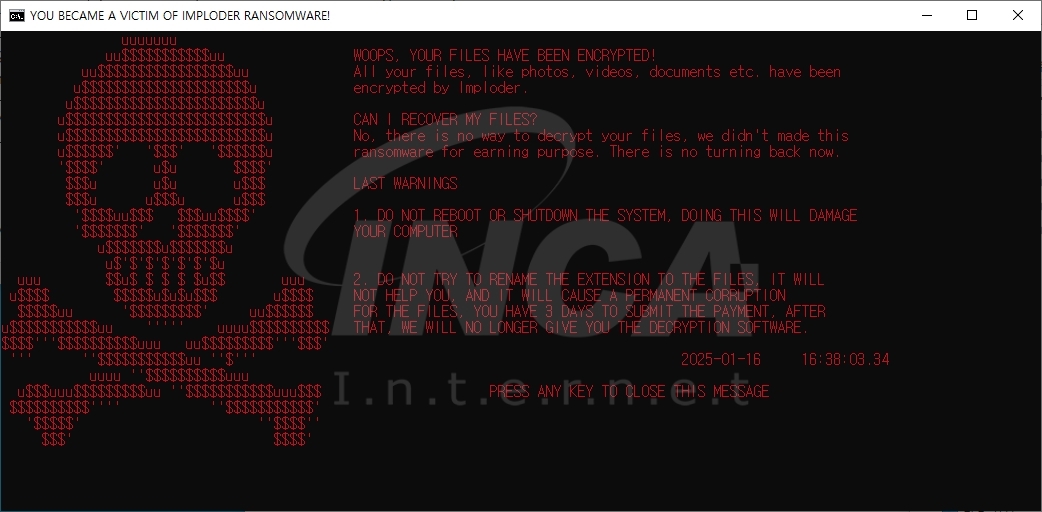

Imploder

파일명에 ".imploder" 확장자를 추가하고 "helpme.bat"라는 랜섬노트를 생성하는 "Imploder" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 로그 파일을 생성하고 파일을 자가 복제하며 바탕 화면 배경을 변경한다. 또한, 자동 실행 레지스트리에 등록해 지속성을 확보하며 시스템 복원을 무력화한다.

Gengar

파일명에 ".gengar" 확장자를 추가하고 "info.txt"라는 랜섬노트를 생성하는 "Gengar" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 파일 속성을 변경하고 시스템 복원을 무력화한다.

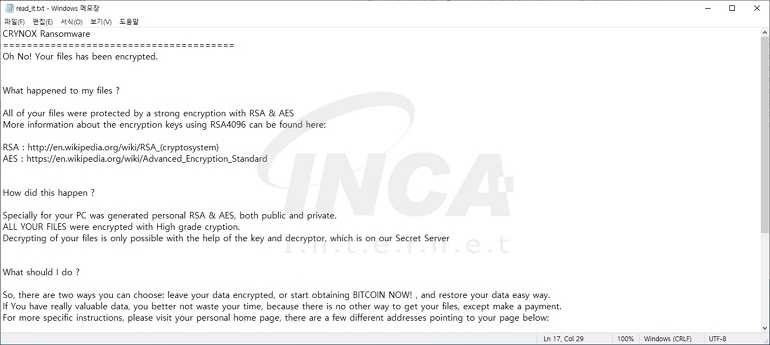

Chaos

파일명에 ".crynox" 확장자를 추가하고 " read_it.txt"라는 랜섬노트를 생성하는 "Chaos" 랜섬웨어 변종이 발견됐다. 해당 랜섬웨어는 로그 파일을 생성하고 파일을 자가 복제하며 시스템 복원을 무력화한다. 또한, 바탕 화면 배경을 변경한다.

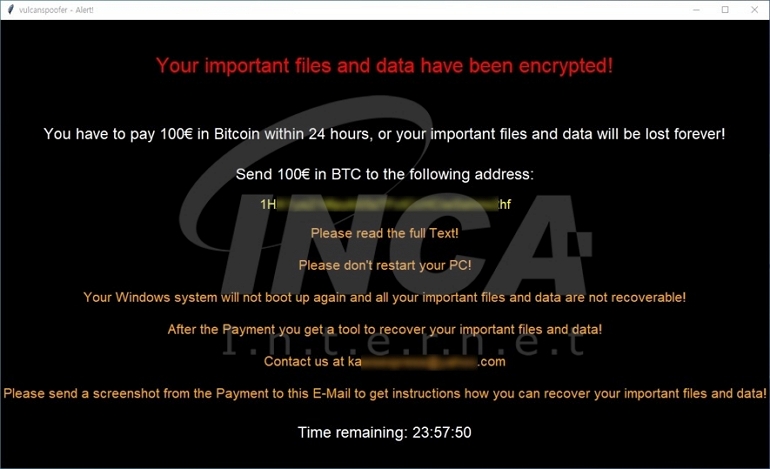

Vulcan

파일명에 "랜덤한 문자열.vulcan" 확장자를 추가하고 "vulcanspoofer - Alert!"라는 랜섬노트를 화면에 보여주는 "Vulcan" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 바탕 화면 배경을 변경하고 자동 실행 레지스트리에 등록해 지속성을 확보한다.

'동향 리포트 > 년간 동향 리포트' 카테고리의 다른 글

| 2025년 사이버 보안 전망 (2) | 2025.01.03 |

|---|---|

| 2024년 상반기 랜섬웨어 동향 보고서 (0) | 2024.07.22 |

| 2023년 하반기 랜섬웨어 동향 보고서 (19) | 2024.01.26 |

| 2024년 사이버 보안 전망 (0) | 2023.12.20 |

| 2023년 상반기 랜섬웨어 동향 보고서 (0) | 2023.07.12 |