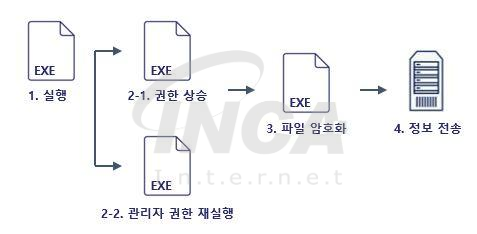

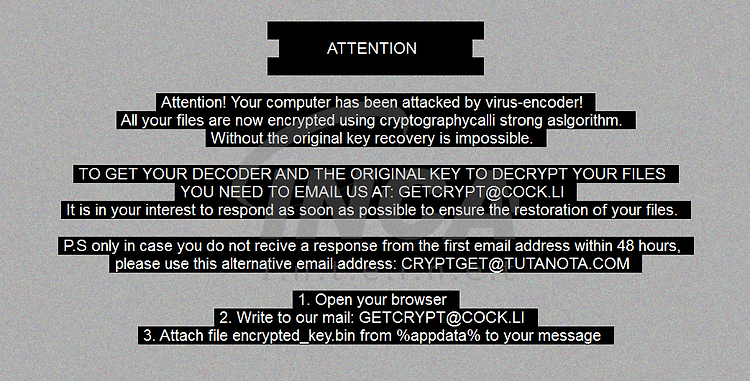

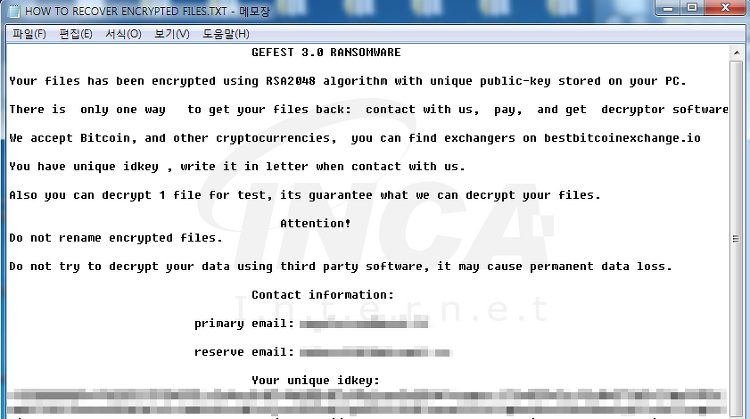

MyRansom 랜섬웨어 주의 최근 PDX 아이콘과 “청년인턴.pdf.exe” 파일명으로 위장한 “MyRansom” 랜섬웨어가 발견되어 사용자의 주의가 필요하다. 해당 파일의 내부에는 정상 pdf 파일(org.pdf)과 MyRansom 랜섬웨어 실행 파일(result.exe)이 존재하며 정상 pdf 파일에는 국토교통부를 사칭한 청년 인턴 합격자 발표 내용이 적혀있다. 사용자가 청년 인턴 관련 내용으로 착각해 “청년인턴.pdf.exe” 파일을 실행할 경우, 정상 pdf 파일과 함께 “MyRansom” 랜섬웨어가 실행된다. 해당 랜섬웨어는 ‘%USERPROFILE%’ 경로에서 아래 [표 1]과 같은 확장자에 대해 파일 암호화를 진행한다. 암호화된 파일은 일반적인 랜섬웨어와 다르게 확장자 변경이 없지만, 파일..