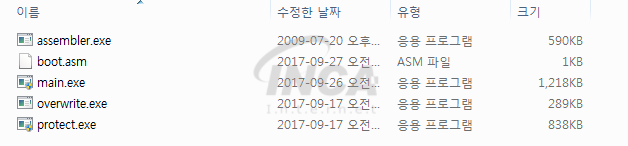

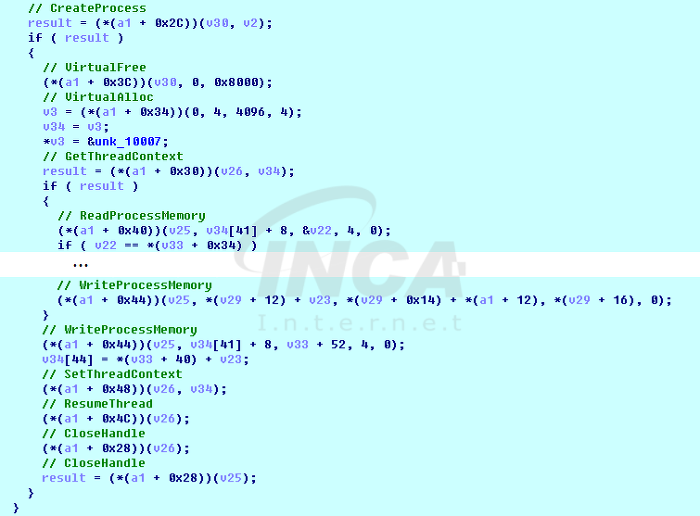

Gold Dragon 악성코드 주의 1. 개요 최근, 국내에서 열렸던 2018년 평창 올림픽이 무사히 막을 내렸다. 올림픽 기간 중에도 보안과 관련된 이슈는 끊임없이 계속 발생하였지만 그 중, 흥미롭게도 해외 한 백신 업체에서 평창 올림픽을 겨냥한 것으로 추정되는 악성코드에 대한 보고서를 기재하였다.게시된 글을 확인해보면 ‘Gold Dragon’ 이라고 불려지고 있는 파일에 대하여 내용이 다루어져 있다는 것을 확인할 수 있었는데, 이번 블로그에서는 해당 악성코드에 대해 어떠한 동작을 하는지 간단히 알아보도록 하자. 2. 분석 정보 2-1. 파일 정보구분내용파일명[임의의 파일명].exe파일크기49,152 byte진단명Trojan/W32.Agent.49152.CRX악성동작정보 탈취 / 추가 악성코드 다운 및..