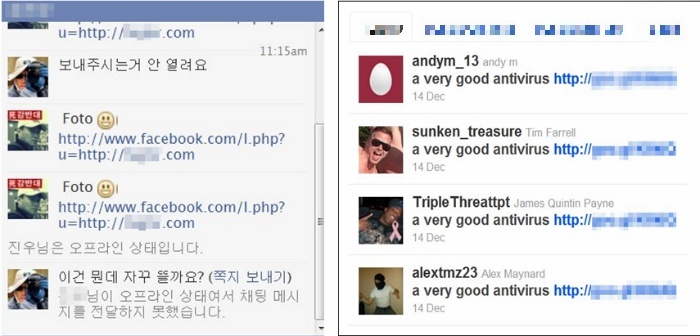

1. 개 요 최근 해외에서 발신처가 백악관으로 위장된 이메일 상의 링크를 통해 ZeuS 봇넷의 변종인 Kneber 봇넷을 다운로드 및 실행을 유도하여 유포하는 사례가 보고되었다. 크리스마스 카드나 새해를 맞아 신년 연하장 등의 이메일을 통해 수신자를 속이는 유형의 악성파일 유포 사례가 늘고 있는 만큼 해당 이메일 등을 수신한 사용자들의 주의가 요구되고 있다. [ Old ZeuS Variant Returns for Christmas ] 참고 : http://blog.trendmicro.com/old-zeus-variant-returns-for-christmas/ 2. 감염 경로 및 증상 Kneber 봇넷은 아래의 그림과 같이 백악관에서 보내진 것처럼 위장된 메일을 통해 유포된 것으로 알려졌다. < 참고 사..