해킹된 ASUS社 서버로부터 유포되는 Shadow Hammer 악성 파일 주의

1. 개요

대만의 컴퓨터 제조사인 ASUS의 업데이트 서버가 해킹당해 악성 코드가 심어진 Live Update 파일을 유포했다. 최초로 이를 발견한 Kaspersky Lab 은 해당 악성 캠페인에 Shadow Hammer 라는 이름을 붙이고 트위터를 통해 발표했다. Shadow Hammer 는 감염 시스템의 MAC 주소에 따라 C&C 서버로부터 추가 악성 코드를 다운받아 실행하므로 주의가 필요하다. 현재 ASUS 에서는 해당 보안 문제를 해결하였다고 언급하며 감염 여부를 확인하는 진단 툴을 배포하고 있다.

이번 보고서에서는 Shadow Hammer 악성 파일의 악성 동작에 대해 알아보고자 한다.

2. 분석 정보

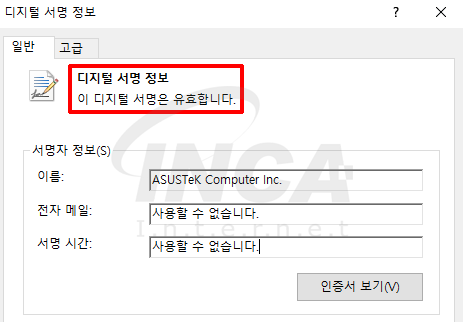

2-1. 파일 정보

| 구분 | 내용 |

| 파일명 | Setup.exe |

| 파일크키 | 3,333,936 bytes |

| 진단명 | Trojan/W32.ShadowHammer.3333936 |

| 악성동작 | 추가 악성 코드 다운로드 |

2-2. 유포 경로

해당 악성 파일은 해킹된 ASUS 서버로부터 유포된 것으로 알려져 있다.

2-3. 실행 과정

Shadow Hammer 는 WinMain 함수를 조작한 부류와 crtCorExitProcess 를 조작한 부류로 나눌 수 있다. 전자는 정상 동작 없이 악성 행위 후 프로그램을 종료하며, 후자는 정상 동작 후 악성 행위를 하는 차이점이 있다. 두 부류 모두 파일 내부의 암호화된 악성 코드를 복호화한 후 실행하며, 복호화된 코드는 감염 PC의 MAC 주소를 기반으로 MD5 Hash 를 계산하여 공격 대상 리스트와 비교한다. 리스트에 일치하는 Hash 가 존재한다면 공격 대상으로 판단하여 C&C 서버로부터 추가 악성 코드를 다운받고 실행한다.

3. 악성 동작

3-1. MAC 주소를 이용한 공격 대상 선정

Shadow Hammer 는 정상 업데이트 파일의 데이터 일부를 조작하여 암호화된 악성 코드를 저장하고 있으며, 복호화 코드를 실행하여 이를 복호화한 후 실행한다. 복호화된 악성 코드는 시스템의 MAC 주소를 읽은 후 “MD5Init”, “MD5Update”, “MD5Final” API를 사용하여 MD5 Hash를 계산하고, 미리 가지고 있던 공격 대상 Hash 리스트에 일치하는 값이 있는지 비교한다. 이렇게 Hash 를 이용하여 MAC 주소를 판별하는 이유는 분석하는 측에서 공격 대상 MAC 주소를 특정 짓기 어렵게 하기 위한 것으로 추정된다.

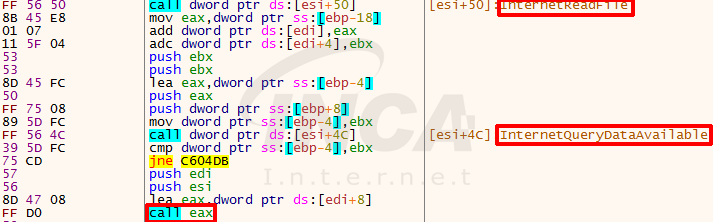

3-2. C&C 통신 시도 및 추가 악성 코드 다운로드

일치하는 Hash 가 존재한다면 공격 대상으로 판단하여 C&C 서버와 통신을 시도한다. 현재는 서버와 통신이 되지 않지만, 통신에 성공한다면 악성 실행 코드가 저장된 파일의 데이터를 메모리로 불러와 실행할 것으로 추정된다.

4. 결론

이번에 본 악성 파일은 MAC 주소를 기반으로 한 특정 대상만을 공격하기 때문에 널리 유포된 것에 비해 실제 피해자의 수는 적을 것으로 추정되나, 공격 대상과 추가 공격 방식을 예측하기 어렵기 때문에 주의가 필요하다. ASUS 와 Kaspersky Lab 에서는 이와 관련하여 감염 여부를 진단하는 툴을 제공하고 있으며, ASUS 는 감염 시 중요한 파일을 백업하고 시스템을 초기화할 것을 권고하고 있다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| [악성코드 분석]Slack, Github을 이용해 통신하는 SLUB 백도어 감염 주의 (0) | 2019.05.02 |

|---|---|

| [악성코드 분석]MS Outlook 사이트로 위장한 피싱 공격 주의 (0) | 2019.04.25 |

| [악성코드 분석]화제의 여객기 사고 관련 정보로 위장한 피싱 메일 주의 (0) | 2019.03.19 |

| [악성코드 분석]헌법 재판소를 사칭한 메일 주의 (0) | 2019.02.25 |

| [악성코드 분석]nProtect KeyCrypt 관련 파일로 위장한 다운로더 주의 (0) | 2019.02.15 |