다수의 정보 탈취 악성 파일 다운로드하는 Scranos 루트킷 감염 주의

1. 개요

최근 Youtube, Facebook, 등 인기 사이트와 관련된 개인 정보를 탈취하는 Scranos 루트킷이 전파되고 있다. 이뿐만 아니라 해외 보안 업체 Bitdefender 에 따르면 추가 기능을 보유한 변종이 발견되고 있으며, 실행 이후에는 다수의 추가 악성 페이로드를 다운로드한다고 알려져 있다. 또한 Scranos는 시스템의 Shutdown 명령 발생 시 자기 자신을 다시 생성하고, 시스템 날짜를 기반으로 일정 주기마다 C&C 서버 주소를 바꾸기 때문에 주의가 필요하다.

2. 분석 정보

2-1. 파일 정보

| 구분 | 내용 |

| 파일명 | [임의의 파일명].sys |

| 파일크키 | 621,928 bytes |

| 진단명 | Trojan-Downloader/W64.Scranos.621928 |

| 악성동작 | 파일 다운로드 |

| 구분 | 내용 |

| 파일명 | [임의의 파일명].exe |

| 파일크키 | 2,465,792 bytes |

| 진단명 | Trojan-Dropper/W32.Scranos.2465792 |

| 악성동작 | 파일 드롭 |

2-2. 유포 경로

Bitdefender 의 발표에 따르면 Scranos 는 정상 파일로 위장하여 유포되고 있다고 알려져 있다.

2-3. 실행 과정

Scranos는 드롭퍼와 드라이버로 나뉘어 작동한다. 먼저, 정상 파일로 위장한 드롭퍼가 실행되면 시스템에 설치된 브라우저에서 Youtube, Facebook, 등의 정보를 탈취하여 C&C 서버로 전송하다. 이후 악성 드라이버 파일을 생성한 후 서비스에 등록하여 실행하고, 윈도우 디펜더의 실시간 탐지 기능을 정지시켜 악성 행위 탐지를 방지한다.

서비스에 등록된 악성 드라이버 파일은 시스템 Shutdown이 발생하면 자기 자신 파일과 서비스를 다시 생성하여 감염 행위의 지속성을 유지한다. 또한 주기적으로 서버 주소를 바꿔가며 C&C 서버와 통신하고, 추가 악성 페이로드를 다운로드하여 실행한다.

3. 악성 동작

3-1. 악성 드라이버 드롭 및 서비스 등록

Scranos 드롭퍼를 실행하면 가장 먼저 “%WinDir%” 경로에 악성 드라이버를 생성한다. 이후 악성 드라이버를 서비스에 등록하고 실행하여 추가 악성 페이로드를 다운로드한다.

3-2. 주요 사이트 개인정보 탈취

또한 Scranos 드롭퍼는 시스템에 설치된 브라우저를 탐색하여 [표 1]에 해당하는 브라우저가 있다면 데이터를 수집한다. 수집한 데이터 중 Amazon, Youtube, Facebook 과 관련된 로그인, 결제 정보가 있다면 공격자 서버로 전송한다.

| 구분 | 내용 |

| 공격 대상 브라우저 | “Chrome”, “Chromium”, “FireFox”, “Opera”, “Microsoft Edge”, “Internet Explorer”, “Baidu”, “Yandex”, “Kometa” |

[표 1] 정보 탈취 대상 브라우저 목록

3-3. 윈도우 디펜더 무력화 및 자가 삭제

마지막으로 [그림 2]와 같이 윈도우 디펜더와 관련된 레지스트리 값을 수정하여 실시간 진단을 무력화한다. 이는 이후에 있을 드라이버 파일의 악성 행위가 탐지되지 않도록 하기 위함으로 추정된다. 이후 자신을 삭제하여 감염 흔적을 지운다.

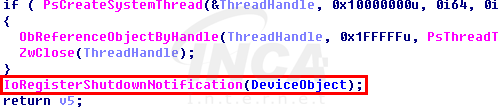

3-4. Shutdown 콜백 함수를 이용한 지속성 유지

드롭퍼에 의해 실행된 드라이버 파일은 시스템 Shutdown 발생 시 실행되는 콜백 함수를 등록한다. 콜백 함수는 드라이버 파일 자신과 등록된 서비스를 다시 생성하는 기능을 가지고 있으며, 이로 인해 백신의 치료 행위 등으로 인해 파일이나 서비스가 삭제되어도 악성 행위를 지속할 수 있다.

3-5. 추가 악성 페이로드 다운로드

Shutdown 콜백 함수 등록 이후에는 “svchost.exe” 프로세스에 악성 코드를 인젝션하여 추가 페이로드를 다운로드한다. Bitdefender 에 따르면 추가 악성 페이로드 중에는 Facebook Spammer, Youtube 구독 프로그램, 스팀 데이터 탈취 프로그램, 등 다양한 정보 탈취 프로그램이 있는 것으로 알려져 있다. 이때 통신에 사용되는 C&C 서버 주소는 “[현재 시스템 날짜 기반 계산 값].online” 형식을 가진 날짜에 따라 변경되는 값이며, 이 계산 값은 매달 1일과 16일마다 변경된다.

4. 결론

Scranos 는 지속적인 악성 행위를 유지하기 위해 루트킷을 사용하고 C&C 서버 주소를 주기적으로 변경하는 등, 다양한 회피 전략을 사용하고 있어 대처에 어려움을 겪을 수 있다. 또한 현재 다운로드하는 페이로드는 주로 정보 탈취 기능을 가진 것으로 한정되어 있지만, 언제든지 랜섬웨어와 같은 것으로 바꿀 수 있기 때문에 주의가 필요하다.

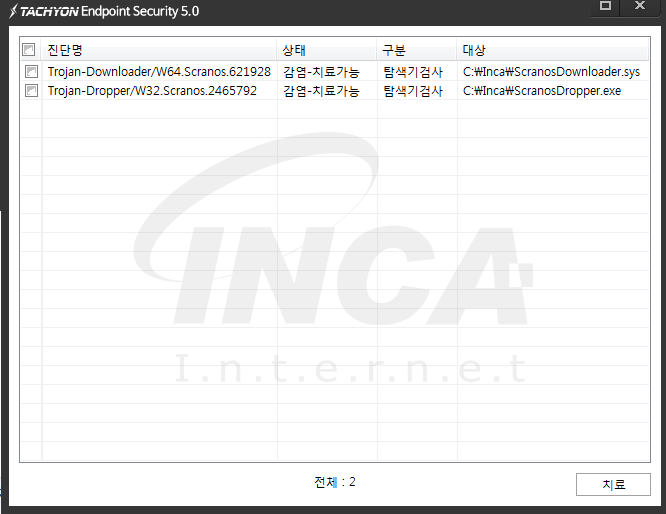

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| [악성코드 분석]국내 기업 표적으로 계속되는 Ammyy RAT 유포 메일 주의 (0) | 2019.06.07 |

|---|---|

| [악성코드 분석]송장(Invoice)을 위장한 엑셀파일 주의 (0) | 2019.05.27 |

| [악성코드 분석]DarkCloud Bootkit 악성코드 감염 주의 (0) | 2019.05.07 |

| [악성코드 분석]Slack, Github을 이용해 통신하는 SLUB 백도어 감염 주의 (0) | 2019.05.02 |

| [악성코드 분석]MS Outlook 사이트로 위장한 피싱 공격 주의 (0) | 2019.04.25 |