국내 보안업체 디지털서명을 포함한 악성코드 주의

1. 개요

최근 국내 보안업체의 디지털 서명을 포함한 악성코드가 발견되었다. 해당 악성코드는 URL을 통해 일반 사용자들에게 유포 되는 것으로 알려졌다.

디지털 서명을 포함한 파일의 경우, 정상 파일 이라고 생각 할 수 있기 때문에 유포자 들은 이 점을 악용하기 위해 디지털 서명을 탈취한 것으로 보여진다.

이번 보고서에는 최근에 발견된 국내 보안업체의 디지털 서명을 포함한 파일에 대해서 알아보고자 한다.

2. 분석 정보

2-1. 파일 정보

2-2. 유포 경로

해당 악성코드는 URL을 통해 유포된다고 알려졌으나, 현재 URL은 차단된 상태이다.

2-3. 실행 과정

두 종류의 파일 모두 해당 파일을 작업 스케줄러를 이용하여 지속적으로 실행 되도록 한다.

또한 원격 서버와의 지속적으로 통신을 시도한다.

3. 악성 동작

3-1. 자가 복제

Javaupdatemain.tmp 의 경우 복제를 하지 않고 숙주 파일이 바로 실행되지만, nvgifx.exe 의 경우 ‘C\Users\[사용자명]\AppData\Roaming\Microsoft\Nvidia’ 경로에 자기 자신을 복제한 뒤 본격적인 동작을 시작한다.

3-2. 작업 스케줄러 등록

해당 파일이 시작되면, 작업 스케줄러에 등록하여 시스템 재부팅 후에도 2시간 간격으로 자동 실행되도록 설정한다.

‘Javaupdatemain.tmp’ 파일의 경우 ‘Java Maintenance64’ 라는 이름으로 등록하고, ‘nvgifx.exe’ 파일의 경우 ‘Nvidia Graphics Interface’ 라는 이름으로 등록한다.

3-3. 원격 서버와 통신

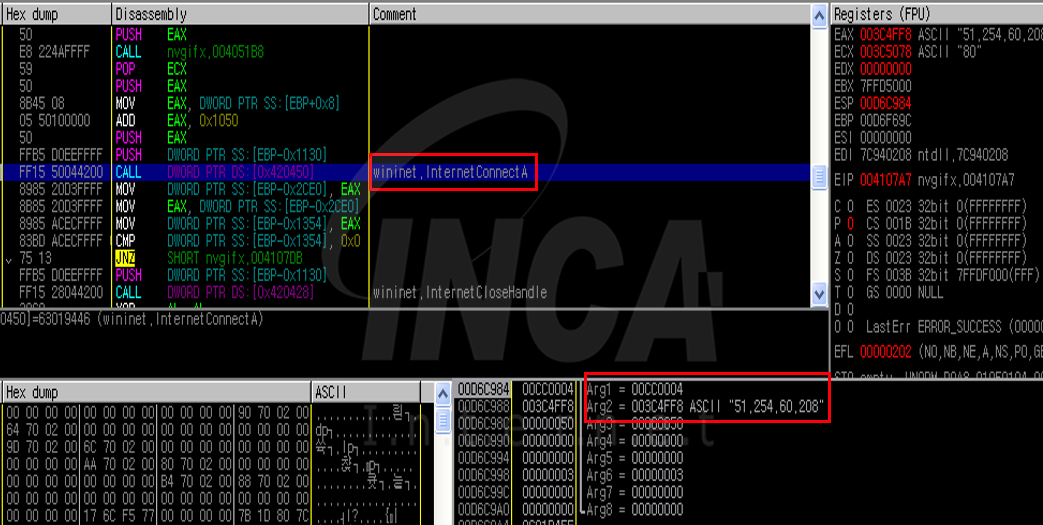

작업 스케줄러 등록 후에 특정 원격 서버와의 통신을 지속적으로 하는 것이 확인된다.

현재 해당 C&C 서버가 차단되어 있어 추가적인 동작이 보이지는 않고 있다.

원격 서버와의 성공적인 연결이 되면, 코드로 보아 파일 다운로드 및 추가적인 악성 동작을 수행할 수 있다.

4. 결론

이번 보고서에서 알아 본 보안업체 디지털 서명을 포함한 파일은 현재 C&C 서버가 차단되어 있어 정상적으로 동작하고 있지는 않지만,

디지털 서명을 포함함으로써 사용자들은 자연스럽게 해당 파일을 안심하고 사용할 가능성이 있다.

그러나 이번과 같은 경우처럼 서명을 탈취하여 악성코드를 유포하는 사례가 있으므로 사용자들은 항상 주의를 기울일 필요가 있다.

이러한 피해를 최소한으로 예방하기 위해서는 발신지가 불분명한 링크나 첨부파일을 함부로 열어보아서는 안되며, 사전에 백신 프로그램을 설치할 것을 권고 한다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| [악성코드 분석]이메일 웜 Mydoom, Alcoul 악성코드 분석 보고서 (0) | 2019.08.30 |

|---|---|

| [악성코드 분석]개인정보를 탈취하는 SeafkoAgent 분석 보고서 (0) | 2019.08.21 |

| [악성코드 분석]송장 관련 피싱 메일로 유포되는 스파이웨어 주의 AgentTesla (0) | 2019.08.12 |

| [악성코드 분석]악성코드 제작자는 체포되었지만 여전히 유포되는 NanoCore RAT (0) | 2019.07.26 |

| [악성코드 분석]비정상적인 로그인 활동 관련 피싱 메일 유포중! (0) | 2019.07.22 |