1. 12월 랜섬웨어 동향

2019년 12월(12월 01일 ~ 12월 31일) 한 달 간 랜섬웨어 동향을 조사한 결과, 국내에서는 공정거래위원회를 사칭하여 Nemty 랜섬웨어가 스팸메일을 통해 유포 되었다. 해외에서는 미국 데이터센터 서비스 제공업체인 CyrusOne이 랜섬웨어 공격을 받았으며, 미국 플로리다 주 Pensacola 시가 랜섬웨어 공격으로 이메일, 전화 등 일부 시스템이 마비된 사건이 있었다.

이번 보고서에서는 12월 국내/외 랜섬웨어 소식 및 신/변종 랜섬웨어와 12월 등장한 Mespinoza 랜섬웨어에 대해 좀 더 자세히 알아보고자 한다.

1-1. 국내/외 랜섬웨어 소식

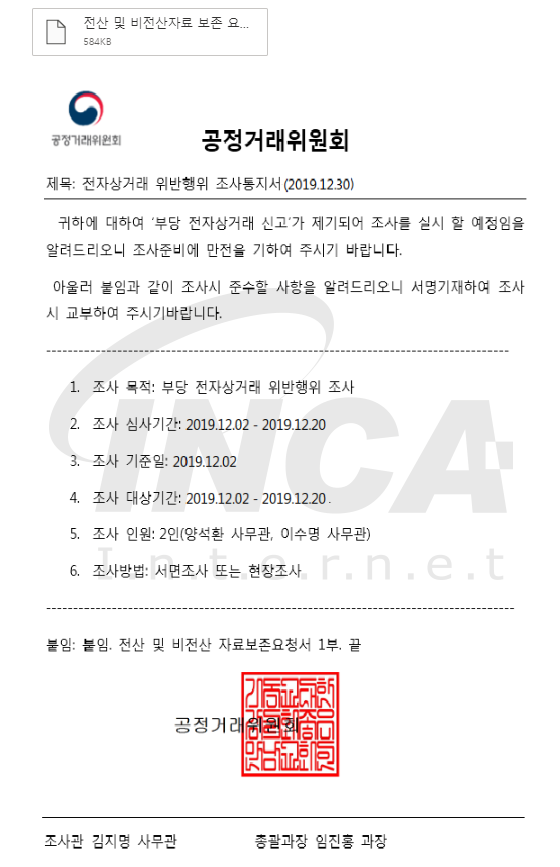

공정거래위원회 사칭, 랜섬웨어 유포 사례

12월 30일, ‘공정거래위원회’를 사칭하여 Nemty 랜섬웨어가 유포 되었다. ‘전자상거래 위반행위 조사통지서’라는 제목으로 첨부파일을 포함한 스팸메일 형태였으며, 첨부 파일에는 Nemty v2.5 랜섬웨어를 포함하고 있었다. 보다 자세한 내용은 기존 잉카인터넷 공식 블로그에서 분석한 분석보고서를 참고 할 수 있다.

참고: 공정거래위원회 사칭 메일 악성코드 분석 보고서: https://isarc.tachyonlab.com/2767

미국 대형 데이터센터 서비스 제공업체 CyrusOne, 랜섬웨어 피해 사례

12월 초, 미국의 데이터센터 서비스 제공업체인 CyrusOne이 랜섬웨어 공격을 당해, 고객사 6곳의 서비스가 마비 되는 사건이 있었다. 공격에 사용된 랜섬웨어는 Sodinokibi 랜섬웨어로 알려졌으며, 유포 경로는 아직 자세히 알려지지 않았다. CyrusOne측은 랜섬머니를 지불할 생각이 없다고 밝혔으며, 아직까지 데이터 복구 여부는 알려지지 않았다.

미국 플로리다 주 Pensacola 시, 랜섬웨어 피해 사례

12월 초, 미국 플로리다 주의 Pensacola 시가 랜섬웨어 공격을 받았다. 이메일 서비스, 전화 서비스를 포함한 일부 컴퓨터 시스템이 마비되었다. 해당 공격에는 Maze 랜섬웨어가 사용된 것으로 알려졌으며, 공격자는 데이터 복구 비용으로 100만 달러를 요구한 것으로 알려졌다. 또한 공격자는 암호화하기 전 Pensacola시의 데이터를 탈취 했었고, 해당 데이터 중 일부를 최근 언론에 공개 하여 논란이 되고 있다. Pensacola시는 이 사건에 대해 아직 입장을 밝히지 않은 상태이다.

1-2. 신종 및 변종 랜섬웨어

Zeppelin 랜섬웨어

11월부터 발견되기 시작한 Zeppelin 랜섬웨어는 VegaLocker 랜섬웨어의 변종으로 알려졌으며, 주로 타깃 공격을 통해 미국과 유럽 회사를 공격한 것으로 알려졌다. 해당 랜섬웨어는 러시아 계열 국가 사용자에 대해서는 암호화 하지 않으며, 암호화 후 파일에 ‘ZEPPELIN’ 시그니처를 삽입하는 것으로 알려졌다. 아직 정확한 유포 경로는 알려지지 않았지만, 국내에도 발견되고 있는 만큼 사용자들은 항상 주의를 기울일 필요가 있다.

BackUp 랜섬웨어

BackUp 랜섬웨어는 12월 초 처음 발견 되었으며, Montserrat 랜섬웨어 라고도 불린다. 암호화 후 .encrypted_backup 확장자를 추가하며 암호화 된 파일에 ‘BackUp’ 시그니처를 삽입한다. [그림 5]와 같이 랜섬노트를 통해 복호화를 안내하며, 아직 정확한 유포 경로나 피해 사례는 알려지지 않은 상태이다.

DMR64 랜섬웨어

12월 중순, DMR64 랜섬웨어가 발견되었다. 4월에 발견되었던 BigBobRoss 랜섬웨어의 변종으로 알려졌으며, 암호화 후 ‘.DMR64’ 확장자를 추가하며 아래 [그림 6] 과 같은 랜섬노트를 통해 복호화를 안내한다. 해당 랜섬웨어는 정확한 유포 경로가 알려지지 않은 상태지만, 국내에서도 발견된 사례가 있기 때문에 사용자들은 주의를 기울일 필요가 있다.

2. Mespinoza 랜섬웨어 분석보고서

최근 암호화 후 ‘.pysa’ 확장자를 추가하는 Mespinoza 랜섬웨어가 발견되었다. 해당 랜섬웨어는 아직 정확한 유포 경로는 알려지지 않았으나, 기업을 대상으로 하는 표적형 공격 목적으로 만들어진 랜섬웨어로 보인다.

이번 보고서에서는 최근에 등장한 Mespinoza 랜섬웨어에 대해 알아보고자 한다.

2-1. 파일 정보

2-2. 유포 경로

해당 랜섬웨어는 일반적인 형태의 랜섬웨어로 아직 정확한 유포 경로는 밝혀지지 않았다.

2-3. 실행 과정

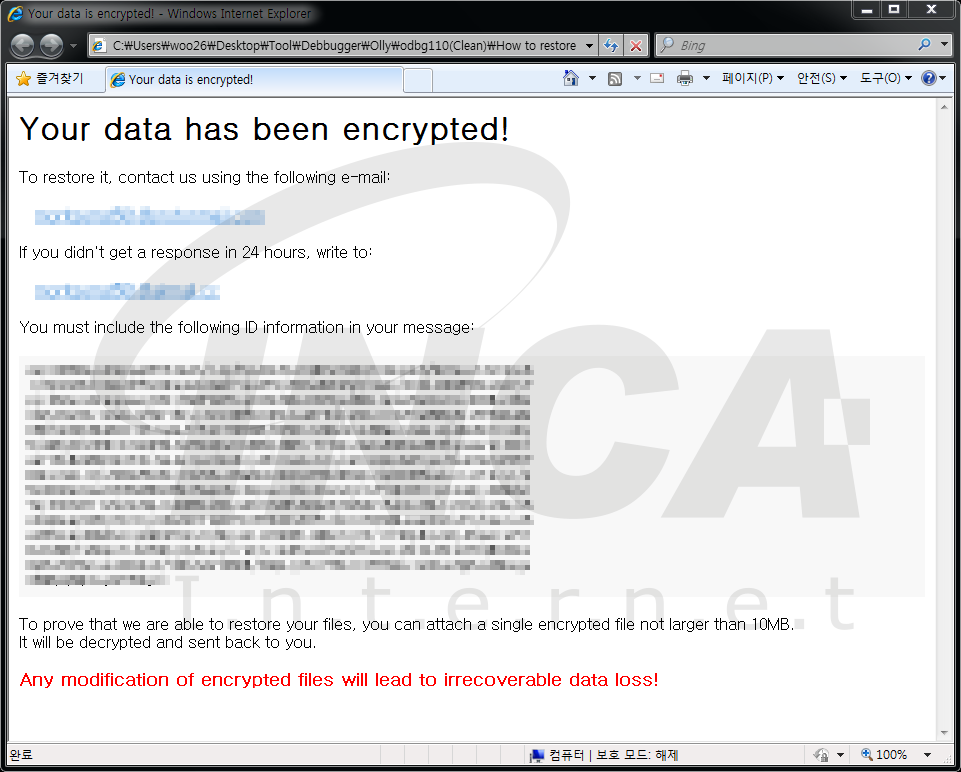

Mespinoza 랜섬웨어가 실행되면 암호화 조건에 맞는 파일을 선별하여 암호화를 진행한다. 암호화를 진행 한 후 배치파일을 통해 랜섬웨어 원본 파일을 삭제하며 동작을 마무리 한다. 랜섬노트 내용 중 ‘Hi Company’ 로 시작하는 것으로 보아 기업을 표적으로 하여 만들어진 랜섬웨어로 추정된다.

3. 악성 동작

3-1. 파일 암호화

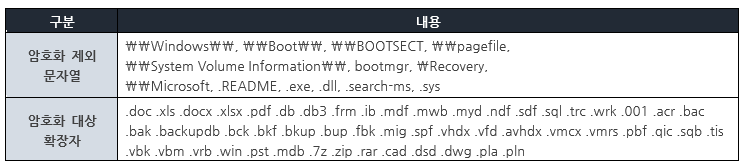

랜섬웨어가 실행되면, [표 1]과 비교하여 암호화 조건에 해당하는 파일을 선별한 뒤 암호화를 진행 한다.

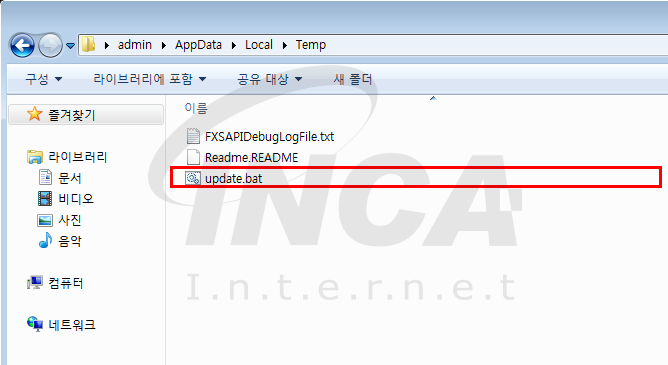

암호화 대상이 되는 파일을 찾아 암호화를 진행 한 후 아래 [그림 8] 과 같이 ‘.pysa’ 확장자를 추가한다. 또한 암호화가 완료된 폴더에 ‘Readme.README’ 라는 이름의 랜섬노트를 생성한다.

3-2. 배치 파일 드롭 및 실행

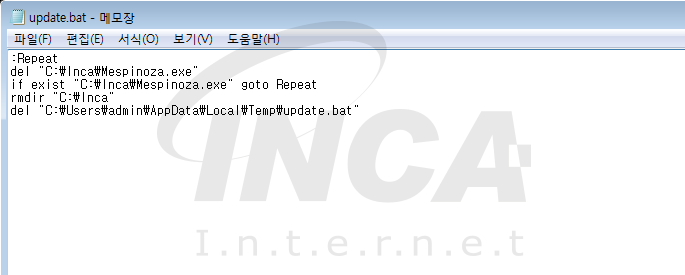

암호화가 완료된 후 ‘C:\Users\[사용자명]\AppData\Local\Temp’ 경로에 ‘update.bat’ 라는 이름의 배치파일을 드롭 한다.

드롭 된 배치 파일의 내용을 살펴보면, 랜섬웨어 원본 파일 및 드롭 된 배치파일을 삭제하는 내용이다. cmd 창을 이용하여 해당 배치 파일을 실행시키며 동작을 마무리한다.

4. 결론

이번 보고서에서 알아 본 Mespinoza 랜섬웨어는 발견 된지 얼마 되지 않은 상태이며, 구체적인 피해사례는 알려지지 않았다. 하지만 유포 경로가 불분명하기 때문에 사용자들은 PC 사용에 있어 항상 주의를 기울일 필요가 있다.

랜섬웨어의 피해를 최소한으로 예방하기 위해서는 발신지가 불분명한 링크나 첨부파일을 함부로 열어보아서는 안되며, 새로 추가 된 윈도우 보안 업데이트를 확인 할 것을 권고한다. 또한 중요한 자료는 별도로 백업해 보관하여야 한다.

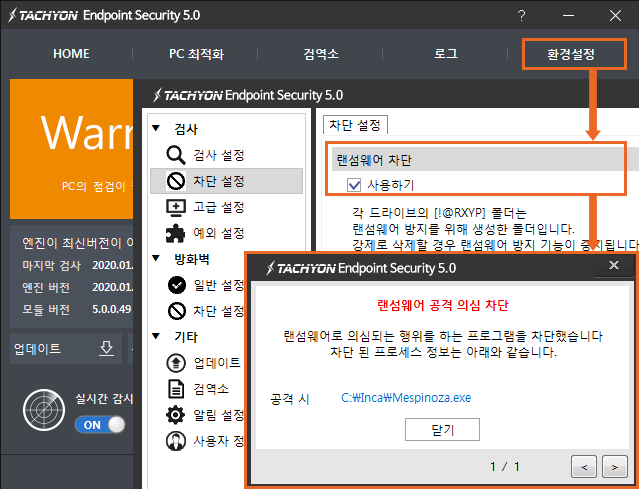

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0 에서 진단 및 치료가 가능하다.

TACHYON Internet Security 5.0 에서 랜섬웨어 차단 기능 (환경설정-차단 설정-랜섬웨어 차단)을 이용하면 의심되는 파일 암호화 행위를 차단할 수 있다.

'동향 리포트' 카테고리의 다른 글

| [월간동향] 2020년 01월 악성코드 통계 (0) | 2020.02.06 |

|---|---|

| 1월 랜섬웨어 동향 및 C0henLocker랜섬웨어 분석보고서 (0) | 2020.02.06 |

| [월간동향]2019년 12월 악성코드 통계 (0) | 2020.01.06 |

| [월간동향]2019년 11월 악성코드 통계 (0) | 2019.12.09 |

| 11월 랜섬웨어 동향 및 MainBat 랜섬웨어 분석보고서 (0) | 2019.12.09 |