악성코드 분석보고서

1. 7월 랜섬웨어 동향

2020년 7월(7월 01일 ~ 7월 31일) 한 달간 랜섬웨어 동향을 조사한 결과, 해외에서는 아르헨티나 인터넷 서비스 제공 업체인 ‘Telecom Argentina’, 메릴랜드 주의 ‘Lorien Health’가 각각 ‘REvil’, ‘NetWalker’ 랜섬웨어에 공격을 받았다. 또한, 프랑스 통신 회사 ‘Orange’가 ‘Nefilim’ 랜섬웨어 공격을 받았으며, 이들의 공통점은 랜섬웨어 감염과 더불어 정보 유출을 당했다는 점이다.

이번 보고서에서는 7월 국내/외 랜섬웨어 소식 및 신/변종 랜섬웨어와 7월 등장한 ‘RandomRansom’ 랜섬웨어에 대해 좀 더 자세히 알아보고자 한다.

1-1. 국내/외 랜섬웨어 소식

아르헨티나 인터넷 서비스 제공 업체 Telecom Argentina, REvil 랜섬웨어 피해 사례

최근 아르헨티나 최대 규모 인터넷 서비스 제공 업체 중 하나인 ‘Telecom Argentina’가 ‘REvil’ 랜섬웨어 공격을 받았다. 이로 인해 약 18,000대가 감염되었으며, ‘REvil’ 운영진들은 몸값으로 750만 달러를 요구하였다. 또한, ‘REvil’ 운영진은 109345.35 모네로 코인(약 90억)을 지불하지 않으면 ‘Telecom Argentina’에서 획득한 정보 를 웹 사이트에 게시하겠다고 협박하고 있다. 아직 몸값 지불 및 후속 조치와 관련한 사항은 공식 발표되지 않았으며, 각 기업은 사내 보안에 각별한 주의가 필요하다.

메릴랜드 주의 Lorien Health, NetWalker 랜섬웨어 피해 사례

지난 6월 ‘NetWalker’ 랜섬웨어 공격을 받은 메릴랜드주의 ‘Lorien Health’의 정보가 유출된 정황이 발견되었다. ‘Lorien Health’ 측은 ‘NetWalker’ 랜섬웨어 운영진의 몸값 지불을 거절하였고 이에 ‘NetWalker’ 운영진들은 획득한 정보를 자신들의 데이터 유출 웹사이트에 게시하였다. 그 결과, 이름, 주민등록번호, 생년월일, 주소 및 건강 진단 및 치료 정보 등과 직원 정보가 유출되었으며, 현재 ‘Lorien Health’는 시스템 복구 및 관련 사항에 대해 확인 중이다. 최근 랜섬웨어 감염과 더불어 정보 유출 건도 많아지고 있어 각 기업 및 공공기관의 주의가 필요하다.

프랑스 통신 회사 Orange, Nefilim 랜섬웨어 피해 사례

지난 7월 4일부터 5일까지 프랑스의 통신 회사 ‘Orange’의 ‘Orange Business Services’ 부서를 대상으로 ‘Nefilim’ 랜섬웨어 공격이 진행되었다. 이후 7월 15일, ‘Nefilim’ 랜섬웨어 운영자는 자신들의 데이터 유출 플랫폼에 ‘Orange’의 정보를 게시하였다. 유출된 데이터는 ‘Orange_leak_part1.rar’란 이름이며, 총 339MB이다. 현재, ‘Orange’ 측에서 유출된 데이터와 관련한 내용 또는 후속 조치에 대한 공식 발표는 나오지 않았다.

1-2. 신종 및 변종 랜섬웨어

Rabbit 랜섬웨어

최근 금전 요구 페이지가 태국어로 작성된 ‘Rabbit’ 랜섬웨어가 발견되었다. 해당 랜섬웨어는 파일을 암호화 한 후, ‘.RABBIT’ 확장자를 추가하고 암호화 대상 폴더마다 ‘อ่านวิธีแก้ไฟล์โดนล๊อค.txt’라는 이름의 랜섬노트를 생성한다. 해당 랜섬노트는 태국어로 작성된 금전 요구 페이지로 연결하며, 이외에도 사용자 시스템 정보 및 캡처한 화면을 C2 서버로 전송한다. 만약, 사용자가 ‘Rabbit’ 랜섬웨어에 감염되면 복구가 불가능하므로 사용자의 주의가 필요하다.

Conti 랜섬웨어

최근 실행 시 전달되는 인자에 따라 암호화 대상을 변경하는 ‘Conti’ 랜섬웨어가 발견되었다. 해당 랜섬웨어는 암호화 전 볼륨 쉐도우 복사본을 삭제하여 복구를 무력화하고 데이터베이스, 보안 및 백업과 관련된 서비스를 중지한다. 암호화 대상은 ‘Conti’ 랜섬웨어 실행 시, 전달된 인자에 따라 로컬 드라이브 또는 공유 네트워크로 지정된다. 암호화가 완료된 파일은 ‘.CONTI’ 확장자가 추가되며 ‘CONTI_README.txt’라는 이름의 랜섬노트를 생성하여 몸값 지불 경로를 알린다. 따라서, 해당 랜섬웨어에 감염된다면 복구가 불가능하므로 사용자의 주의가 필요하다.

WastedLocker 랜섬웨어

사이버 범죄 그룹 “Evil Corp”에서 개발된 것으로 추정되는 “WastedLocker” 랜섬웨어가 발견되었다. 해당 랜섬웨어는 해킹된 사이트에서 소프트웨어 업데이트로 위장하여 유포 중인 것으로 알려졌다.

“WastedLocker” 랜섬웨어는 ADS(Alternate Data Stream)를 이용하여 정상 파일이 실행되는 것처럼 위장해 암호화 동작을 수행한다. 파일 암호화가 완료되면 “[2-3자리 임의의 문자열] + wasted” 확장자가 추가되며, “암호화한 파일명 + _info”란 이름의 랜섬노트를 생성한다.

2. RandomRansom 랜섬웨어 분석보고서

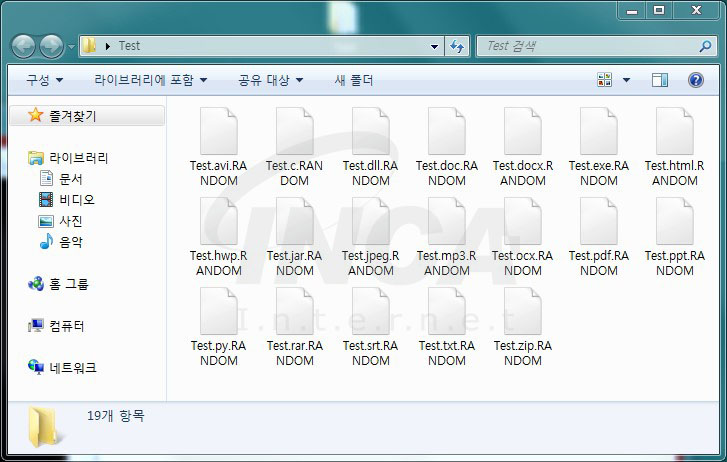

최근 ‘RandomRansom’으로 불리는 새로운 랜섬웨어가 발견되었다. 해당 랜섬웨어에 감염되면 “C:\Users\” 경로의 모든 파일을 암호화하며 확장자를 ‘.RANDOM’으로 변경한다. 또한, 랜섬웨어 제작자가 설정한 게임에서 5점을 획득하여 ‘DECTYPT’ 버튼을 활성화하고 이를 사용하면 복호화 후, 블루스크린이 발생하므로 사용자의 주의가 필요하다.

이번 보고서에서는 ‘RandomRansom’ 랜섬웨어의 동작에 대해 알아보고자 한다.

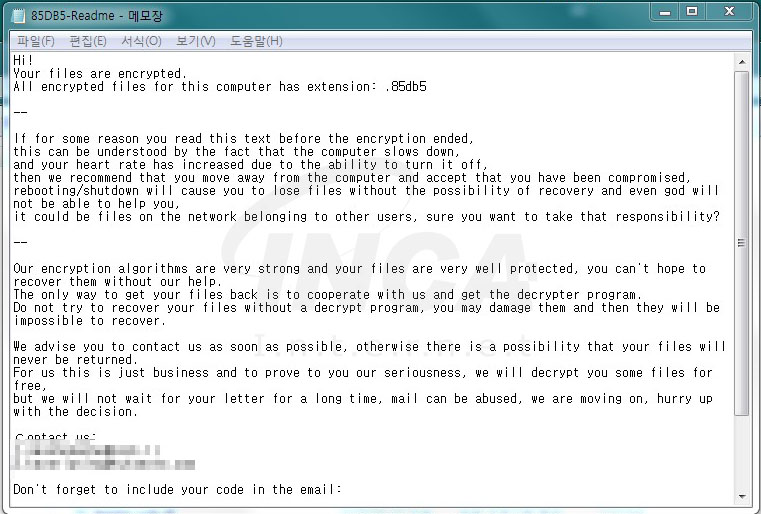

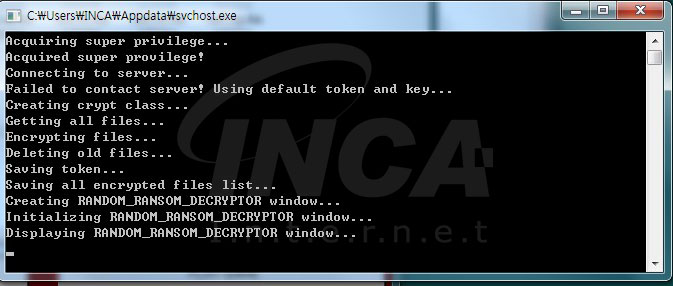

‘RandomRansom’ 랜섬웨어가 실행되면 “C:\Users\user-name\Appdata” 경로에 svchost.exe란 이름으로 자가복제 후, 해당 파일을 실행하여 파일을 암호화 하며 콘솔 창을 띄워 단계가 진행될 때마다 로그를 출력한다.

암호화 대상 경로는 “C:\Users\”이고 암호화가 완료된 파일은 [그림 8]과 같이 “.RANDOM” 확장자가 추가된다.

암호화가 완료되면 “RANDOM_RANSOM_DECRYPTOR”란 타이틀을 지닌 랜섬노트가 실행되며 지정된 게임의 점수가 5점을 넘기면 ‘DECRYPT’ 버튼이 활성화된다. ‘DECRYPT’ 버튼을 클릭하여 복호화를 시도하면 서버 연결이 되지 않아 암호키가 설정되지 않으며, 복호화 과정 완료 후 블루스크린이 발생한다.

이번 보고서에서 알아본 “RandomRansom” 랜섬웨어는 파일 복구 시도할 때 암호키가 제대로 설정되지 않아 정상적인 복구가 되지 않으며 모든 과정이 끝난 후, 블루스크린을 띄우므로 상당한 주의가 필요하다. 랜섬웨어의 피해를 최소한으로 예방하기 위해서는 백신 제품을 설치하여 업데이트를 진행하고, 중요한 자료는 별도의 저장공간에 보관할 것을 권고한다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.

'동향 리포트' 카테고리의 다른 글

| [월간동향] 2020년 08월 악성코드 통계 (0) | 2020.09.07 |

|---|---|

| 8월 랜섬웨어 동향 및 BitRansomware 랜섬웨어 (0) | 2020.09.07 |

| [월간동향] 2020년 07월 악성코드 통계 (0) | 2020.08.05 |

| [월간동향] 2020년 06월 악성코드 통계 (0) | 2020.07.03 |

| 6월 랜섬웨어 동향 및 RasomEXX 랜섬웨어 분석보고서 (0) | 2020.07.03 |