지난 8월 중순, Anubis Stealer가 등장하였다. 해당 악성코드는 사용자의 PC에 저장된 정보를 탈취할 뿐 아니라, C&C 서버와 연결하여 탈취한 정보를 송신하고, 파일을 다운로드 하는 등의 동작을 하여 2차 피해가 발생할 수 있기에 주의가 필요하다.

이번 보고서에서는 Anubis Stealer의 동작에 대해 알아보고자 한다.

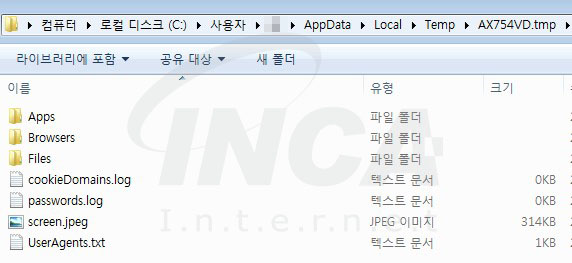

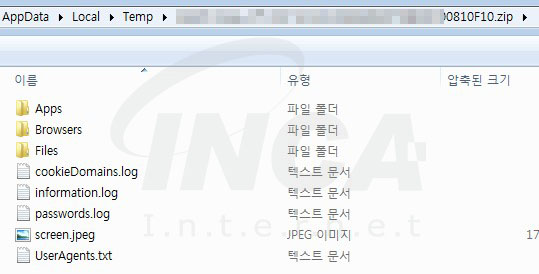

Anubis Stealer는 사용자 PC에 대한 정보를 비롯한 브라우저 정보 등을 탈취하여 ‘AX7574VD.tmp’ 디렉토리에 저장한다.

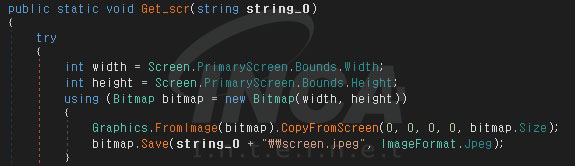

악성코드가 시작되면 가장 먼저, 현재 웹캠과 모니터 화면을 캡처한다.

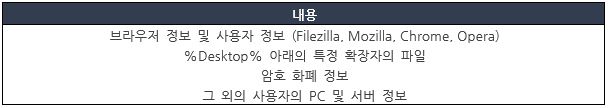

하기의 이미지, 표와 같이 사용자 PC에 저장되어 있는 다양한 정보를 탈취한다.

FileZilla 브라우저에서 사용자 비밀번호와 사용자가 사용하는 사이트의 정보를 탈취한다.

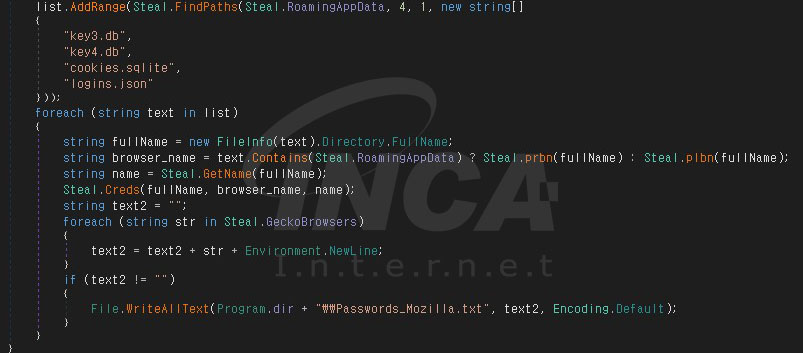

Mozilla 브라우저에서 사용자 profile, login, password 및 cookies 정보를 탈취한다.

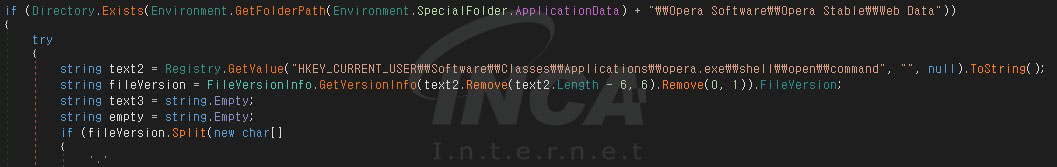

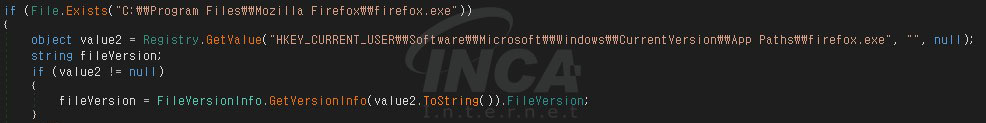

Google, Opera, Mozilla 브라우저의 버전 정보를 탈취한다.

그리고 브라우저에 저장되어있는 Cookies, Login, Credit Card, Autofill 등의 정보를 탈취한다.

하기의 이미지와 같이, 사용자PC의 바탕화면에 있는 특정 확장자의 파일을 탈취한다.

Bitcoin과 같은 암호화폐 정보를 탈취한다.

그 외의 IP, Country, CPU, Mac Address 와 같은 사용자 PC에 대한 정보를 탈취하여 ‘Information.log’ 파일에 정리한다.

위의 내용과 같이 다양한 정보를 획득한 뒤, 사용자 서버에 대한 정보를 C2서버에 송신한다.

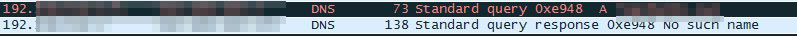

사용자 서버 정보를 송신한 뒤, 탈취한 모든 데이터를 zip파일로 압축하여 또 다른 C&C 서버에 전송한다. 그리고 탈취한 데이터가 담긴 파일은 모두 삭제하여 흔적을 지운다. 하지만 현 시점에는 해당 서버가 존재하지 않아 연결되지 않는다.

분석하는 시점에서 연결되지 않는 또 다른 서버에서 파일 다운로드를 시도한다. 랜섬노트를 생성하는 것으로 보아, 이때 다운로드 되는 파일은 랜섬웨어로 추정된다.

이번 보고서에서 알아본 Anubis Stealer는 사용자 PC에 대한 정보와 사용자 정보를 탈취할 뿐 아니라 C&C 서버에 연결하여 파일 다운로드를 시도하기에 추가적인 피해가 발생할 수 있어 더욱 주의가 필요하다. 악성코드의 피해를 최소한으로 예방하기 위해서는 백신 제품을 설치하고 웹 브라우저를 항상 최신버전으로 업데이트 해야한다. 또한 중요한 자료는 별도로 백업해 보관하여야 한다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| [악성코드 분석] Matiex Keylogger 악성코드 분석 보고서 (0) | 2020.10.23 |

|---|---|

| [악성코드 분석] Trickbot 악성코드 분석 보고서 (0) | 2020.10.06 |

| [악성코드 분석] PurpleWave Stealer 악성코드 분석 보고서 (0) | 2020.09.01 |

| [악성코드 분석] Vidar Stealer 악성코드 분석 보고서 (0) | 2020.08.06 |

| [악성코드 분석] Poulight Stealer 악성코드 분석 보고서 (0) | 2020.05.20 |