SMAUG Ransomware 감염 주의

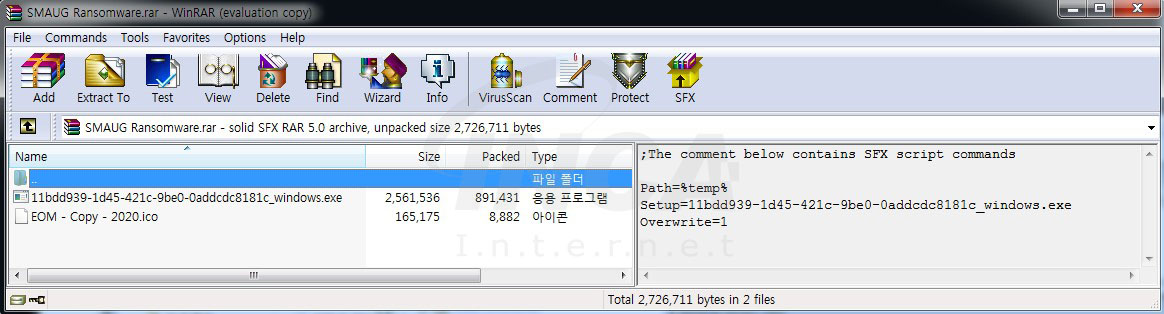

최근 워드 문서 아이콘과 가짜 설치 파일로 위장한 ‘SMAUG’ 랜섬웨어가 발견되었다. 가짜 설치 파일의 내부에는 ‘SMAUG’ 랜섬웨어(11bdd939-1d45-421c-9be0-0addcdc818c_windows.exe)와 아이콘 파일이 존재한다. 사용자가 설치 파일로 착각하여 설치를 진행할 경우, 해당 랜섬웨어가 실행되기 때문에 주의가 필요하다.

이번 보고서에서는 ‘SMAUG 랜섬웨어’의 주요 악성 동작에 대해 알아본다.

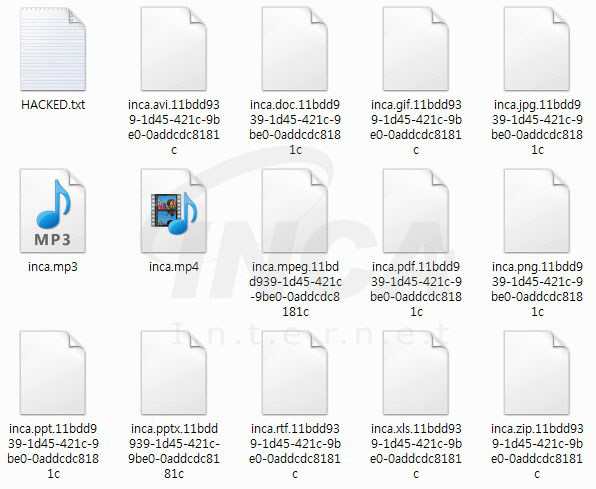

해당 랜섬웨어는 기본적인 시스템 관련 파일을 제외하고 아래 [표 1]과 같은 확장자 파일에 대해 암호화를 진행한다.

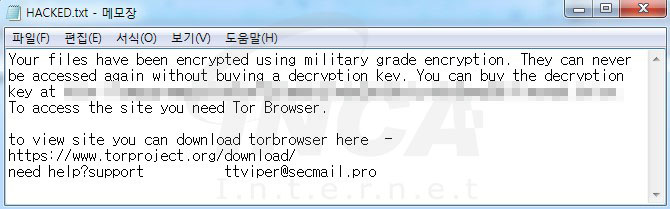

그리고 암호화가 완료된 파일의 확장자 뒤에 ‘.11bdd939-1d45-421c-9be0-0addcdc8181c’ 확장자를 덧붙이고, 암호화가 완료된 폴더의 경로마다 ‘HACKED.txt’ 랜섬노트를 생성한다.

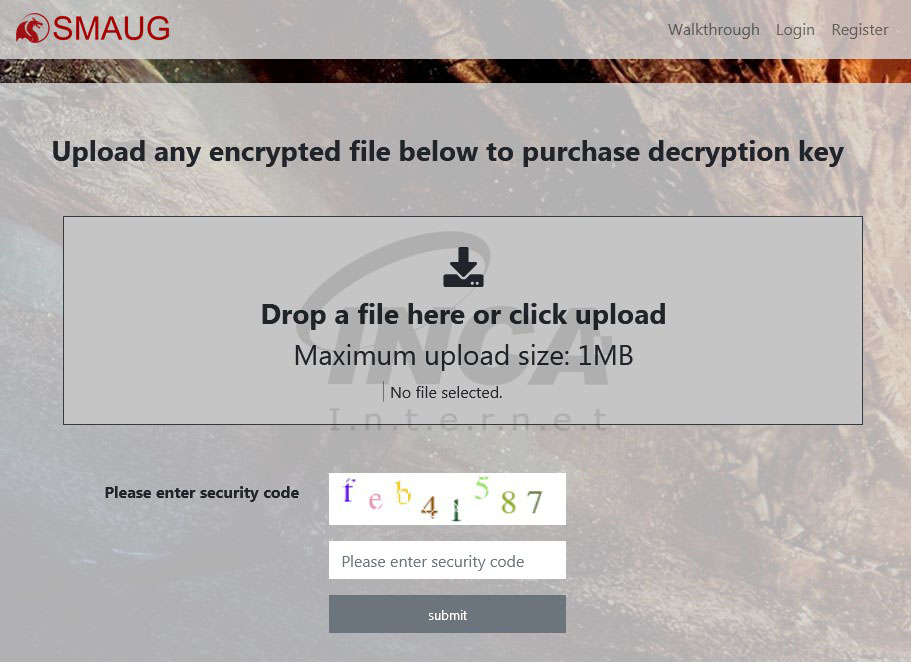

또한 ‘SMAUG’ 랜섬웨어는 서비스형 랜섬웨어(RaaS)로 운영되어 랜섬웨어 제작을 대행해주는 형태이며, Windows뿐만 아니라 Linux, Mac 운영체제의 감염도 가능하다고 알려진다.

이번 보고서에서 알아본 ‘SMAUG’ 랜섬웨어는 가짜 설치 파일로 위장해 실행을 유도하고 다중 플랫 폼을 지원하는 특징을 갖고 있다. 또한 랜섬웨어 서비스(RaaS)로 운영되기 때문에 앞으로도 지속해서 유포될 수 있어 사용자의 주의가 필요하다.

랜섬웨어의 피해를 최소한으로 예방하기 위해서는 출처가 불분명한 링크나 첨부파일의 열람을 주의하고 중요한 자료는 별도로 백업해 보관해야 한다. 그리고 안티바이러스 제품을 설치해 최신 버전으로 업데이트할 것을 권고한다.

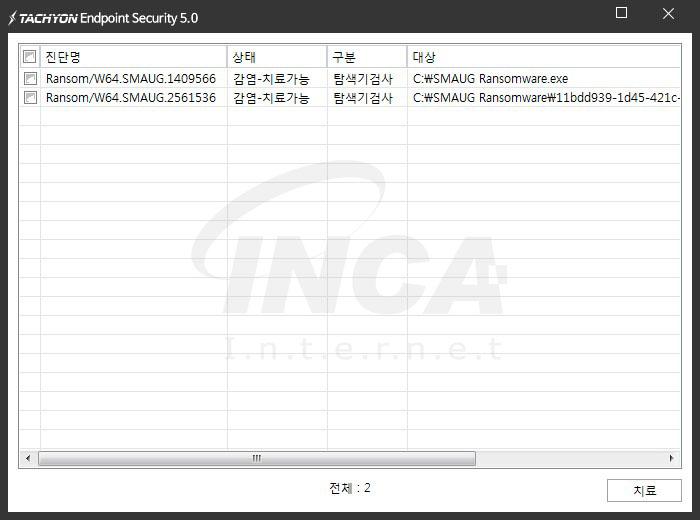

위의 악성코드는 잉카인터넷 안티바이러스 TACHYON Endpoint Security 5.0 제품에서 진단 및 치료가 가능하다.

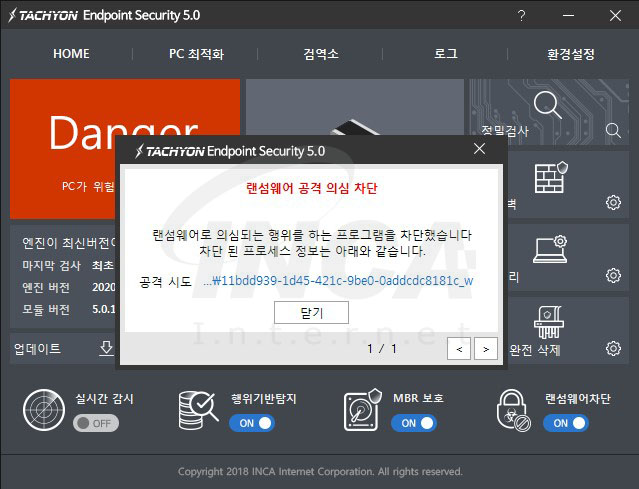

그리고 TACHYON Endpoint Security 5.0 제품의 랜섬웨어 차단 기능을 이용하면 사전에 파일 암호화 행위를 차단할 수 있다.

'분석 정보 > 랜섬웨어 분석 정보' 카테고리의 다른 글

| [랜섬웨어 분석] IOCP 랜섬웨어 (0) | 2020.09.17 |

|---|---|

| [랜섬웨어 분석] Fappy 랜섬웨어 (0) | 2020.09.11 |

| [랜섬웨어 분석] RansomBlox 랜섬웨어 (0) | 2020.09.01 |

| [랜섬웨어 분석] TapPiF 랜섬웨어 (0) | 2020.09.01 |

| [랜섬웨어 분석] Saturn 랜섬웨어 (0) | 2020.08.24 |