최근 “BleachGap” 랜섬웨어가 발견되었다. ‘BleachGap’ 랜섬웨어는 %USERPROFILE% 경로를 대상으로 암호화 하고, 볼륨 섀도우 복사본 삭제를 통해 PC 복구가 불가능하도록 하며 마우스 버튼 좌우 반전 및 자주 사용하는 키보드 버튼을 비활성화 하여 사용자를 당혹스럽게 한다. 또한, 랜섬머니 지불 기간을 5일로 제한해 기한이 지나면 부팅을 불가능하게 만든다.

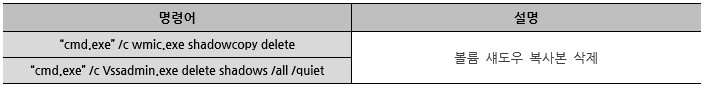

“BleachGap” 랜섬웨어를 실행하면 전반적인 랜섬웨어 동작을 담당하는 배치 파일을 드랍한다. 해당 배치 파일은 ‘%USERPROFILE%’ 폴더 및 하위 폴더의 모든 파일을 암호화하며 암호화된 파일의 확장자를 “.lck” 로 변경하고, 감염된 사용자가 시스템을 복원할 수 없도록 볼륨 섀도우 복사본을 삭제한다.

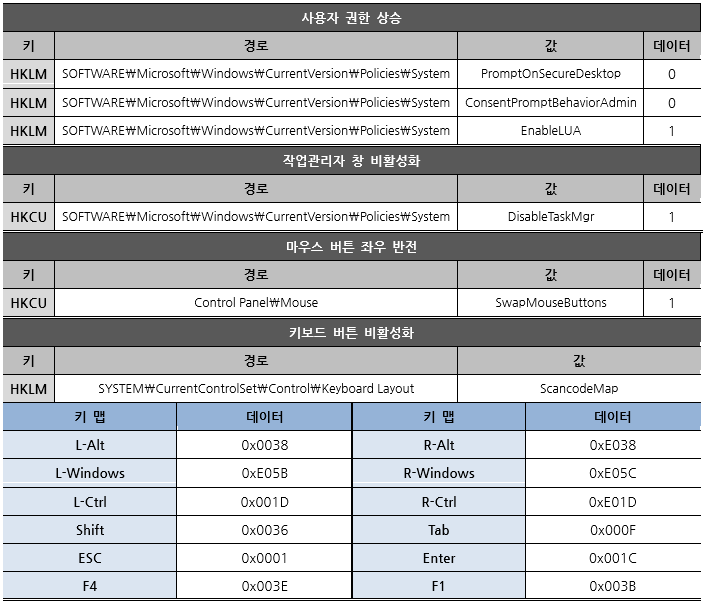

또한, 레지스트리 값을 변경하여 더 많은 파일을 암호화하기 위해 사용자 권한을 상승시킨다. 동시에 작업관리자 창과 자주 사용하는 키보드 버튼을 비활성화하고, 마우스 버튼을 좌우 반전시켜 PC 이용에 불편을 준다.

암호화를 마치면 “Pay2Decrypt.txt” 라는 이름의 랜섬노트를 생성하여 사용자에게 감염 사실을 알린다. 랜섬노트에는 사용자의 개인키 값과 0.0002 BTC의 랜섬머니를 지불하라는 내용이 담겨있으며 5일의 기한을 주고 해당 기한이 지나면 파일을 삭제하겠다고 경고 한다.

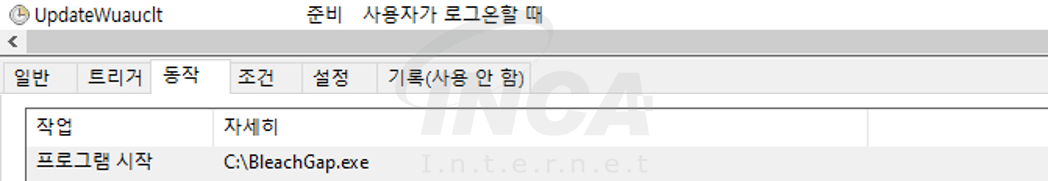

추가적으로 해당 랜섬웨어 파일을 작업 스케줄러에 등록하여 부팅 시 자동으로 실행되도록 한다. 이로 인해 암호화가 종료된 후에도 지속적으로 파일을 암호화 한다.

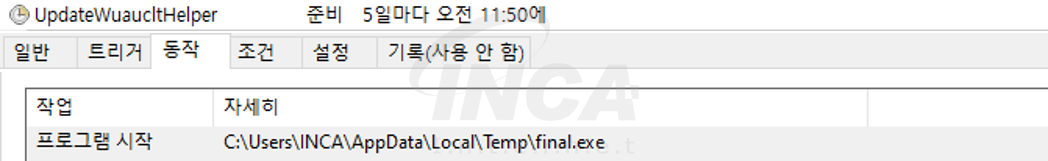

또한, “final.exe” 라는 파일명의 html 파일을 드랍하며 5일 후 자동으로 실행되도록 작업 스케줄러에 등록한다. 정해진 기간인 5일이 지나면 “final.exe”가 실행되어 “gameover.exe”를 다운로드하고, 실행된다.

“gameover.exe”가 실행되면 부팅 시 [그림 6]와 같은 메시지를 띄운다. 해당 메시지는 파일이 전부 삭제되었으니 윈도우를 재설치하라는 내용이 담겨있으며 실제로 부팅이 불가능해 윈도우를 재설치해야만 PC를 이용할 수 있다.

이번 보고서에서 알아본 “BleachGap” 랜섬웨어는 랜섬머니 지불 기한을 5일로 지정해 두고, 기한이 만료되면 작업 스케줄러에 등록된 추가 파일을 통해 PC를 사용할 수 없도록 한다. 또한, 더 많은 파일을 암호화 하기 위해 레지스트리를 이용한 권한 상승을 시도하며 키보드 및 마우스 설정을 변경시켜 감염 직후 사용자의 PC 이용을 불편하게 한다. 해당 랜섬웨어는 한화 약 1만원에 해당하는 소액의 랜섬머니를 요구하지만 금액을 지불하더라도 파일을 복구 시켜준다는 보장이 없기에 사전에 감염되지 않도록 주의해야한다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.

'분석 정보 > 랜섬웨어 분석 정보' 카테고리의 다른 글

| [랜섬웨어 분석] HelloKitty 랜섬웨어 (0) | 2021.03.11 |

|---|---|

| [랜섬웨어 분석] HelloKitty 랜섬웨어 (0) | 2021.02.25 |

| [랜섬웨어 분석] Xorist 랜섬웨어 (0) | 2021.02.22 |

| [랜섬웨어 분석] Fonix 및 Ziggy 랜섬웨어 디크립터 공개 (0) | 2021.02.17 |

| [랜섬웨어 분석] Namaste 랜섬웨어 (0) | 2021.02.17 |