2024년 상반기에 “Inc” 랜섬웨어 공격으로 데이터가 유출된 사례가 꾸준히 확인되고 있다. 자사에서 직접 확인한 결과 지난 1분기에는 총 24건의 사례가 있었고, 2분기에는 총 63건을 기록하며 1분기 대비 39건이 증가했다. 또한, 자사에서 게시한 5월 데이터 유출 통계에서 두 번째로 높은 수치를 기록했으며, 6월에는 18건의 데이터 유출 사례를 기록하면서 상위권을 유지하고 있다.

아래의 링크는 자사 블로그에 게시된 2024년 6월 랜섬웨어 동향 보고서이다.

2024.07.04 - 2024년 06월 랜섬웨어 동향 보고서

“Inc” 랜섬웨어는 감염 대상을 지정하는 등의 옵션을 제공하며, 암호화를 완료한 파일에 “.INC” 확장자를 추가한다. 옵션을 사용하지 않으면 활성화된 드라이브를 대상으로 감염하고, 옵션에 따라 파일과 디렉터리를 별도로 지정하거나 마운트 되지 않은 드라이브를 직접 마운트해 추가 감염을 진행한다. 이 외에도 윈도우 리스타트 매니저(Windows Restart Manager)로 암호화할 파일을 사용하는 프로세스를 종료하거나, 볼륨 섀도우 복사본의 저장 공간 크기를 변경해 시스템 복구를 불가능하게 한다. 암호화 이후에는 랜섬노트가 생성되며, 이 랜섬노트의 내용이 동일하게 추가된 이미지로 바탕화면을 변경해 감염 사실을 알린다.

분석

"Inc" 랜섬웨어는 다음 [표 1]의 실행 옵션을 지정하면 파일과 디렉터리를 암호화하거나 관련 프로세스를 종료하고, 모든 드라이브를 마운트해 감염한다. 옵션 없이 실행하면 특정 확장자와 경로를 제외한 모든 활성화된 드라이브를 감염 대상으로 삼는다.

암호화

1. 실행 옵션 미지정

옵션을 지정하지 않고 실행하면 이동식 디스크와 네트워크 드라이브 등을 포함해 활성화된 모든 드라이브의 파일을 암호화한다.

단, 파일 이름에 "INC"가 포함된 랜섬노트와 암호화 완료 후에 추가되는 ".INC" 확장자를 암호화 대상에서 제외한다. 이 외에 추가적인 제외 대상은 다음 [표 2]와 같다.

2. 실행 옵션 지정

암호화와 관련된 옵션 중, "--file"이나 "--dir" 옵션으로 실행하면 지정된 파일이나 디렉터리를 암호화한다. "--ens" 옵션은 현재 연결된 이동식 디스크와 하드 디스크 및 네트워크 드라이브의 파일을 암호화하며, "--lhd" 옵션으로는 시스템 예약 파티션 등의 드라이브들을 전부 탐색하고 마운트한 뒤 감염하는 특징이 있다.

A) "--file", "--dir" : 파일과 디렉터리 암호화

B) "--ens" : 이동식 디스크와 하드 디스크 및 네트워크 드라이브 암호화

C) "--lhd" : 드라이브 마운트 후 암호화

[그림 3]은 “--lhd” 옵션으로 실행했을 때 수행하는 드라이브 마운트 기능과 관련된 코드이다. 먼저, PC 내의 모든 드라이브의 GUID 값을 파악하고 연결됐는지를 확인하며, 그렇지 않으면 “SetVolumeMountPointW” API와 파악해 둔 GUID값을 활용해 드라이브를 마운트한다.

프로세스 종료

"--sup" 옵션을 지정해 실행하면 파일을 암호화하는 과정에서 윈도우 리스타트 매니저로 프로세스를 종료한다. 원래 이 방식은 소프트웨어 업데이트 중 관련 파일을 점유하는 프로세스를 종료하려고 사용되지만, 이 랜섬웨어는 암호화하려는 파일과 관련된 프로세스를 종료하려고 사용한다. 다음은 윈도우 리스타트 매니저를 실행하는 API와 관련 코드이다.

- RmStartSession : Restart Manger를 실행해 세션을 생성한다.

- RmRegisterResources : 프로세스에서 액세스하려는 대상을 Restart Manager 세션에 등록한다.

- RmGetList : RmRegisterResources로 등록한 대상에 액세스하는 모든 프로세스 및 서비스를 파악한다.

- RmShutdown : 응답하지 않는 애플리케이션 및 서비스를 강제로 종료한다

- RmEndSession : Restart Manager의 세션을 종료한다.

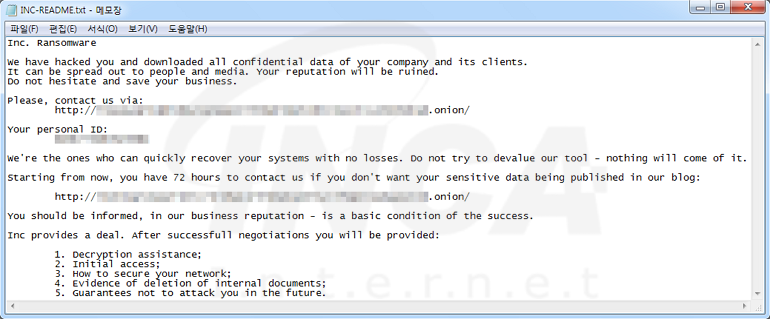

랜섬노트

“Inc” 랜섬웨어를 실행하면 암호화한 경로마다 "INC-README"란 이름으로 텍스트 파일과 HTML 파일을 1개씩 생성한다. [그림 5]는 생성된 랜섬노트 중 텍스트 파일이며, 탈취한 데이터의 공개를 빌미로 72시간 이내에 지정된 URL에 접속해 자신들과 접촉할 것을 요구한다. 그러나 분석 시점에서는 랜섬노트에 작성된 TOR 주소로 접속되지 않았다.

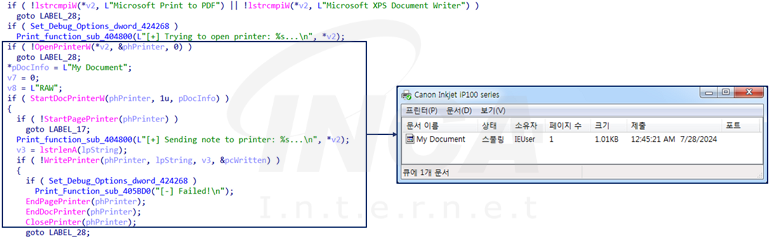

게다가, 랜섬머니 지불 방법이 작성된 랜섬노트를 인쇄해 피해자에게 경고한다. 감염 대상 PC의 프린터 목록을 조회해 하기의 항목을 제외한 장치가 있으면 랜섬노트를 인쇄 대기열에 등록해 인쇄를 시도하며, [그림 6]은 직접 임의의 프린터를 추가해 테스트한 결과이다.

- 프린터 제외 대상 : Microsoft Print to PDF, Microsoft XPS Document Writer

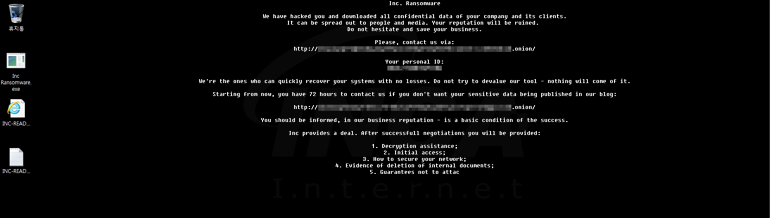

바탕화면 변경

랜섬노트를 생성한 이후, 같은 내용으로 이미지 파일을 만들어 ‘%TEMP%’ 폴더에 생성한다. 그 후 바탕화면을 변경해 사용자에게 랜섬노트 내용을 표시하며 감염 사실을 알린다.

- 바탕화면 변경 이미지 파일 경로 : %Temp%\background-image.jpg

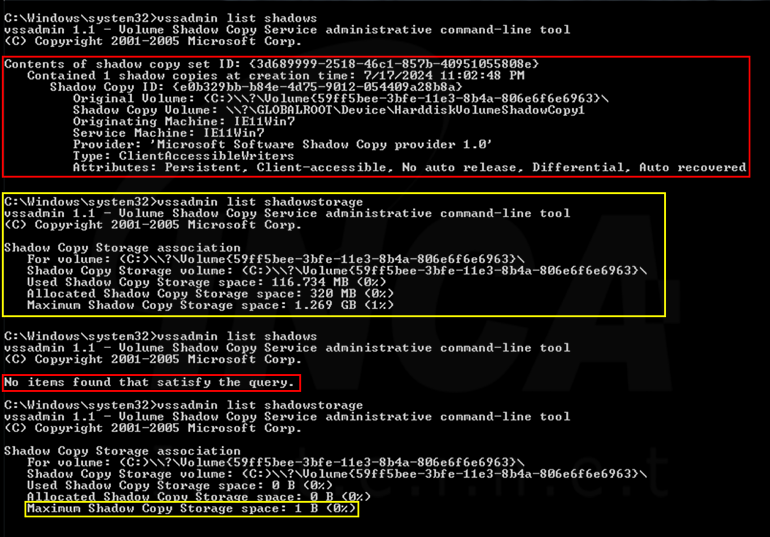

시스템 복구 무력화

또 다른 기능으로는 감염되기 전으로 복원할 수 없게 하는 시스템 복구 무력화가 있다. 이 기능은 볼륨 섀도우 복사본의 저장 공간 크기를 1 바이트로 줄여 볼륨 섀도우 목록을 확인할 수 없게 만들며, 랜섬웨어 실행 전후의 결과는 "vssadmin.exe"에서 지원하는 list 옵션으로 확인이 가능하다.

- 볼륨 섀도우 복사본 목록 확인 : vssadmin list shadows

- 볼륨 섀도우 복사본 저장 공간 크기 확인 : vssadmin list shadowstorage

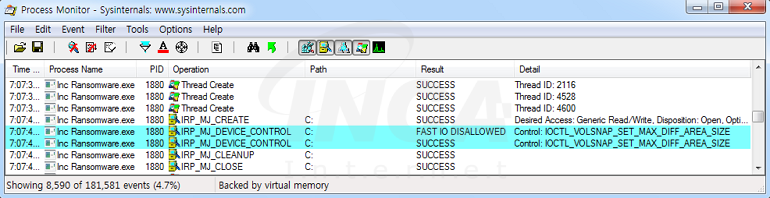

이를 위해 “volsnap.sys” 드라이버에 IRP_MJ_DEVICE_CONTROL 요청과 함께 제어 코드를 전달해 저장 공간 크기를 변경하며, [그림 10]은 드라이버에 요청된 작업을 프로세스 모니터로 확인한 결과이다.

드라이버에 I/O 요청을 할 때는 0x53C028 제어 코드를 DeviceIoControl API로 전달한다. 이 값은 마이크로소프트의 기술 문서에 작성되지 않은 값이지만, 볼륨 섀도우 복사본의 최대 저장 공간 크기를 변경하는 데 사용된다.

- 0x53C028 : IOCTL_VOLSNAP_SET_MAX_DIFF_AREA_SIZE

Inc 랜섬웨어는 등장한 지 1년이 됐지만 아직도 데이터 유출 통계에서 지속해서 상위권을 차지하며 많은 피해를 입히고 있어 주의가 필요하다. 따라서, 출처가 불분명한 파일 다운로드와 실행을 지양하고 주기적인 백업 및 보안 프로그램을 항상 최신 버전으로 유지할 것을 권고한다.

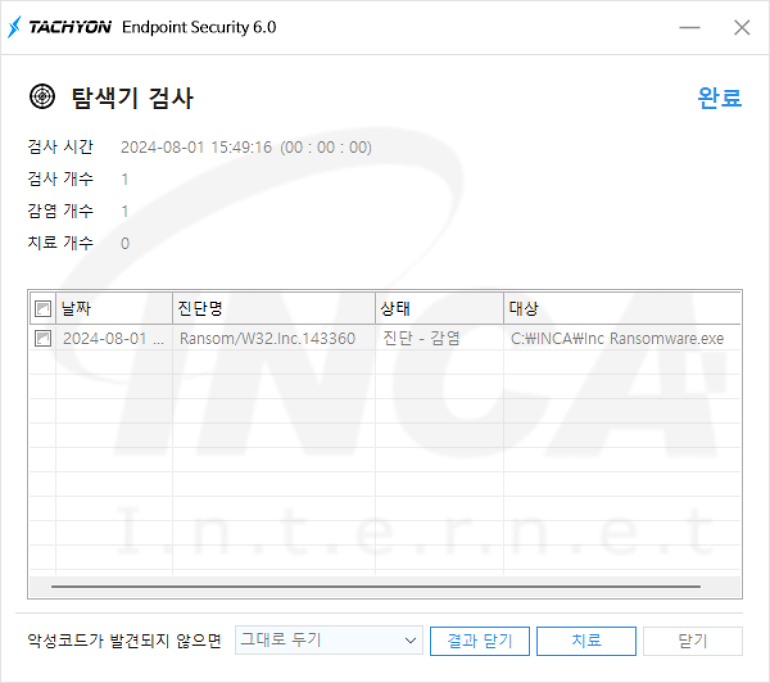

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 6.0에서 진단 및 치료가 가능하다.

'분석 정보 > 랜섬웨어 분석 정보' 카테고리의 다른 글

| 부분 암호화를 사용하는 Play 랜섬웨어 (0) | 2025.02.18 |

|---|---|

| UnderGround 랜섬웨어, 텔레그램에 탈취 정보 공개 (1) | 2024.10.30 |

| 피싱 이메일로 유포되는 Rhysida 랜섬웨어 (0) | 2023.09.01 |

| 사이버 보안 권고가 발표된 Royal 랜섬웨어 (0) | 2023.03.31 |

| 디스코드 토큰을 탈취하는 AXLocker 랜섬웨어 (0) | 2022.11.30 |