최근 “BlueSky” 랜섬웨어가 새롭게 등장했다. 해당 랜섬웨어는 “Conti”, “Babuk” 랜섬웨어와 유사한 암호화 루틴을 갖고있다. 또한, 주로 윈도우 호스트를 대상으로 하여 더 빠른 암호화를 위해 멀티 쓰레딩 기법을 사용하는 특징이 있다.

(멀티 쓰레딩 : 다량의 쓰레드를 생성해 각자 역할을 할당하고, 동시 다발적으로 동작을 수행하여 효과적이고 빠른 암호화를 수행할 수 있다.)

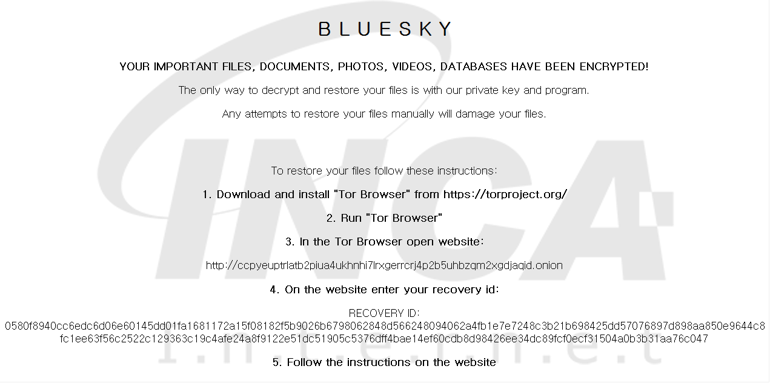

“BlueSky” 랜섬웨어는 사용자 PC에 적용된 모든 드라이브 대상으로 암호화를 수행하고, 랜섬노트를 드랍한다. 랜섬노트에는 암호화된 파일을 빌미로 금전을 요구한다.

Analysis

“BlueSky” 랜섬웨어는 실행 시, 32바이트의 랜덤 값으로 이루어진 이름의 뮤텍스를 생성한다.

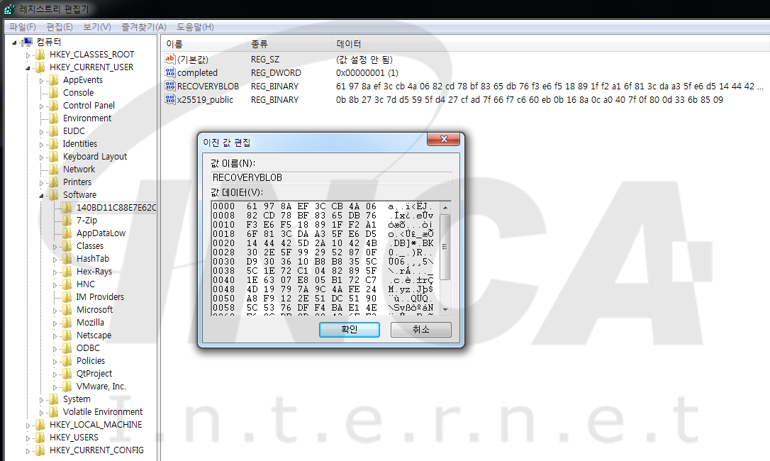

이후, 해당 32바이트의 랜덤 값으로 된 이름의 레지스트리를 “HKCU\Software\” 경로에 생성하고, 추후 복호화에 필요한 키 값을 저장한다.

해당 레지스트리에 생성되는 값들은 [표 1]과 같다.

암호화 준비를 마치면 본격적으로 암호화 루틴을 수행한다. 암호화는 세가지 쓰레드를 생성하는 멀티 쓰레딩 기법을 사용한다.

첫번째 쓰레드는 랜섬웨어 동작 세팅 및 암호화 수행 쓰레드로 저장된 랜섬웨어 관련 확장자 및 랜섬노트 파일명을 복호화하고, 전달 받은 파일에 대한 암호화를 수행한다.

두번째 쓰레드는 드라이브 탐색 및 암호화 대상 판별 쓰레드로 사용자의 하드 드라이브 전체를 탐색한다. 이후, 암호화 대상 파일을 판별하여 첫번째 쓰레드로 해당 정보를 전송한다.

세번째 쓰레드는 네트워크/공유 드라이브 탐색 및 암호화 대상 판별 쓰레드로 사용자의 네트워크 및 공유 드라이브에 존재하는 파일을 탐색한다. 이후, 암호화 대상 파일을 판별하여 첫번째 쓰레드로 해당 정보를 전송한다.

파일 암호화 쓰레드는 암호화 대상 파일에 대한 암호화를 수행한다.

드라이브 탐색 및 암호화 대상 파일 판별 쓰레드에서는 특정 드라이브 내부 파일에 대해 암호화 예외 폴더/파일/확장자를 판별한다.

암호화에서 예외되는 폴더/파일/확장자 정보는 [표 2]와 같다.

네트워크/공유 드라이브 탐색 및 암호화 대상 파일 판별 쓰레드는 두번째 쓰레드와 마찬가지로 네트워크 및 공유 드라이브에 관한 탐색 및 암호화 대상 파일을 판별한다.

“BlueSky” 랜섬웨어에 감염된 화면은 아래와 같이 파일 확장자 뒤에 ‘.bluesky’ 확장자를 추가한다.

이후, “# decrypt files bluesky #.txt”, “# decrypt files bluesky #.html”라는 이름의 랜섬노트를 드랍한다.

“BlueSky” 랜섬웨어는 사용자가 사용하는 드라이브뿐만 아니라 이동식, 공유 및 네트워크 디스크까지 감염시킨다. 또한, 최근 랜섬웨어 그룹이 사용하는 이중 랜섬머니 요구 메커니즘을 채택하여 사용자 PC에 존재하는 데이터를 탈취하여 판매할 수 있는 가능성이 존재한다. 따라서 사용자는 보안 솔루션을 최신 버전으로 유지하고, 보안 의식을 높여 사전에 대응할 수 있도록 할 것을 권장한다.

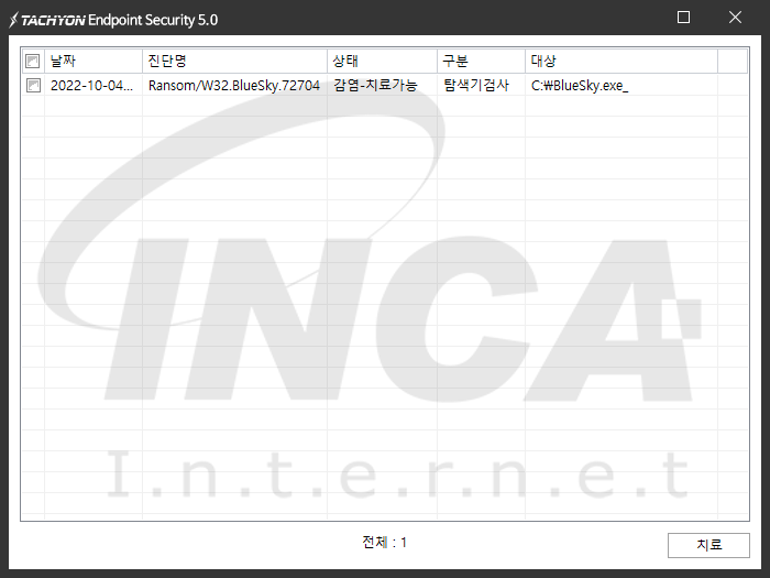

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.

'분석 정보 > 랜섬웨어 분석 정보' 카테고리의 다른 글

| 사이버 보안 권고가 발표된 Royal 랜섬웨어 (0) | 2023.03.31 |

|---|---|

| 디스코드 토큰을 탈취하는 AXLocker 랜섬웨어 (0) | 2022.11.30 |

| [주간 랜섬웨어 동향] – 3월 5주차 (0) | 2022.04.20 |

| [주간 랜섬웨어 동향] – 3월 4주차 (0) | 2022.03.25 |

| [주간 랜섬웨어 동향] – 3월 3주차 (0) | 2022.03.18 |