Sentinel Labs에 의해, 러시아의 군용 제조업체에 발생한 침해 공격이 북한의 소행인 것으로 밝혀졌다. 해당 공격에서 OpenCarrot 이라는 Windows 백도어를 사용하였으며, 이메일 등을 통해 유포된 것으로 전해진다. 백도어는 비정상적인 인증 과정을 통해 시스템에 접근하고, 시스템에 설치되면 다양한 악성 동작을 수행한다.

OpenCarrot 백도어의 경우, 아래의 그림과 같이 복잡한 페이로드를 통해 사용자 PC에 설치된다. 해당 파일은 시스템 파일에 인젝션하여 바이너리를 다운로드하고, 다운로드된 바이너리를 통해 최종적으로 OpenCarrot 백도어가 생성된다.

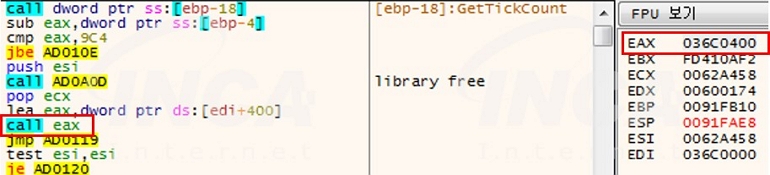

해당 파일이 실행되면, 시스템 폴더에 실행 파일 중에서 UAC 권한 상승이 필요없는 파일을 대상으로 프로세스를 생성하여 코드 인젝션을 수행한다.

인젝션 동작 이후 본 파일을 자가 삭제하고, 원격지에 연결하여 난독화된 바이너리를 다운로드한다. 다운로드된 바이너리를 난독화 해제하여 코드를 실행한다.

그리고 바이너리에 숨어있는 난독화된 OpenCarrot 백도어를 가상 메모리 영역에 생성하고 실행한다.

OpenCarrot 백도어는 다운로드 및 파일 생성, 자동 실행 레지스트리 설정, 스케줄러 설정 등의 동작을 수행할 수 있다.

OpenCarrot 백도어는 복잡한 페이로드를 통해 사용자 PC에 설치되어 동작하기에 발견이 어렵고, 원격지와의 통신으로 추가적인 피해가 발생할 수 있기 때문에 보안 제품이나 OS를 항상 최신 버전으로 유지할 것을 권고한다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| 오토잇 스크립트를 활용하는 SuperBear RAT (0) | 2023.09.21 |

|---|---|

| BPFDoor 변종 발견 및 유형별 BPF 필터 코드 차이점 비교 (0) | 2023.09.01 |

| Outlook 사용자를 대상으로 유포되는 ORPC 백도어 악성코드 (0) | 2023.08.23 |

| 구글 광고로 유포되는 Statc Stealer (0) | 2023.08.23 |

| 웹 브라우저 업데이트로 위장한 RedEnergy 스틸러 (0) | 2023.08.14 |