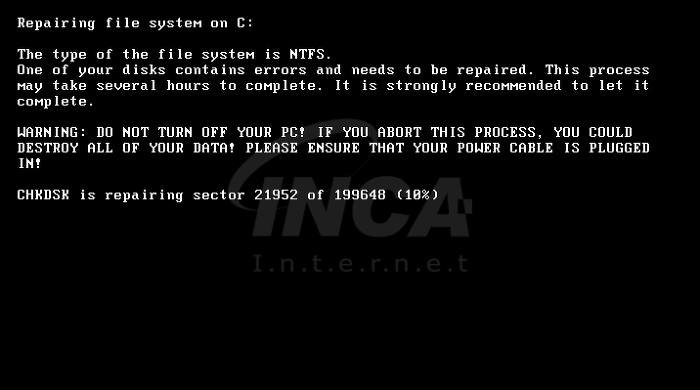

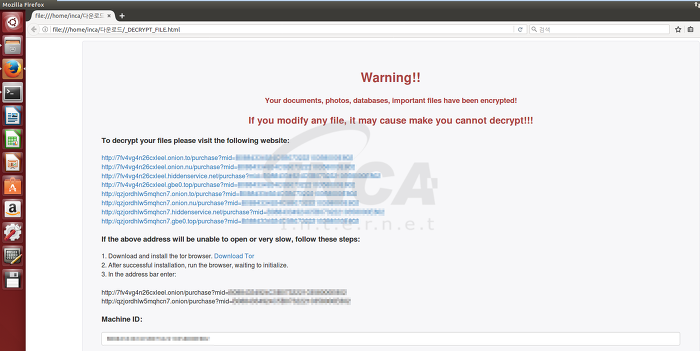

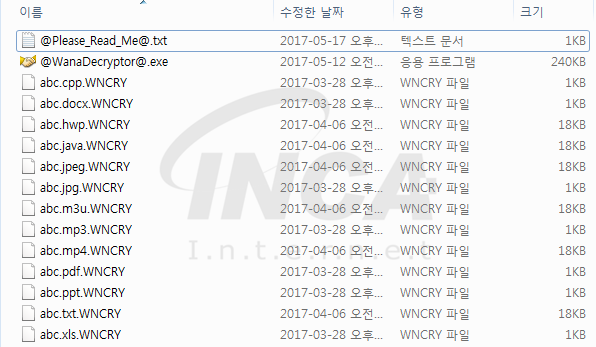

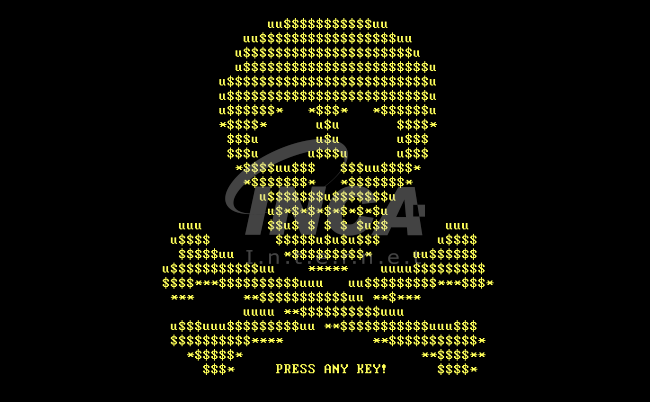

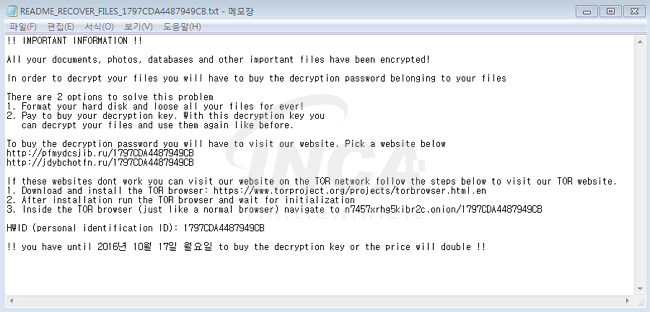

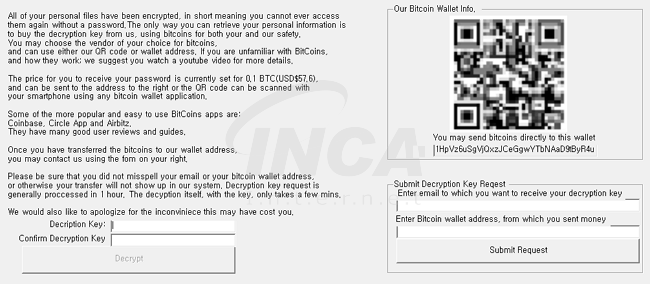

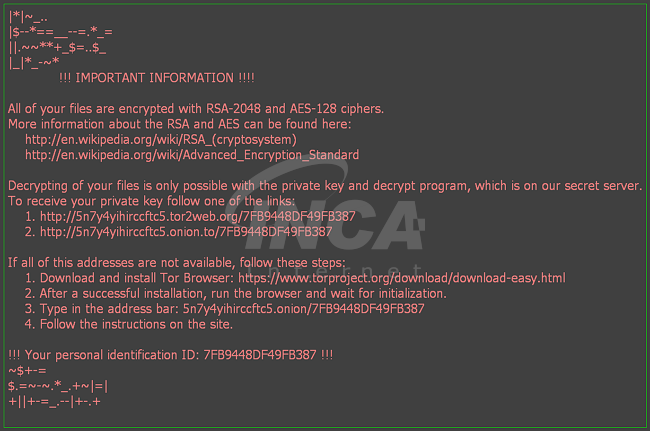

[주의] 네트워크를 통해 전파되는 Petya 변종 랜섬웨어 1. 개요 현지시간 기준 6월 27일부터 우크라이나를 비롯한 유럽 일부국가를 중심으로 ‘Petya 변종 랜섬웨어’에 의한 대규모 감염이 일어나고 있다. 현재까지 피해가 확인 된 국가는 우크라이나, 러시아, 벨기에, 브라질, 독일, 미국 등이다. 또한, 단순히 금전적인 이득이 목적이 아니라, 사이버 공격무기로 사용되었을 가능성도 있어 문제가 되고 있다. 2016년부터 발견 되었던 이전의 ‘petya 랜섬웨어’와 달리 네트워크 전파 기능이 추가되어 있어 많은 피해를 일으키고 있다. 네트워크 전파에 사용되고 있는 취약점은 최근 세계적인 이슈가 되었던 워너크라이(WannaCry) 랜섬웨어에서 사용된 것과 동일한 SMB 취약점 (MS17-010) 이다. ..