5월 랜섬웨어 동향 및 Maze 랜섬웨어 분석보고서

1. 5월 랜섬웨어 동향

2019년 5월(5월 01일 ~ 5월 31일) 한 달 간 랜섬웨어 동향을 조사한 결과, 국내에서는 학원 관리 시스템 개발업체가 랜섬웨어 공격을 받아 해당 시스템을 이용하는 여러 학원들이 피해를 받았다. 또한, 국내 여러 기업들을 대상으로 메일을 통한 랜섬웨어 유포가 이루어진 사건이 있었고, 해외에서는 미국 볼티모어 시청이 랜섬웨어 공격을 받은 사건이 있었다.

이번 보고서에서는 5월 국내/외 랜섬웨어 피해 사례 및 신/변종 랜섬웨어와 5월 등장한 Maze 랜섬웨어에 대해 좀 더 자세히 알아보고자 한다.

1-1. 국내/외 랜섬웨어 피해 사례

학원 관리 시스템 개발업체 랜섬웨어 피해 사례

5월 11일 새벽, 국내 학원 관리 시스템 개발업체 중 한 곳이 랜섬웨어 공격을 받아 시스템이 마비되는 사건이 있었다. 해당 업체는 공지를 통해 고객들에게 감염사실을 알리고, 복구 전문업체를 통한 해커와의 협상을 하며 데이터 복구를 위한 노력에 힘썼다. 현재 8차례 공지를 통해 지속적인 사과와 데이터 복구 과정을 알렸으며, 대부분의 데이터는 복구가 된 것으로 알려졌다. 한편, 이번 사건에 사용 된 랜섬웨어는 frogo 랜섬웨어 이며, 아직 정확한 유포경로는 알려지지 않았다.

국내 기업들을 표적으로 한 Clop 랜섬웨어 피해 사례

5월 말, 국내 여러 기업을 대상으로 엑셀 파일을 첨부한 메일이 유포되었다. 해당 메일은 국세청이나 송장 등을 위장하고 있으며, 첨부되어 있는 엑셀 파일은 매크로 기능을 통해 백도어와 랜섬웨어를 다운로드 한다. 이번 공격에 쓰인 Clop 랜섬웨어는 2월 말 국내에 처음 등장했으며, 주로 기업들의 중앙관리 서버를 감염시켜 데이터를 암호화 한다.

미국 볼티모어 시청 랜섬웨어 피해 사례

5월 7일, 미국 볼티모어 시청은 Robbinghood 랜섬웨어 공격을 받았다. 해당 랜섬웨어는 이터널블루 라는 툴에 의해 감염되었고, 볼티모어시는 모든 업무가 마비되어 한달 정도가 지난 현재까지도 완전한 복구가 이뤄지지 않은 것으로 알려졌다. 이번 사건에 사용된 Robbinhood 랜섬웨어는 지난 달 미국 노스캐롤라이나 그린빌시가 공격 당했던 랜섬웨어이다.

1-2. 신종 및 변종 랜섬웨어

MegaCortex 랜섬웨어

5월 초 발견된 MegaCortex 랜섬웨어는 기업 네트워크 및 사용자 PC를 노리는 것으로 알려졌다. 현재 정확한 유포경로는 알려지지 않았으며, Emotet 과 Qbot 악성코드 감염이 일어난 네트워크와 동일하여 관계가 있을 것으로 추측된다. 해당 랜섬웨어는 실행과정에서 다수의 프로세스와 윈도우 서비스를 중단시키며 암호화를 진행하는 것으로 알려졌다.

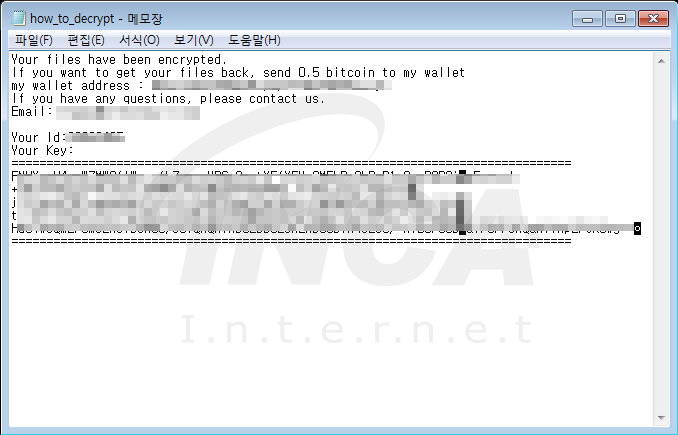

Kname 랜섬웨어

5월 중순, 발견된 Kname 랜섬웨어는 정확한 유포경로는 알려지지 않았으며, 암호화 제외 대상리스트에 국내 보안업체 제품 폴더와 한글 프로그램 폴더 등이 있는 것으로 보아 국내 사용자를 대상으로 만들어진 것으로 보인다. 해당 랜섬웨어는 암호화 후 .kname 이라는 확장자를 덧붙이며 아래 [그림 3]과 같은 랜섬노트를 띄운다.

Maze 랜섬웨어

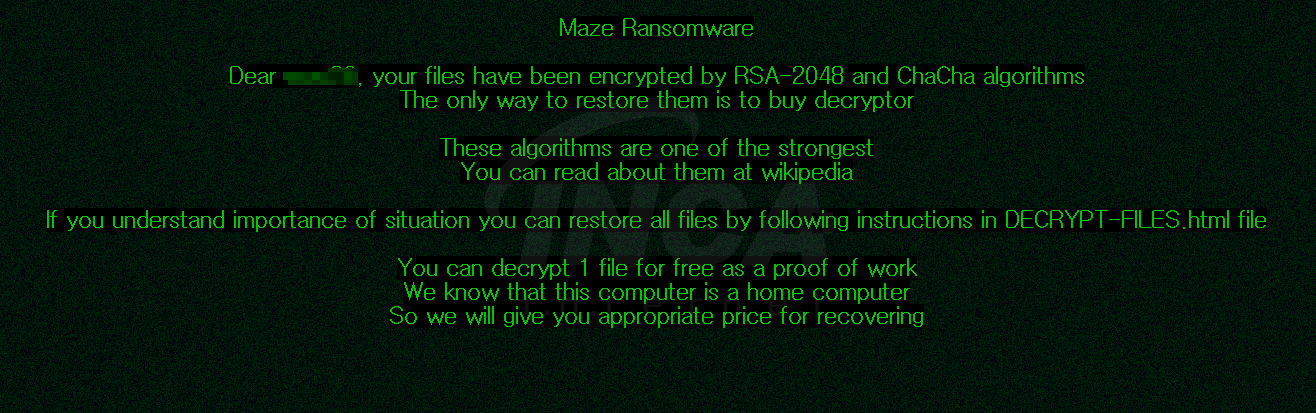

5월 말, 발견된 Maze 랜섬웨어는 웹 사이트 접속 시 취약점(Exploit)을 통해서 감염된다고 알려졌다. 해당 랜섬웨어는 암호화 후 임의의 확장자명을 추가하며, 아래 [그림 4] 와 같이 바탕화면을 변경한다. 바탕화면 내용을 살펴보면 RSA-2048 과 ChaCha 알고리즘을 사용해서 암호화를 했다고 알리고 있다.

2. Maze 랜섬웨어 분석보고서

5월 말, 국내에서 새로운 랜섬웨어가 등장했다. Maze 랜섬웨어 라고 불리며, 해외에서 발견된 ChaCha 랜섬웨어의 변종으로 알려졌다. 해당 랜섬웨어는 일반적인 랜섬웨어와 달리 암호화 후 임의의 확장자명을 추가하며, 감염 후 바탕화면 이미지를 통해 RSA-2048 과 ChaCha 알고리즘을 사용해서 암호화를 했다고 알리고 있다.

이번 보고서에서는 최근에 등장한 Maze 랜섬웨어에 대해 알아보고자 한다.

2-1. 파일 정보

| 구분 | 내용 |

| 파일명 | [임의의 파일명].exe |

| 파일크키 | 356,864 byte |

| 진단명 | Ransom/W32.Maze.356,865 |

| 악성동작 | 파일 암호화 |

2-2. 유포 경로

해당 랜섬웨어는 웹 사이트 접속 시 취약점(Exploit)을 통해 감염된다고 알려졌을 뿐, 아직 정확한 유포 경로는 밝혀지지 않았다.

2-3. 실행 과정

Maze 랜섬웨어 실행 시, 암호화 대상 제외 테이블을 참조하여 암호화 대상 파일을 선별한다. 아래 [표 1] 에 해당하는 폴더와 파일을 제외하고 모든 파일을 암호화 대상으로 한다.

| 구분 | 내용 |

| 암호화 제외 폴더 | \\Windows, \\Program Files, \\Ganmes\\, \\Tor Browser\\, \\ProgramData\\, \\cache2\\entries\\, \\Low\\Context.IE5\\, \\User Data\\Default\\Cache\\, \\All Users |

| 암호화 제외 파일 | autorun.inf, boot.ini, desktop.ini, ntuser.dat, iconcache.db, bootsect.bak, ntuser.dat.log, thumbs.db, Bootfont.bin |

[표 1] 암호화 제외 조건

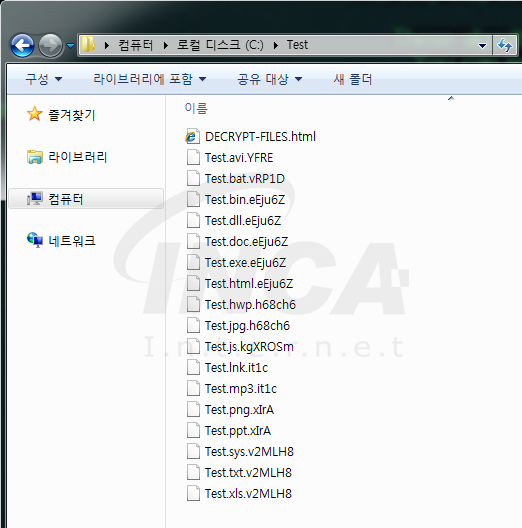

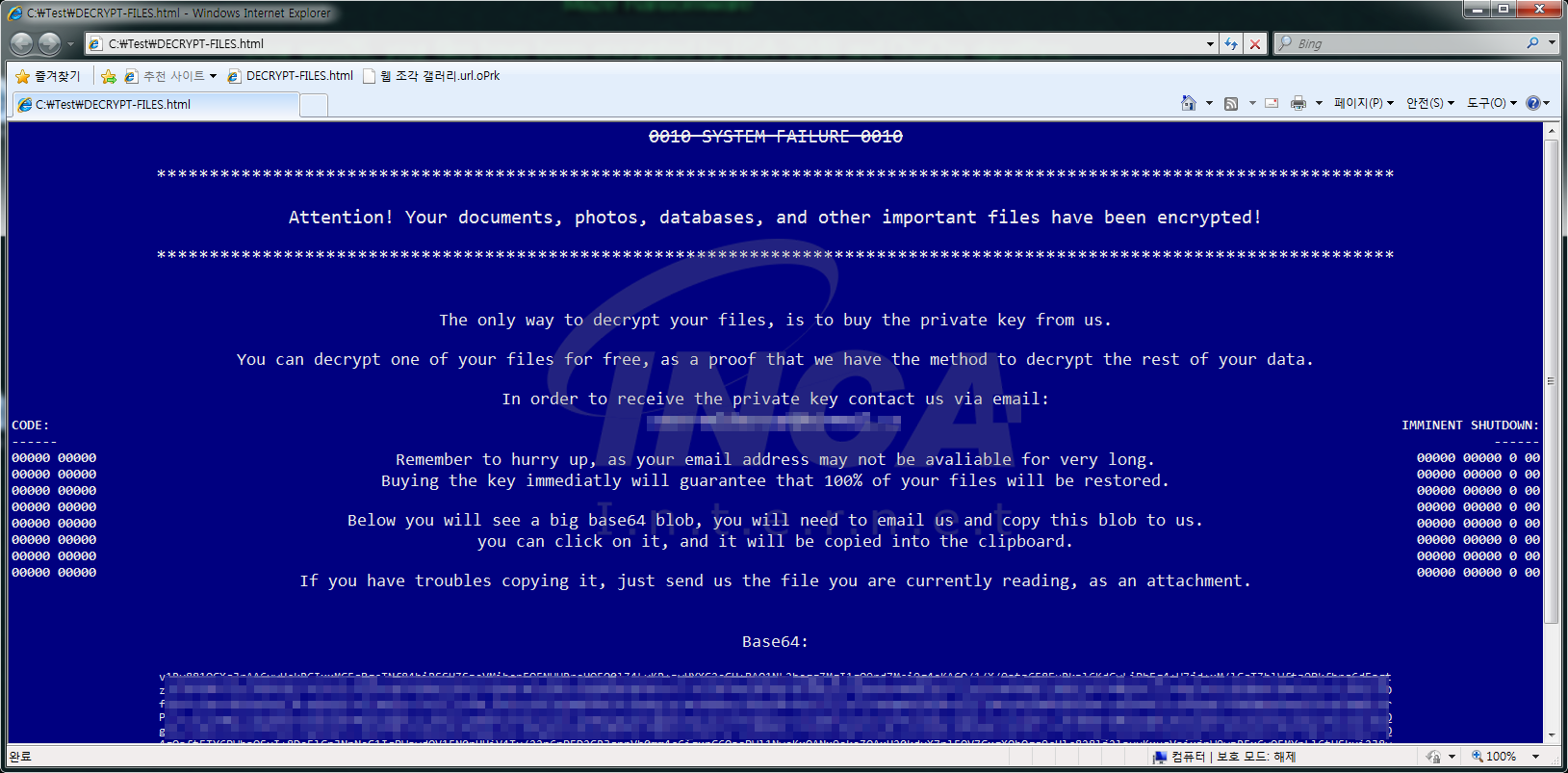

그 후 [그림 5] 와 같이 암호화된 파일의 확장자에 임의의 확장자 명을 덧붙인다. 암호화 동작이 끝나고 나면, ‘DECRYPT-FILES.html’ 이라는 이름을 가진 랜섬노트를 생성한다.

Html 파일로 된 랜섬노트에는 암호화 사실과 더불어 연락 방법 등을 담고 있다.

또한 암호화 동작 후 바탕화면을 변경하는데, 변경된 바탕화면 이미지에는 ‘Maze Ransomware’ 라는 이름을 사용하며 랜섬노트의 내용을 따르라는 안내를 하고있다.

3. 결론

Maze 랜섬웨어는 5월 말 발견되어 국내 사용자를 대상으로 유포 중이다. 아직까지 피해사례가 알려지진 않았지만 정확한 유포 경로가 불분명하고 모든 파일을 암호화 대상으로 삼기 때문에 사용자들은 평소 PC 사용에 있어서 주의를 기울일 필요가 있다.

랜섬웨어의 피해를 최소한으로 예방하기 위해서는 발신지가 불분명한 링크나 첨부파일을 함부로 열어보아서는 안되며, 새로 추가 된 윈도우 보안 업데이트를 확인 할 것을 권고한다. 또한 중요한 자료는 별도로 백업해 보관하여야 한다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0 에서 진단 및 치료가 가능하다.

TACHYON Internet Security 5.0 에서 랜섬웨어 차단 기능 (환경설정-차단 설정-랜섬웨어 차단)을 이용하면 의심되는 파일 암호화 행위를 차단할 수 있다.

'동향 리포트' 카테고리의 다른 글

| [월간동향]2019년 6월 악성코드 통계 (0) | 2019.07.12 |

|---|---|

| 6월 랜섬웨어 동향 및 LooCipher 랜섬웨어 분석보고서 (0) | 2019.07.12 |

| [월간동향]2019년 5월 악성코드 통계 (0) | 2019.06.07 |

| 4월 랜섬웨어 동향 및 BigBobRoss 랜섬웨어 분석보고서 (0) | 2019.05.24 |

| [월간동향]2019년 4월 악성코드 통계 (0) | 2019.05.17 |