6월 랜섬웨어 동향 및 LooCipher 랜섬웨어 분석보고서

1. 6월 랜섬웨어 동향

2019년 6월(6월 01일 ~ 6월 30일) 한 달 간 랜섬웨어 동향을 조사한 결과, 1년 넘게 전 세계 사용자를 대상으로 악명을 떨치던 GandCrab 랜섬웨어가 특정 해킹 포럼을 통해 운영 중단을 선언했다. 또한 룩셈부르크에 있는 한 실험 기관이 랜섬웨어 공격을 받아, 시스템과 서버가 마비되는 사건이 있었고, 벨기에에 본사를 두고있는 비행기 부품 공급업체가 랜섬웨어 공격을 받아 생산공장이 중단되어 직원들이 강제 휴가를 떠난 사건이 있었다.

이번 보고서에서는 6월 국내/외 랜섬웨어 소식 및 신/변종 랜섬웨어와 6월 등장한 LooCipher 랜섬웨어에 대해 좀 더 자세히 알아보고자 한다.

1-1. 국내/외 랜섬웨어 소식

GandCrab 랜섬웨어 운영 중단

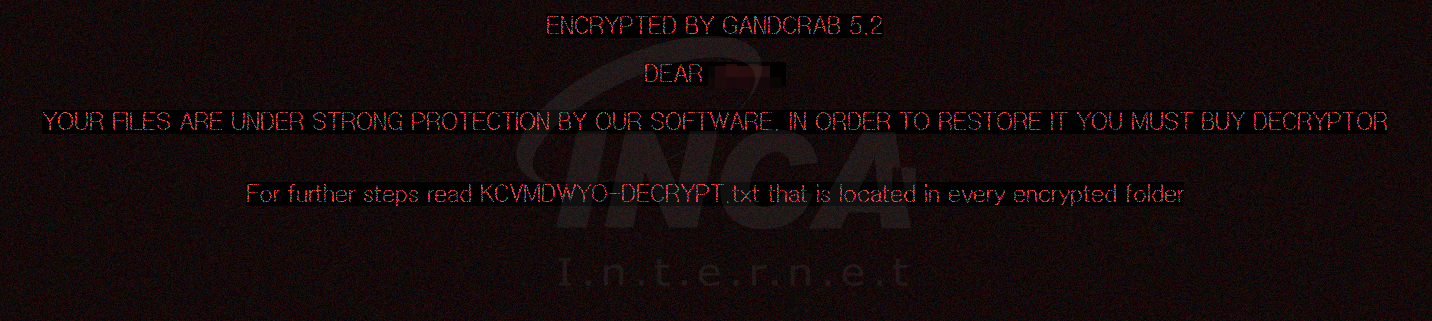

6월 초, 특정 해킹 포럼에 GandCrab 운영자가 앞으로 운영을 중단 할 것이라고 밝혔다. 운영자는 그 동안 약 20억 달러를 벌었으며, 앞으로 운영을 중단하면서 복구 키를 지울 예정이니 감염자들은 당장 랜섬머니를 지불할 것을 강조했다. GandCrab 랜섬웨어는 대표적인 서비스 형 랜섬웨어로 2018년 초, 처음 등장해서 전 세계를 대상으로 악명을 떨친 바 있다. 한편, 최근에는 글로벌 보안업체 중 한 곳이 GandCrab 랜섬웨어 복구 툴을 공개하여 사용자들에게 배포 중인 것으로 알려졌다.

룩셈부르크 Eurofins Scientific 랜섬웨어 피해 사례

6월 초, 룩셈부르크 소재 실험 기관인 Eurofins Scientific 이 랜섬웨어 공격을 받았다. 해당 기관은 공격으로 인해 시스템과 서버 다수가 마비됐고, 랜섬웨어가 퍼지는 것을 방지하기 위해 네트워크를 차단했다고 했다. 그러나 현재까지 랜섬웨어 종류나 복구 여부에 대해서는 자세히 알리지 않았다.

벨기에 ASCO Industries 랜섬웨어 피해 사례

6월 중순, 벨기에에 위치한 세계적인 비행기 부품 공급 업체인 ASCO Industries 이 랜섬웨어 공격을 받았다. 벨기에 본사 뿐 아니라 독일, 미국 등에 있는 생산공장에도 영향이 미쳐 공장이 중단되 약 1500명 중 1000명의 직원이 강제로 휴가 중인 것으로 알려졌다. 해당 업체는 랜섬웨어의 종류나 유포 경로 등 세부적인 부분에 대해서는 밝히지 않았다.

1-2. 신종 및 변종 랜섬웨어

Dodger 랜섬웨어

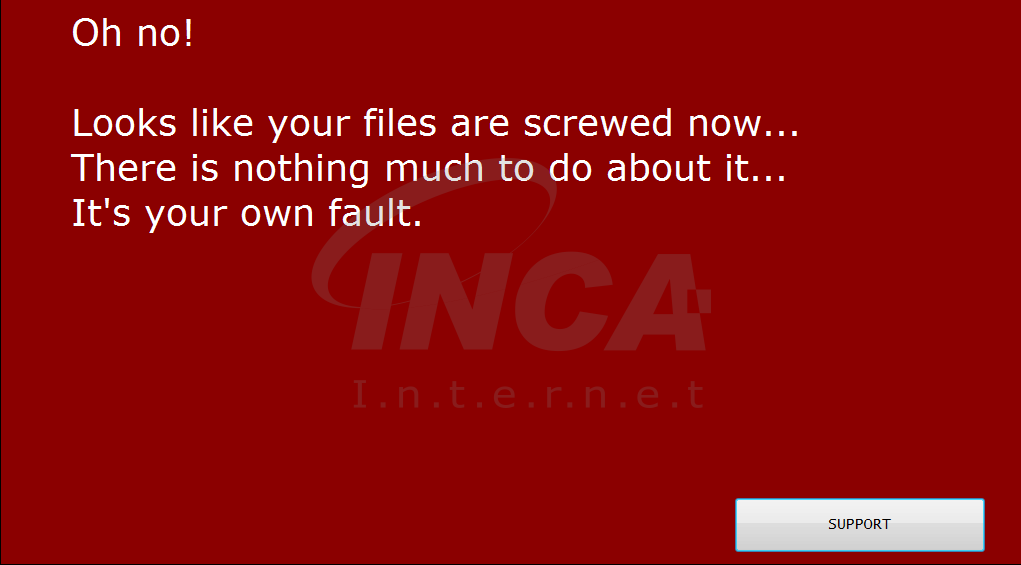

6월 초 발견된 Dodger 랜섬웨어는 파일 암호화를 진행할 때 사용자 PC의 일부분의 파일만 암호화 하며 암호화 후 .dodger의 확장자를 추가한다. 암호화 완료 후 아래 [그림 2] 와 같은 랜섬노트를 띄우며, 랜섬노트의 Support 버튼을 누르면 메일주소가 나오며 연락할 것을 요구한다. 아직 유포 경로나 피해사례는 알려지지 않았다.

Armageddon 랜섬웨어

6월 중순, 발견된 Armageddon 랜섬웨어는 정확한 유포 경로는 알려지지 않았다. 해당 랜섬웨어가 실행되면 [그림 3]과 같은 랜섬노트가 사용자 화면에 뜨면서 다른 프로그램 사용이 거의 불가능해진다. 또한 일부 파일을 암호화 한 뒤 확장자를 변형하지 않는 것으로 알려졌다.

Poop 랜섬웨어

6월 중순, 새로운 랜섬웨어인 Poop 랜섬웨어가 발견됐다. 해당 랜섬웨어는 암호화 후 .poop 확장자를 덧붙이며, 바탕화면에 아래 [그림 4]와 같은 랜섬노트 화면을 띄운다. 아직 정확한 유포경로는 밝혀지지 않았으며, 비트코인을 통해 랜섬머니를 지불할 것을 요구한다.

2. LooCipher 랜섬웨어 분석보고서

6월 말, 국내에서 새로운 랜섬웨어가 등장했다. LooCipher 랜섬웨어 라고 불리며, 스팸메일을 통한 첨부파일 형태의 악성 Word 문서의 매크로를 통해 유포된다고 알려져 있다.

이번 보고서에서는 최근에 등장한 LooCipher 랜섬웨어에 대해 알아보고자 한다.

2-1. 파일 정보

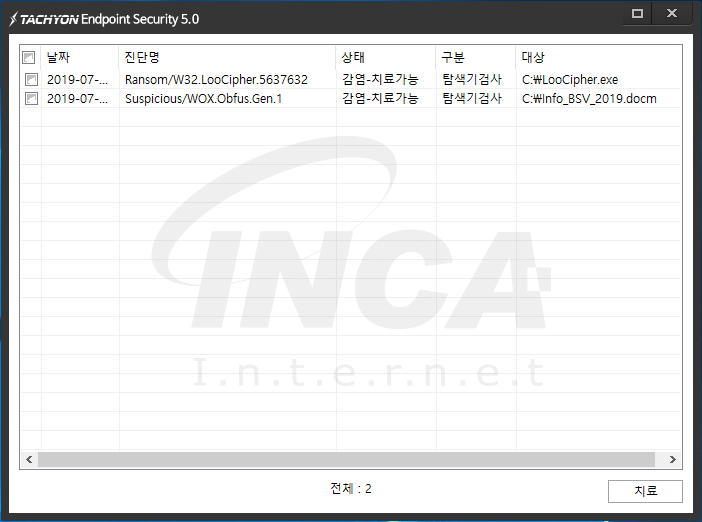

| 구분 | 내용 |

| 파일명 | [임의의 파일명].docm |

| 파일크키 | 22,457 byte |

| 진단명 | Suspicious/WOX.Obfus.Gen.1 |

| 악성동작 | 매크로 실행을 통한 악성파일 다운로드 |

| 구분 | 내용 |

| 파일명 | LooCipher.exe |

| 파일크키 | 5,637,632 byte |

| 진단명 | Ransom/W32.LooCipher.5637632 |

| 악성동작 | 파일 암호화 |

2-2. 유포 경로

해당 랜섬웨어는 스팸메일을 통한 첨부파일 형태로 유포된다고 알려졌을 뿐, 아직 정확한 유포 경로는 밝혀지지 않았다.

2-3. 실행 과정

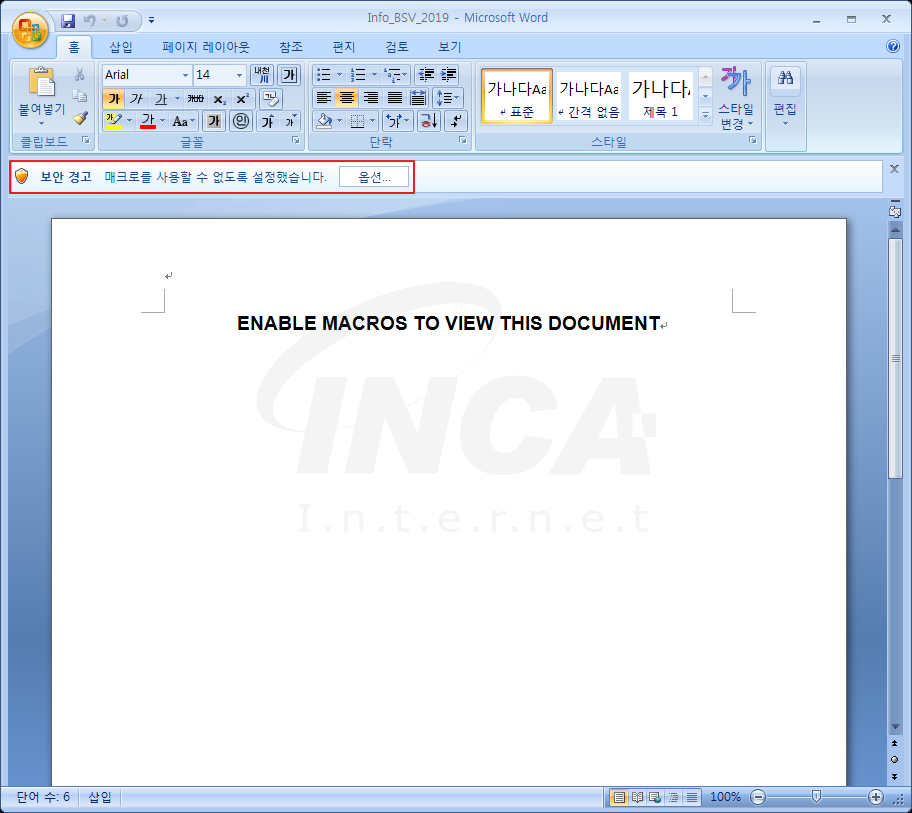

해당 랜섬웨어는 처음에 워드파일 형태로 유포된다. .docm 확장자를 갖는 워드파일을 실행 하면, 기능상의 이유로 매크로 사용을 유도한다. 매크로를 사용하면 처음에 ‘3agpke31mk.exe’ 파일을 다운로드 하고, 해당 파일을 ‘LooCipher.exe’ 라는 이름으로 덮어쓴다. ‘LooCipher.exe’ 파일이 실행되면, 파일을 암호화 시키며 암호화 동작이 끝난 후 바탕화면을 변경하며 랜섬노트를 띄운다.

3. 악성 동작

3-1. 매크로를 이용한 악성파일 다운

사용자가 .docm 파일을 실행하면 [그림 6] 과 같이 옵션을 통해 매크로를 사용할 것을 유도한다. 사용자는 기능상의 이유로 문서가 제대로 표시되지 않는다고 생각해서 옵션 버튼을 통해 매크로를 실행할 가능성이 있다.

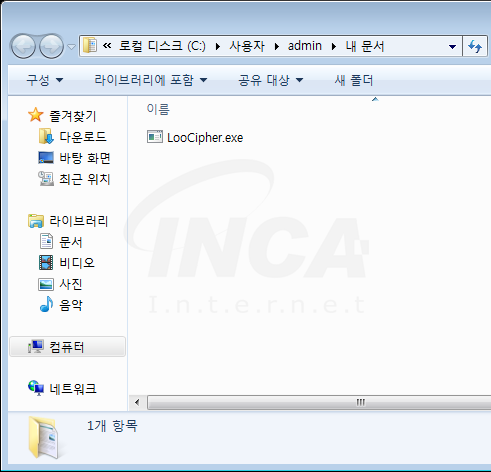

매크로가 실행되면 ‘C\Users\[사용자명]\Documents’ 경로에 ‘LooCipher.exe’ 파일이 다운로드 된다.

3-2. 파일 암호화

다운로드 된 ‘LooCipher.exe’가 실행되면 아래 [표 1] 에 해당하는 조건에 따라 본격적인 암호화 동작을 진행한다.

| 구분 | 내용 |

| 암호화 제외 폴더 | Program Files, Program Files (x86), Windows |

| 암호화 대상 확장자 |

.jpg .jpeg .xml .xsl .wps .cmf .vbs .accdb .cdr .svg .conf .config .wb2 .msg .azw .azw1 .azw3 |

[표 1] 암호화 조건

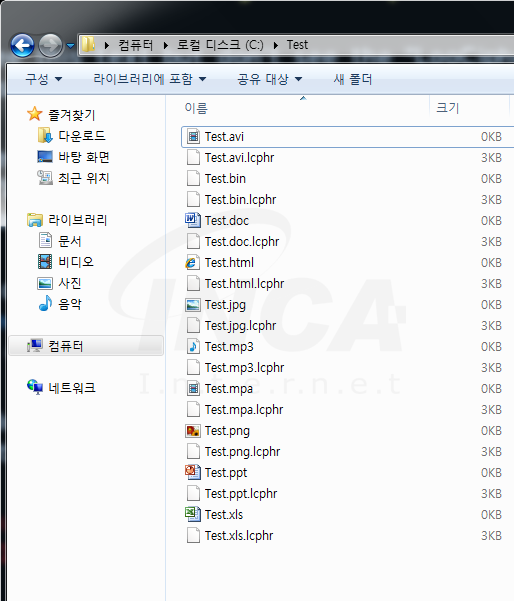

해당 랜섬웨어는 일반적인 랜섬웨어 와는 다르게 암호화 대상이 되는 파일의 원본은 크기를 0KB로 바꾸고, 암호화 시킨 파일 뒤에 .lcphr 의 확장자를 추가한다.

암호화가 완료되면 아래 [그림 9] 와 같이 랜섬노트를 띄운다. 해당 랜섬노트에는 암호화 사실을 알리며 복호화 방법을 안내한다.

또한 바탕화면도 아래 [그림 10] 과 같이 시켜, 랜섬노트를 따르라는 안내를 하고있다.

4. 결론

LooCipher 랜섬웨어는 6월 말 처음 발견되어 스팸 메일을 통해 유포 된다고 알려져 있다. 아직까지 피해사례가 알려지진 않았지만, 악성 Word 문서를 통한 매크로 형태로 유포 되어 사용자 PC에 피해를 준다고 알려져 있어, 사용자들은 평소 PC 사용에 있어서 주의를 기울일 필요가 있다.

랜섬웨어의 피해를 최소한으로 예방하기 위해서는 발신지가 불분명한 링크나 첨부파일을 함부로 열어보아서는 안되며, 새로 추가 된 윈도우 보안 업데이트를 확인 할 것을 권고한다. 또한 중요한 자료는 별도로 백업해 보관하여야 한다.

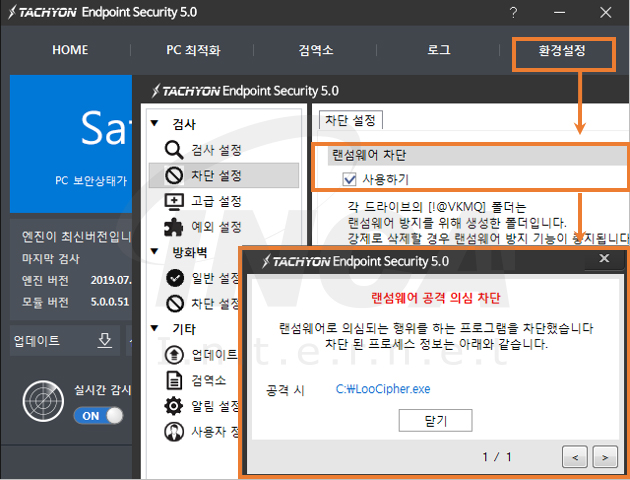

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0 에서 진단 및 치료가 가능하다.

TACHYON Internet Security 5.0 에서 랜섬웨어 차단 기능 (환경설정-차단 설정-랜섬웨어 차단)을 이용하면 의심되는 파일 암호화 행위를 차단할 수 있다.

'동향 리포트' 카테고리의 다른 글

| [월간동향]2019년 7월 악성코드 통계 (0) | 2019.08.21 |

|---|---|

| [월간동향]2019년 6월 악성코드 통계 (0) | 2019.07.12 |

| 5월 랜섬웨어 동향 및 Maze 랜섬웨어 분석보고서 (0) | 2019.06.07 |

| [월간동향]2019년 5월 악성코드 통계 (0) | 2019.06.07 |

| 4월 랜섬웨어 동향 및 BigBobRoss 랜섬웨어 분석보고서 (0) | 2019.05.24 |