14.99 달러로 판매되는 Phoenix Keylogger 분석 보고서

1. 개요

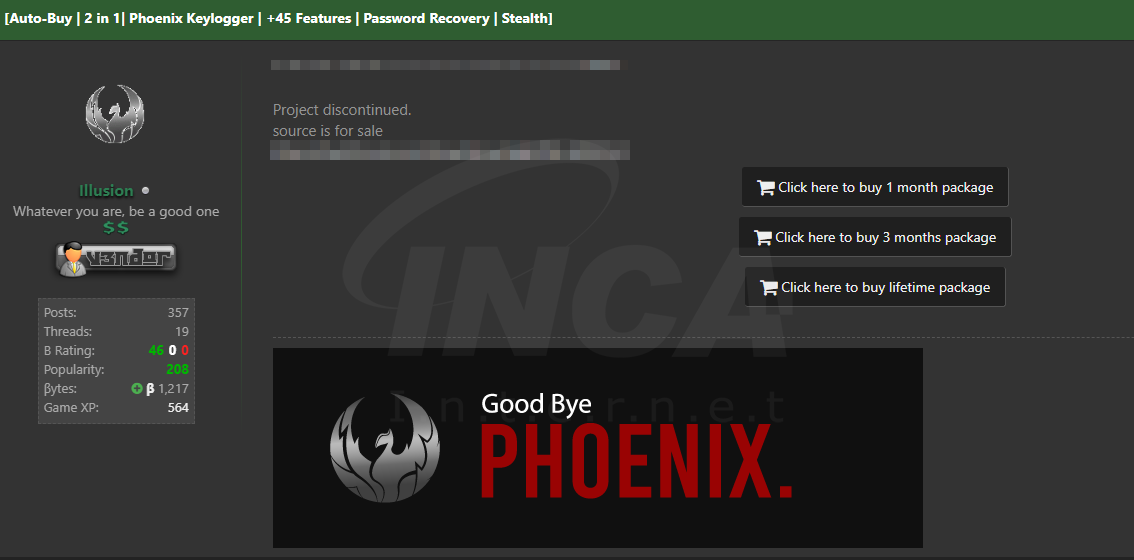

최근 서비스형 맬웨어 형태로 배포되고 있는 “Phoenix Keylogger”가 발견되었다. 판매자는 다크웹에서 1달 정액제 14.99달러, 완전 구매가격은 78.99 달러로 판매하고 있으며, 해당 악성코드는 키로깅 뿐만 아니라 사용자의 중요한 개인정보를 탈취하고 있어 사용자의 주의가 필요하다.

이번 보고서에서는 개인정보를 탈취하는 “Phoenix Keylogger”에 대해 알아보고자 한다.

2. 분석 정보

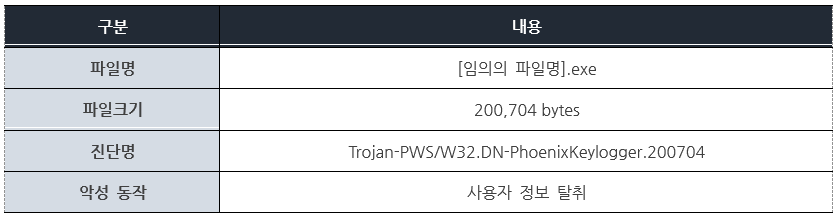

2-1. 파일 정보

2-2. 실행 과정

“Phoenix Keylogger”가 실행되면 사용자 시스템 구성 정보와 키로깅, 클립보드 정보를 수집하고, 가상 환경과 관련된 프로세스 및 파일의 존재 여부를 확인한다. 만약 가상 환경이 아니라면 브라우저, FTP, Pidgin 등의 계정정보를 탈취하여 C&C 서버로 전송한다.

3. 악성 동작

3-1. 시스템 정보 수집

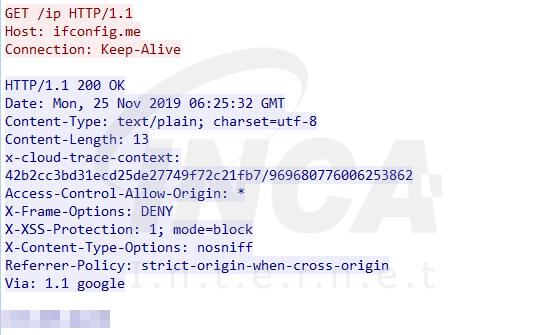

“Phoenix Keylogger” 실행 시, ‘ipconfig.me’ 을 통해 시스템의 IP 주소를 획득하고 연결 실패 시 프로그램을 종료시킨다. 이후 [그림 3]과 같이 HWID, 사용자명, OS, Memory, Date 등 사용자 시스템 정보를 수집하여 메모리에 저장한다.

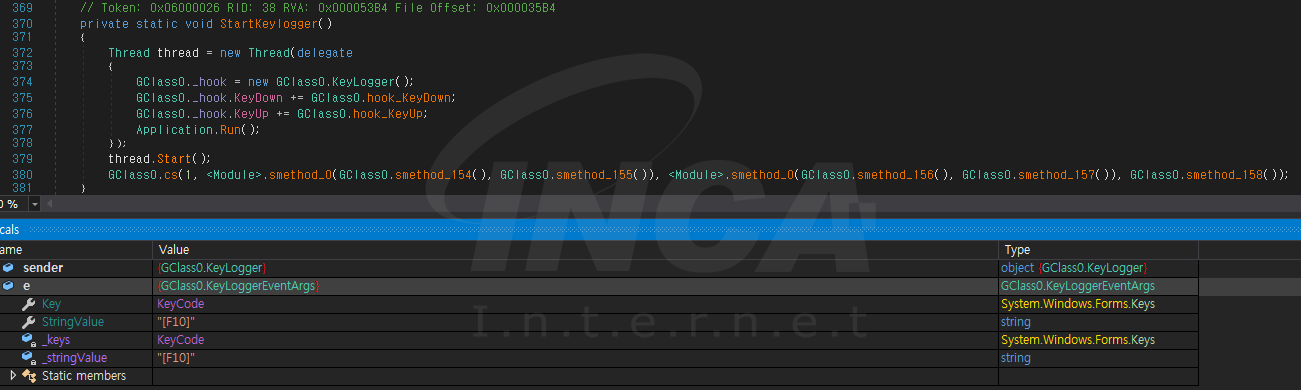

3-2. 키로깅

사용자의 키보드 입력을 지속적으로 확인하며, 로그를 메모리에 저장한다.

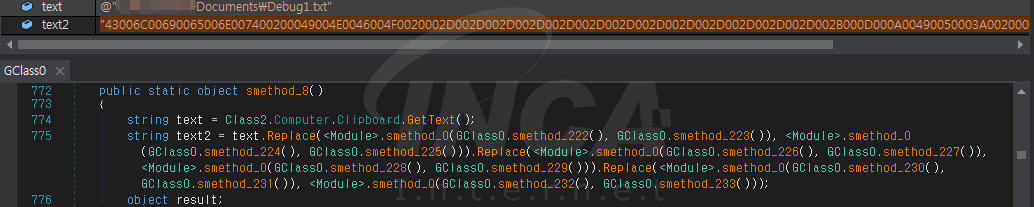

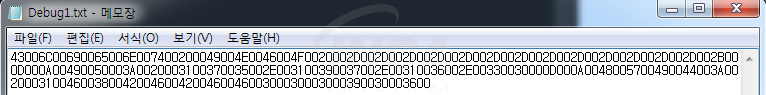

3-3. 클립보드 데이터 수집

그리고 클립보드의 데이터를 ‘사용자폴더\Documents\Debug1.txt’ 파일에 저장하며, 수집된 데이터는 사용자의 개인정보와 함께 전송된다.

3-4. 시스템 환경 체크

시스템 정보 수집 후 [표 1]과 같이 가상환경과 관련된 프로세스 및 파일을 확인한 뒤, 가상환경이 아니라면 브라우저, FTP와 같은 서비스의 사용자 계정 정보를 수집한다.

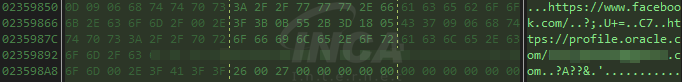

3-5. 브라우저 정보 수집

가상환경 여부 확인 후, [표 2] 목록의 브라우저, FTP 서비스를 대상으로 계정 정보를 수집한다..

3-6. 데이터 전송

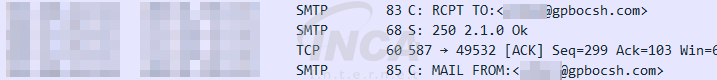

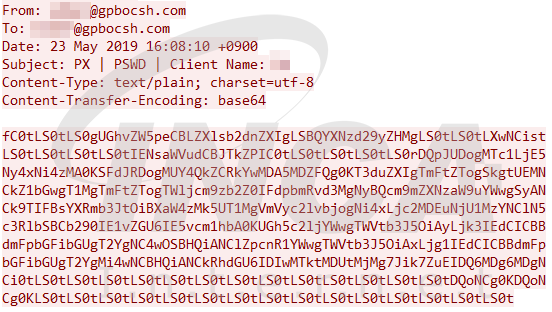

마지막으로 수집된 데이터는 Base64 인코딩 후, SMTP 프로토콜을 사용하여 공격자에게 전송된다.

4. 결론

이번 보고서에서 알아본 “Phoenix Keylogger”는 다크웹에 판매글이 게시되고 있으며, 해당 악성코드에 대한 질문사항에 대해 적극적으로 답변을 하고 있는 것이 특징이다. 또한Windows 비활성화 기능 등 다양한 옵션 세트를 제공하며, 발견되는 “Phoenix Keylogger”마다 약간의 차이가 존재하고 있어 사용자의 주의가 필요하다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Endpoint Security 5.0에서 진단 및 치료가 가능하다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| [악성코드 분석] Formbook 악성코드 분석 보고서 (0) | 2019.12.26 |

|---|---|

| [악성코드 분석] Sorano Stealer 악성코드 분석 보고서 (0) | 2019.12.05 |

| [악성코드 분석] Raccoon Stealer 악성코드 분석 보고서 (0) | 2019.11.15 |

| [악성코드 분석] 사용자의 중요 정보를 탈취하는 AZORult 분석 보고서 (0) | 2019.10.31 |

| [악성코드 분석] 회계법인 송장 관련 피싱 메일 유포 주의 (0) | 2019.10.30 |