Formbook 악성코드 유포 주의

1. 개요

지난 2017년 10월경 미국과 국내에 항공, 국방, 제조 분야를 목표로 피싱 메일의 첨부파일을 통해 대량 유포되었던 ‘Formbook’ 악성코드가 최근까지도 활발하게 유포되고 있다. 해당 악성코드는 다크 웹에서 서비스 형 악성코드(MaaS)로 배포되고 있으며 현재 3.9 버전이 발견되어 지속적으로 버전 업그레이드가 되고 있는 정보 탈취형 악성코드 중 하나이다. 주로 피싱 메일의 첨부 파일을 통해 유포되며 정상프로세스에 인젝션되어 사용자의 계정 정보를 탈취하는 특징을 갖고있다.

이번 보고서에서는 ‘Formbook’ 악성코드의 주요 악성 동작에 대해 알아본다.

2. 분석 정보

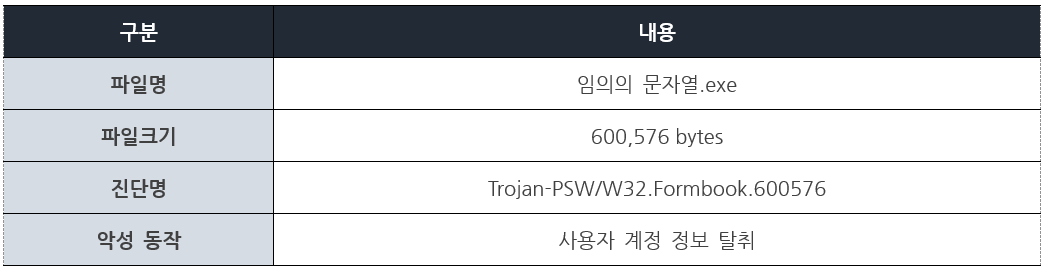

2-1. 파일 정보

2-2. 유포 경로

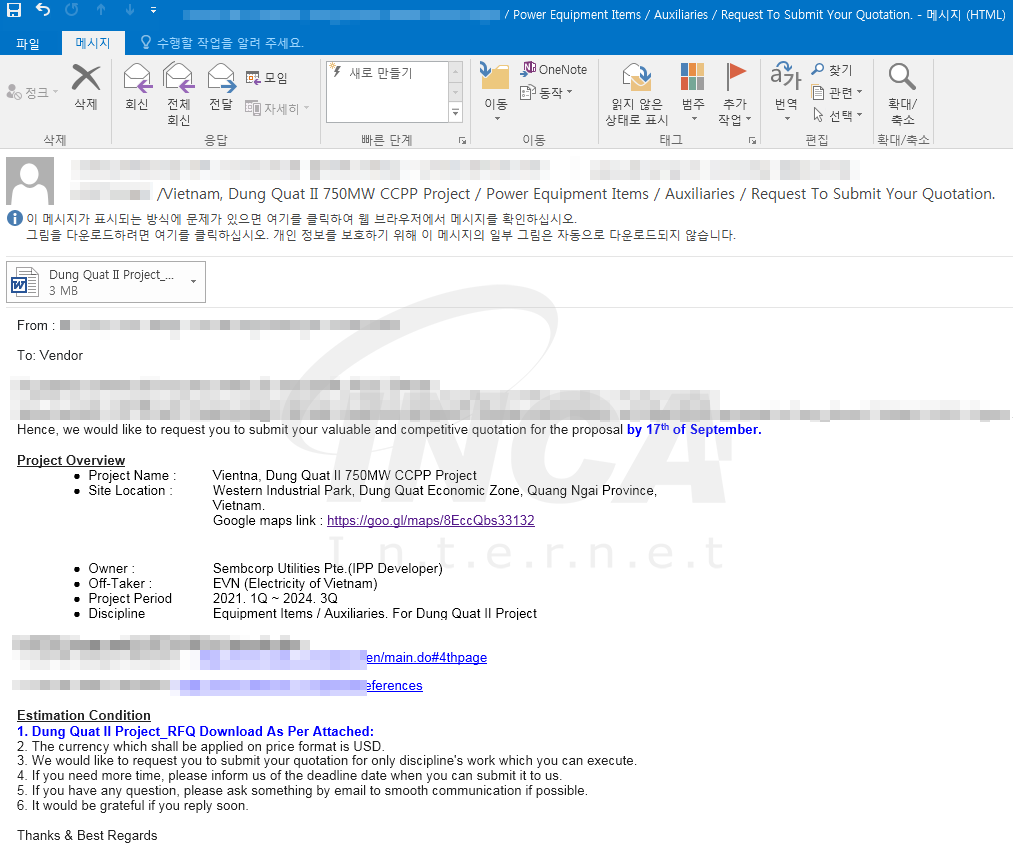

해당 악성코드는 견적 요청서와 관련된 피싱 메일의 첨부파일을 통해 유포된 것으로 추정된다. 이메일 주소와 내용은 국내 특정 대기업 L사를 사칭하였고, 첨부파일을 열람하도록 유도하는 내용이 기재 되어있다.

2-3. 실행 과정

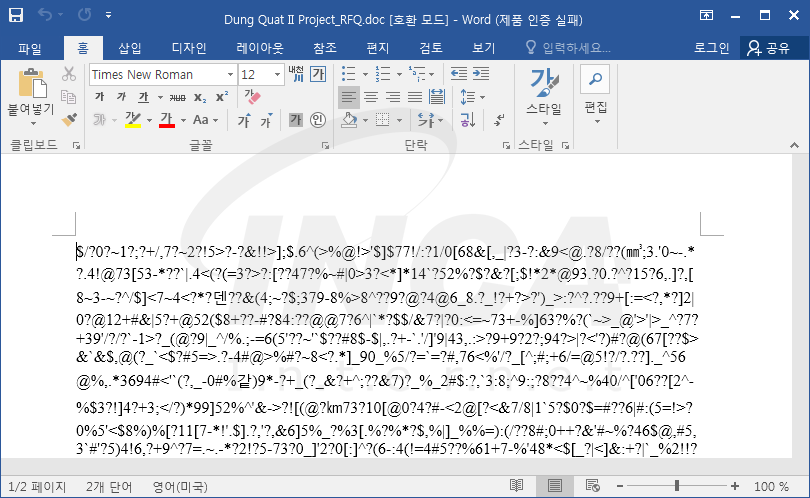

피싱 메일에 첨부된 워드 문서는 읽을 수 없는 형태로 되어있지만, 만약 사용자가 문서를 열람할 경우 공격자의 C&C 서버로부터 자동으로 악성코드를 다운로드하고 실행한다.

다운로드된 악성 파일은 ‘Formbook’ 악성코드로, 정상 프로세스와 대상이 되는 응용 프로세스에 인젝션 되어 정보 탈취 및 지속성을 유지한다. 먼저 ‘explorer.exe’에 자신의 코드를 인젝션한 후, 실행된 임의의 정상 프로세스와 대상 웹 브라우저에도 인젝션 되어 저장된 사용자의 계정정보를 수집하고, 키로그 및 클립보드, 화면 캡처의 내용도 함께 C&C 서버로 전송한다. 또한 C&C 서버의 응답에 따라 원격 명령을 수행하는 기능도 존재한다.

3. 악성 동작

3-1. 악성 파일 다운로드 및 실행

첨부된 워드 문서에는 악성 쉘 코드가 존재하며 MS 오피스의 수식 편집기 프로그램(‘EQNEDT32.EXE’)의 취약점을 이용해 악성 쉘 코드를 실행시킨다. 실행된 악성 쉘 코드는 공격자의 C&C 서버로부터 악성 파일을 다운로드한다.

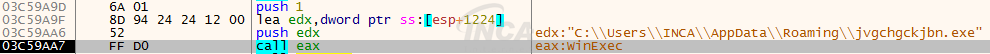

현재 분석 시점에서는 C&C 서버와 연결이 원활하지 않지만, 연결이 정상적으로 이루어질 경우 다운로드한 악성 파일(‘jvgchgckjbn.exe’)을 “%AppData%” 경로에 저장하고 실행한다.

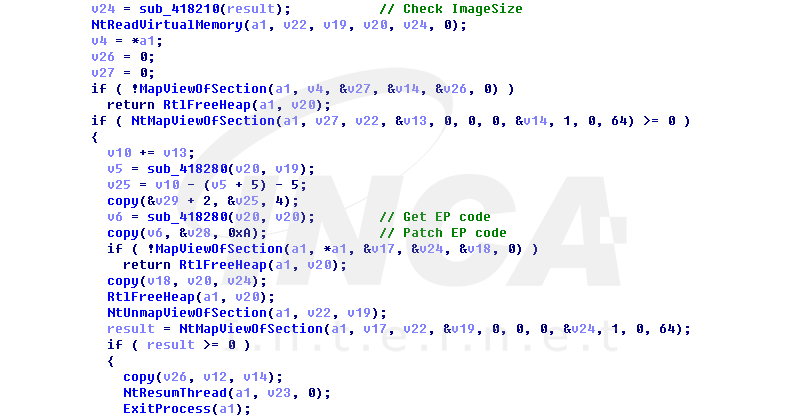

3-2. 정상 프로세스에 코드 인젝션

실행된 ‘formbook’ 악성코드는 먼저 explorer.exe 프로세스에 자신의 악성코드를 인젝션한다.

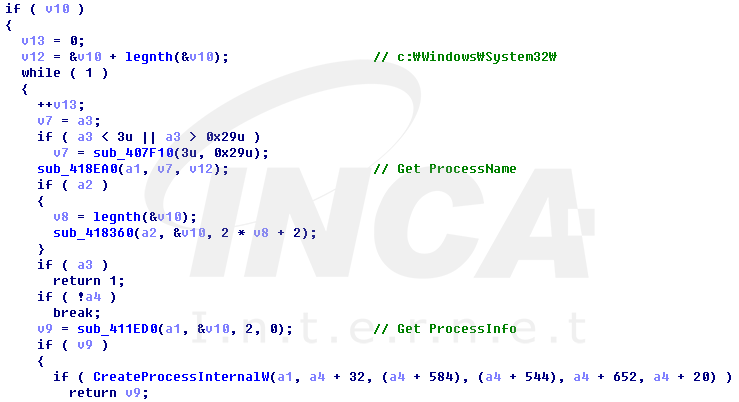

Explore.exe에 인젝션 된 코드는 “c:\Windows\System32\” 경로 아래에 [표 1]에 해당하는 실행될 수 있는 정상 프로세스를 랜덤으로 선택해 실행한다.

그리고 formbook 악성코드는 실행된 정상 프로세스에 자신의 악성코드를 인젝션한다.

3-3. 사용자 정보 수집

‘formbook’ 악성코드는 정상 프로세스에 인젝션 되어 “%AppData%” 경로에 임의의 폴더를 생성한 뒤 사용자의 키로그, 클립보드, 화면 캡처 내용을 저장하고 ‘Outlook’, ‘Firefox’, ‘Internet Explorer’, ‘Windows Vault’에 저장된 사용자의 계정 정보를 수집해 각각 “[임의의 파일명].ini”로 저장한다.

3-4. C&C 서버 전송

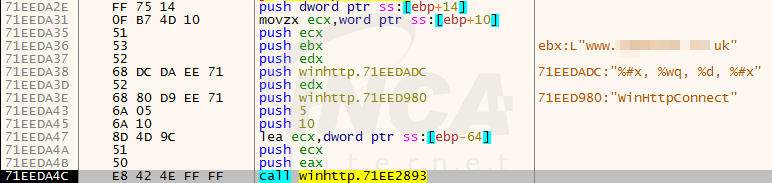

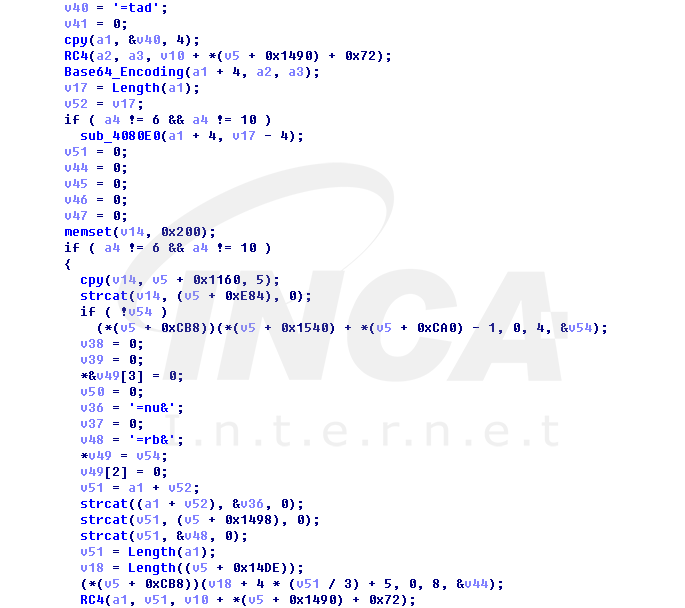

위에서 수집한 “[임의의 파일명].ini”의 내용을 각각 POST 형식으로 BODY 부분에 담아 공격자의 C&C 서버로 전송한다.

POST 형식의 BODY에는 &dat= RC4 암호화 및 변형된 base64로 인코딩된 “[임의의 파일명].ini”의 내용, &un=base64로 인코딩된 사용자계정명, &br=브라우저 아이디가 함께 작성되며 BODY 전체를 다시 한번RC4 암호화와 함께 변형된 base64으로 인코딩 한다.

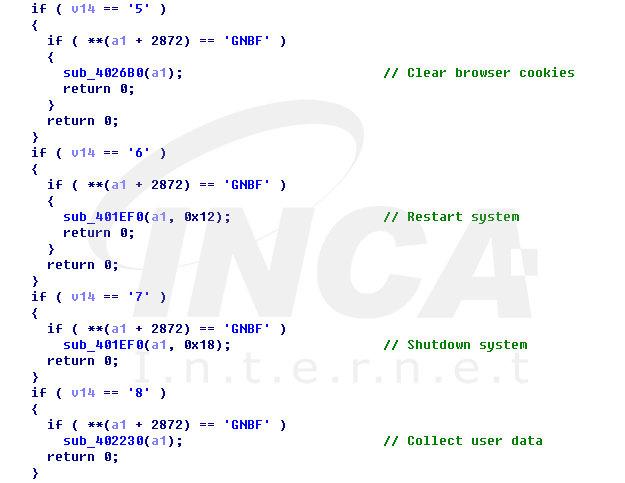

3-5. 원격 명령 수행

C&C 서버의 응답에 따라 시스템 종료 및 재부팅, 사용자 정보 재탈취, 파일 다운 및 실행 등 원격 명령을 수행하는 기능도 존재한다.

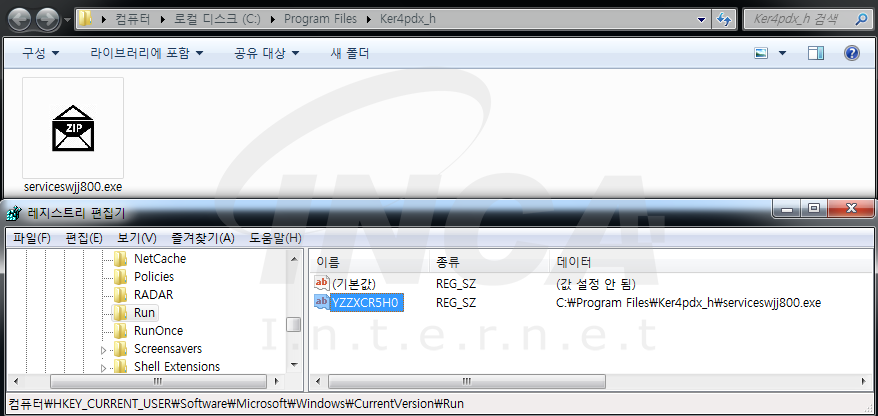

3-6. 자가 복제 및 자동 실행 등록

또한 “C:\Program Files” 경로에 임의의 폴더를 생성하고 임의의 파일명으로 자가 복제를 한 뒤, 자동 실행될 수 있도록 RUN 레지스트리 키에 등록한다.

4. 결론

이번 보고서에서 알아본 ‘Formbook’ 악성코드는 정상 프로세스에 인젝션 되어 데이터를 탈취하기 때문에 악성코드에 감염된 사실을 사용자가 알아채기 어려울 수 있다. 또한 원격 명령을 수행하는 기능이 존재하기 때문에 추가적인 피해가 발생할 수 있어 주의가 필요하다. 사용자는 출처가 불분명한 문서 파일의 열람을 주의해야 하며 안티바이러스 제품을 설치해 악성코드의 감염을 미리 방지할 수 있다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| [악성코드 분석] Bladabindi 악성코드 분석 보고서 (0) | 2020.01.22 |

|---|---|

| [악성코드 분석] 공정거래위원회 사칭 메일 악성코드 분석 보고서 (0) | 2019.12.31 |

| [악성코드 분석] Sorano Stealer 악성코드 분석 보고서 (0) | 2019.12.05 |

| [악성코드 분석] Phoenix Keylogger 악성코드 분석 보고서 (0) | 2019.11.29 |

| [악성코드 분석] Raccoon Stealer 악성코드 분석 보고서 (0) | 2019.11.15 |