메신저 앱으로 위장하여 사용자의 정보를 탈취하는 Gravity RAT이 다시 등장하였다. ESET에 따르면, 해당 악성 코드는 2015년부터 모습을 드러낸 것으로 전해진다. 아직 배후는 밝혀지지 않았으며, Windows, Android 및 macOS 등의 시스템에서 사용된 흔적이 발견되었다. 최근 확인된 캠페인에서는 각종 메신저 애플리케이션으로 위장한 형태로, SMS 메시지 및 통화 기록 등 단말기에 저장된 정보를 탈취한다.

아래의 그림은 BingeChat 메신저 앱으로 위장한 Gravity RAT의 실행화면이다. 정상적인 메시지 서비스를 제공한다.

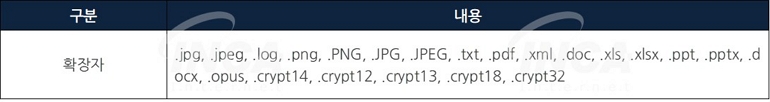

정상적인 애플리케이션의 동작을 수행하지만, 백그라운드 모드에서 원격지와 통신하면서 각종 정보를 탈취한다. 먼저, 외부저장소에 저장된 특정 확장자의 파일 리스트를 수집하여 원격지에 전송한다. 수집하는 확장자는 다음과 같다. 이 중 crypt 파일은 WhatsApp 메시징 앱의 데이터베이스 파일로, 해당 악성코드는 WhatsApp의 메시지 백업 데이터 등을 탈취한다.

그리고 SMS 문자메시지의 주소와 내용, 날짜, 타입 정보를 수집하여 원격지에 전송한다. 그 외에도 통화기록 및 위치정보, 연락처, 단말기 등의 정보를 탈취한다.

또한 원격지와의 통신을 통해, 다음의 명령을 수행할 수 있다.

Gravity RAT의 정보 탈취 동작은 작업 스케줄러에 등록되어, 지속적이고 반복적으로 수행한다. 아래의 그림은 외부저장소의 파일리스트를 획득하는 동작의 코드로, 해당 동작은 60분 간격으로 반복하도록 설정되었다.

Gravity RAT은 BingeChat 메신저 애플리케이션으로서 정상 동작을 수행하면서, 사용자 몰래 악성 동작을 수행하기에 큰 주의가 필요하다. 이와 같은 피해를 막기 위해서는 출처가 불분명한 앱의 설치를 지양하고 주기적으로 백신을 최신 버전으로 업데이트하는 습관이 필요하다.

'분석 정보 > 모바일 분석 정보' 카테고리의 다른 글

| FluHorse (0) | 2023.08.02 |

|---|---|

| SNS를 위장한 정보탈취 악성 앱 (0) | 2023.07.25 |

| 국내 메일 앱을 위장한 정보탈취 악성 앱 (0) | 2023.06.22 |

| 오픈소스 안드로이드 악성코드 DogeRat (0) | 2023.06.15 |

| 인도 뭄바이 은행을 위장한 정보탈취 앱 (0) | 2023.06.07 |