1. 악성코드 통계

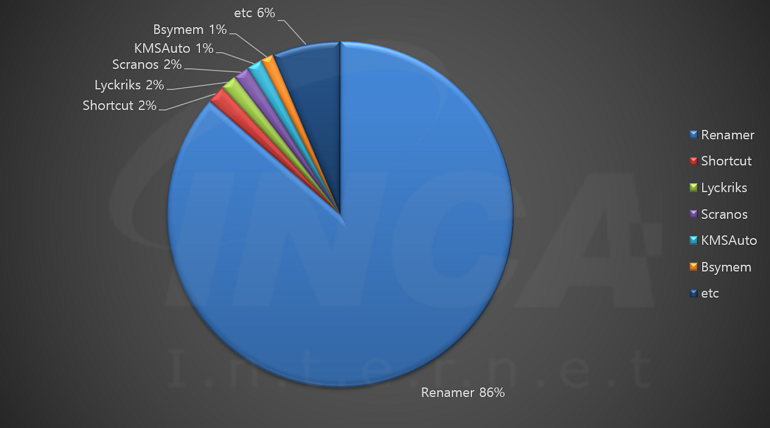

악성코드 진단 비율

2023년 8월(8월 1일 ~ 8월 31일) 한 달간 잉카인터넷 대응팀은 사용자에게 가장 많이 피해를 준 악성코드 현황을 조사하였으며, 진단명 별로 비교하였을 때 “Renamer”가 86%로 가장 높은 비중을 차지했다.

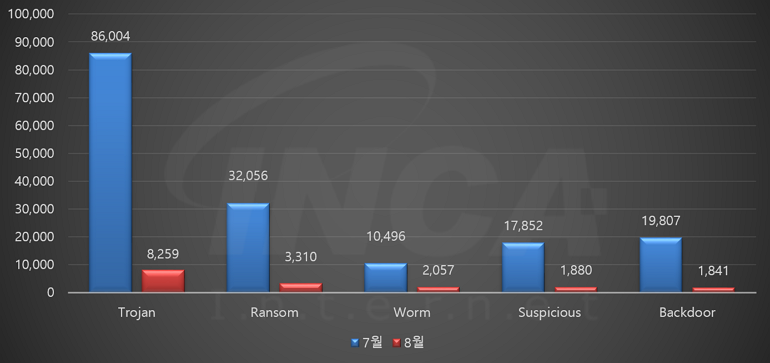

악성코드 유형별 진단 수 전월 비교

8월에는 악성코드 유형별로 7월과 비교하였을 때 Trojan, Ransom, Backdoor, Suspicious 및 Worm의 진단 수가 감소했다.

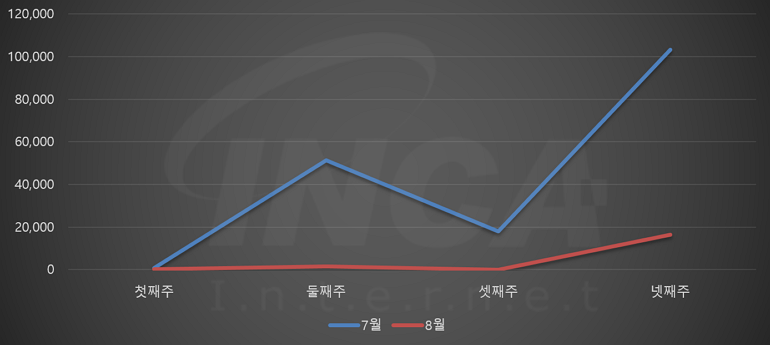

주 단위 악성코드 진단 현황

8월 한달 동안 악성코드 진단 현황을 주 단위로 살펴보았을 때 전체적으로 7월에 비해 감소한 추이를 보였다.

2. 악성코드 동향

2023년 8월(8월 1일 ~ 8월 31일) 한 달간 등장한 악성코드를 조사한 결과, 안드로이드 환경에서 작동하는 "SpyNote" 앱과 텔레그램 봇을 이용해 시스템을 공격하는 "QwixxRAT" 악성코드가 발견됐다. 또한, 대만에서 군사 관련 정보를 수집하는 "HiatusRAT" 악성코드와 보안 프로그램을 회피하는 "DotRunpeX" 악성코드가 알려졌다. 이외에도 IoT 장치를 대상으로 공격하는 "KmsdBot" 악성코드도 포착됐다.

SpyNote - Android

8월 초, 유럽에서 은행을 사칭한 문자로 "SpyNote" 악성코드의 변종을 유포하는 캠페인이 발견됐다. 보안 업체 Cleafy는 공격자가 새로운 뱅킹 앱으로 위장한 악성 앱의 다운로드 링크를 문자로 보내 접속을 유도한다고 전했다. 사용자가 해당 앱을 설치하고 접근 권한을 수락하면 공격자는 해당 권한을 사용해 카메라와 메시지에 접근할 수 있는 또 다른 권한을 수락할 수 있다. 이로 인해 키로깅, 화면 녹화 및 2차 인증 우회가 가능해지며 최종적으로 은행 앱 계정을 탈취할 수 있게 된다.

QwixxRAT – RAT

지난 8월 중순, 텔레그램과 디스코드 플랫폼에서 "QwixxRAT" 악성코드를 유포하는 정황이 발견됐다. 보안 업체 Uptycs는 "QwixxRAT"를 설치하면 자동으로 공격자의 텔레그램 봇과 원격으로 연결된다고 전했다. 이때, 공격자는 텔레그램 봇으로 악의적인 명령을 보낼 수 있게 되며 프로세스와 시스템을 제어하거나 데이터를 수집한 후 전송할 수 있다. 해당 데이터에는 웹 브라우저, 신용카드, 앱 및 시스템 정보 등이 포함된다고 언급했다. Uptycs는 최근 RAT 악성코드를 사용한 피해가 증가하고 있어 의심스러운 첨부 파일 다운로드는 주의할 것을 권고했다.

HiatusRAT – Stealer

대만 기반의 조직과 미군 조달 시스템을 대상으로 공격하는 "HiatusRAT" 악성코드가 발견됐다. 보안 업체 Lumen Black Lotus Labs는 Arm과 Intel 80386 등의 아키텍처가 공격 대상에 추가됐다고 전했다. 또한, 공격자가 가상 사설 서버로 C&C 서버를 운용하며, 전체의 91% 이상이 대만과 연결됐다고 덧붙였다. 이에 대해 Lumen 측은 "HiatusRAT"가 군사 관련 정보를 획득하려는 정황을 보이므로 방위 산업 업체에 주의가 필요하다고 언급했다.

DotRunpeX – Loader

지난 8월 말에 "DotRunpeX" 악성코드의 변종이 발견됐다. 보안 업체 CheckPoint는 "DotRunpeX"를 로더라고 소개하며 주로 악성 프로그램을 다운로드하거나 암호화폐를 탈취한다고 설명했다. 이어서 이번에 발견된 샘플은 가상화 프로그램인 KoiVM을 사용해 코드를 분석하지 못하도록 한다고 언급했다. 또한, 마이크로소프트에서 제공하는 프로세스 익스플로러의 “procexp.sys” 드라이버를 사용해 보안 프로세스를 강제로 종료한다고 덧붙였다. 이 외에도 가상머신과 샌드박스 및 사용자 계정 컨트롤(UAC)을 우회하는 기능이 추가됐다고 전했다. CheckPoint 측은 피싱 메일의 첨부파일이나 유틸리티 다운로드 사이트로 악성코드가 유포된다고 전하며 주의할 것을 권고했다.

KmsdBot – Botnet

최근 IoT 장치를 대상으로 공격하는 "KmsdBot" 봇넷 악성코드의 변종이 발견됐다. 우선, "KmsdBot"은 Telnet 스캐너가 추가됐으며 기존의 SSH 스캐너와 함께 사용해 접속 가능한 공격 대상을 탐색한다. 이때 공격자가 운영하는 C&C 서버로 POST 요청을 보내 스캐닝 작업이 시작됐음을 알린다. 이후 공격 대상이 정해지면, 일반적으로 사용되는 취약한 비밀번호와 다양한 앱의 자격 증명을 담은 목록을 다운로드해 무차별 대입을 시도한다. 보안 업체 Akamai 측은 많은 IoT 장치에서 기본 자격 증명을 사용한다고 언급하며 강력한 보안 설정과 정기적인 업데이트를 권고했다.

'동향 리포트' 카테고리의 다른 글

| 2023년 09월 악성코드 동향 보고서 (0) | 2023.10.11 |

|---|---|

| 2023년 09월 랜섬웨어 동향 보고서 (0) | 2023.10.11 |

| 2023년 08월 랜섬웨어 동향 보고서 (0) | 2023.09.07 |

| 2023년 07월 악성코드 동향 보고서 (0) | 2023.08.09 |

| 2023년 07월 랜섬웨어 동향 보고서 (0) | 2023.08.09 |