1. 악성코드 통계

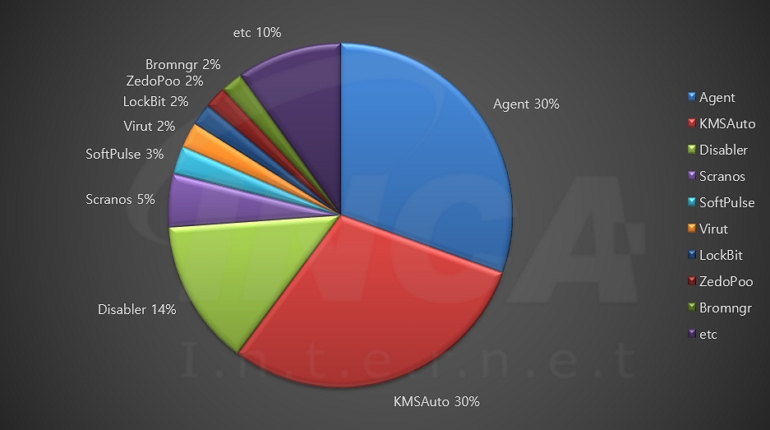

악성코드 진단 비율

2023년 7월(7월 1일 ~ 7월 31일) 한 달간 잉카인터넷 대응팀은 사용자에게 가장 많이 피해를 준 악성코드 현황을 조사하였으며, 진단명 별로 비교하였을 때 “Agent”와 “KMSAuto”가 각각 30%로 가장 높은 비중을 차지했다.

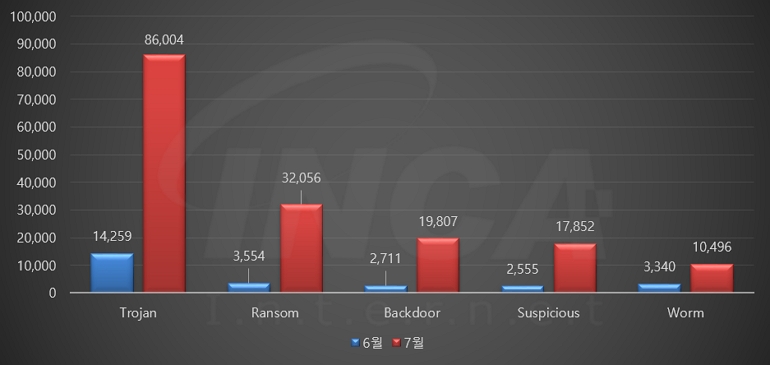

악성코드 유형별 진단 수 전월 비교

7월에는 악성코드 유형별로 6월과 비교하였을 때 Trojan, Ransom, Backdoor, Suspicious 및 Worm의 진단 수가 증가했다.

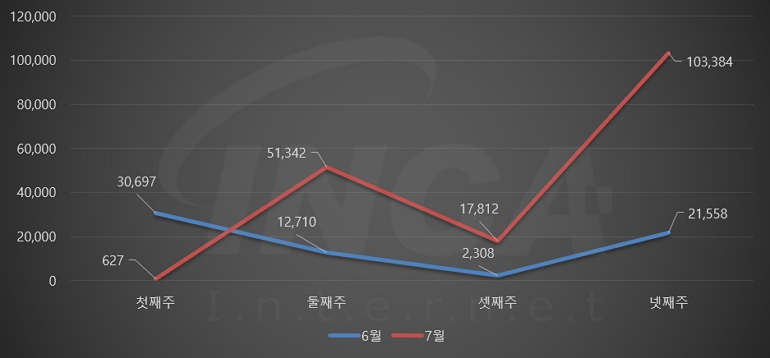

주 단위 악성코드 진단 현황

7월 한달 동안 악성코드 진단 현황을 주 단위로 살펴보았을 때 첫째 주는 6월에 비해 진단 수가 감소했지만, 둘째 주를 기점으로 증가로 바뀌는 추이를 보였다.

2. 악성코드 동향

2023년 7월(7월 1일 ~ 7월 31일) 한 달간 등장한 악성코드를 조사한 결과, 리눅스 환경에서 작동하는 “BPFDoor” 백도어의 변종과 제로데이 취약점(CVE-2023-2868)을 악용해 유포되는 "Submarine” 악성코드가 발견됐다. 또한, 영국의 보안 업체 Sophos를 사칭한 서비스형 랜섬웨어인 "SophosEncrypt"가 발견됐고, 다크웹 포럼에서 정보 탈취형 악성코드인 "Meduza"를 판매하는 정황이 포착됐다. 이외에도 무료 소프트웨어 사용자를 대상으로 유포되는 "HotRat" 악성코드도 발견됐다.

Meduza - InfoStealer

지난 7월 초, 다크웹 및 텔레그램에서 판매되고 있는 정보 탈취형 악성코드인 "Meduza"가 발견됐다. 보안 업체 Uptycs는 "Meduza"가 주로 구독 서비스 형태로 판매되며 사용자가 직접 원하는 형태로 수정이 가능한 웹 패널을 제공한다고 알렸다. 또한, 해당 악성코드를 실행한 국가가 러시아 등의 독립국가연합이 아니면 사용자의 정보를 탈취한다고 덧붙였다. 특히, 2단계 보안 인증 코드를 획득하거나 암호화폐 지갑 정보 등을 탈취하는 데 중점을 두고 있다고 전했다.

BPFDoor – Backdoor / Linux

Red Menshen APT 조직이 주로 사용하는 것으로 알려진 "BPFDoor" 백도어의 변종이 발견됐다. 보안 업체 TrendMicro 측은 변형도에 따라 최소 39개에서 229개의 명령어를 사용하며, 운영 체제별로 BPF 필터를 커널에 로드하는 방식이 다르다고 발표했다. 이에 대해 Linux 환경에서는 소켓을 설정하는 함수의 SO_ATTACH_FILTER 옵션을 사용하고, Solaris에서는 libpcap 라이브러리로 패킷을 관리한다고 덧붙였다. 또한, 공격자는 자신을 식별할 수 있는 고유의 값인 매직 넘버를 패킷에 포함해 공격할 시스템으로 전달한다고 언급했다. 최종적으로 공격 대상 시스템과 연결하면 루트 권한을 가진 리버스 셸을 사용해 원격으로 명령을 실행할 수 있게 된다.

SophosEncrypt - Ransomware

영국의 보안 업체인 Sophos를 사칭한 서비스형 랜섬웨어인 "SophosEncrypt"가 발견됐다. Sophos 측은 "SophosEncrypt"를 실행하면 먼저 콘솔 창을 띄워 토큰을 입력받아 유효성을 확인한다고 전했다. 그다음 랜섬노트에 사용할 이메일과 jabber 메신저의 계정을 추가로 입력받고 암호화할 범위를 설정한 후 동작을 수행한다. 이후 암호화된 파일의 파일명에 ".[[디바이스 ID]].[[입력한 이메일]].sophos" 확장자를 추가하고, 암호화한 경로마다 "information.hta" 이름의 랜섬노트를 생성한다. 이에 대해 Sophos 측은 아직 해당 랜섬웨어의 피해 사례가 발견되지 않았고 계속 모니터링할 예정이라고 밝혔다.

HotRat - RAT

7월 중순 경, 무료 소프트웨어를 다운로드하는 사용자에게 "HotRat" 악성코드를 유포하는 정황이 발견됐다. 체코의 보안 업체 Avast는 "HotRat" 악성코드가 크랙된 버전의 프로그램과 악성 스크립트를 포함하는 설치 파일 형태로 유포된다고 알렸다. 사용자가 해당 파일을 설치하면 먼저 Avira 백신 프로그램을 삭제해 탐지를 방지한 후 악성 스크립트를 실행해 과정을 이어간다. 그다음, 악성 스크립트가 드롭한 파일 중 스테가노그래피 기법이 적용된 두 개의 PNG 파일에서 각각 숨겨진 페이로드를 추출한다. 이후, 추출된 파일에서 .NET 인젝터를 사용해 "HotRat" 페이로드를 "RegSvcs.exe"에 인젝션 한다. 마지막으로 "HotRat"은 사용자 PC에서 공격자의 명령을 받아 파일 다운로드, 암호화폐 지갑 정보 수집 및 키로깅 등의 동작을 수행한다. 이에 대해 Avast 측은 유료 소프트웨어를 무료로 사용하려는 시도를 자제하라고 권고했다.

SUBMARINE – Backdoor / Linux

최근 미국의 CISA가 "Submarine" 악성코드의 분석 정보를 공개했다. CISA는 공격자가 Barracuda 사의 Email Security Gateway (ESG)에서 발견된 제로데이 취약점(CVE-2023-2868)을 악용해 악성코드를 유포했다고 전했다. 이후, Barracuda ESG가 운영되는 서버에서 실행된 "Submarine" 백도어 악성코드는 공격자의 C&C 서버로부터 수신한 명령에 따른 행위를 수행한다. 한편, 지난 6월에 보안 업체 Mandiant 측은 중국에서 활동하는 해커 조직인 UNC4841이 해당 취약점을 사용한다는 의심을 제기했다. 이에 대해 CISA는 운영 체제와 백신 프로그램을 최신 상태로 업데이트하고 필요하지 않은 서비스는 비활성화할 것을 권장했다.

'동향 리포트' 카테고리의 다른 글

| 2023년 08월 악성코드 동향 보고서 (0) | 2023.09.07 |

|---|---|

| 2023년 08월 랜섬웨어 동향 보고서 (0) | 2023.09.07 |

| 2023년 07월 랜섬웨어 동향 보고서 (0) | 2023.08.09 |

| 2023년 2분기 국가별 해커그룹 동향 보고서 (0) | 2023.07.21 |

| 2023년 상반기 랜섬웨어 동향 보고서 (0) | 2023.07.12 |