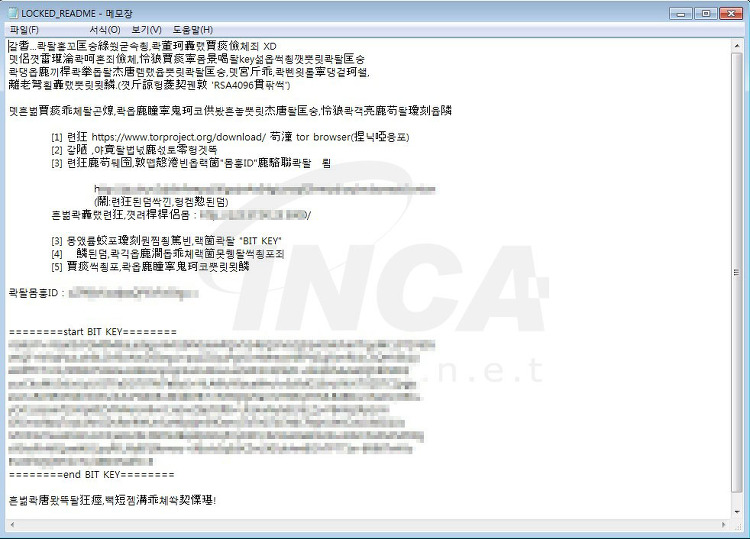

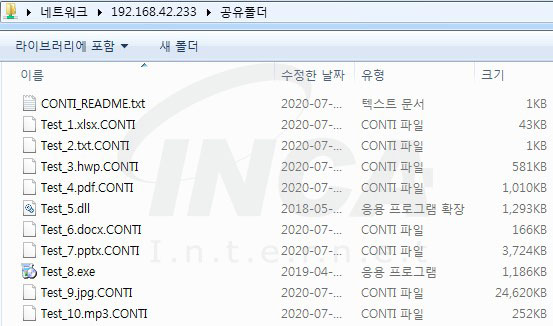

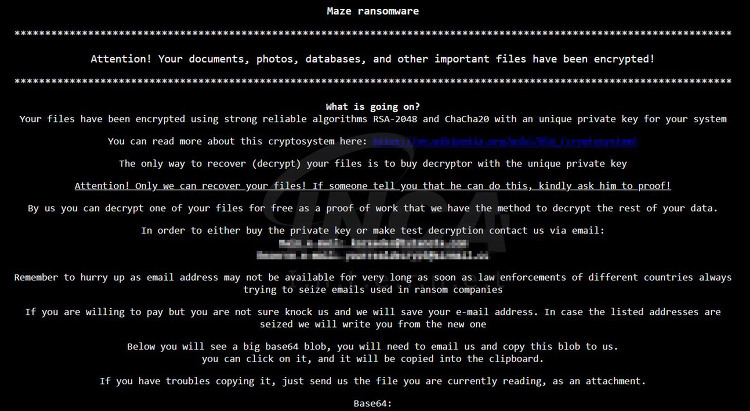

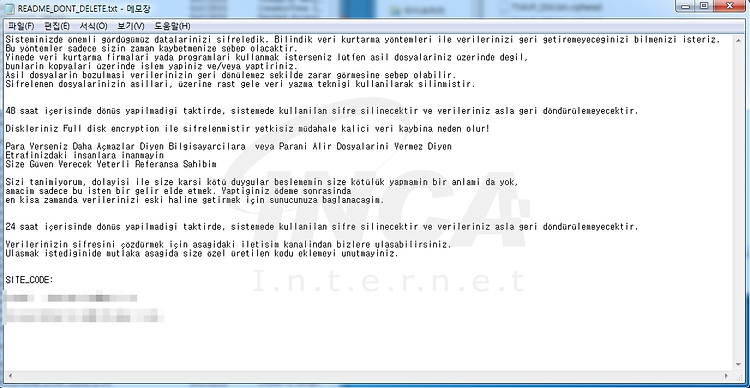

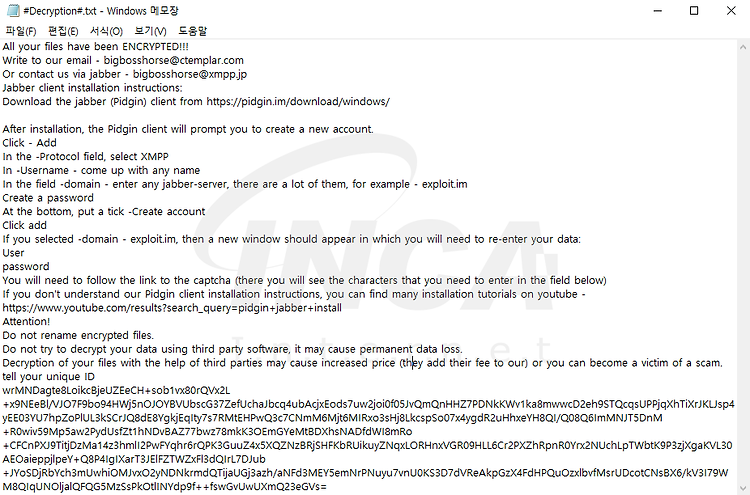

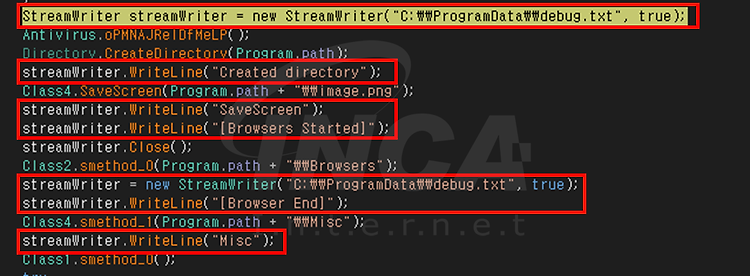

Panther 랜섬웨어 주의! 최근 Panther 랜섬웨어가 등장하였다. 해당 랜섬웨어는 중국에서 만들어진 것으로 추정되며, 일반적인 랜섬웨어와 유사하 게 사용자 PC의 파일에 대하여 암호화동작을 수행하고, 볼륨 섀도우 복사본을 삭제하는 동작을 한다. 이번 보고서에서는 Panther 랜섬웨어의 동작에 대해 알아보고자 한다. 해당 랜섬웨어는 A-Z 드라이브 중 이동식 드라이브와 고정 드라이브에 대하여 악성동작을 수행한다. 특정 디렉토리와 확장자를 제외하고 암호화동작을 수행하며, 악성동작이 이루어진 디렉토리 아래에 랜섬노트를 생성한다. 그리고 볼륨 섀도우 복사본을 삭제하여 사용자로 하여금 복구를 불가능하도록 한다. A-Z 드라이브 중 이동식 드라이브 타입 또는 고정 드라이브 타입인 경우, 악성동작을 수행한다..